このページのトピック

侵入防御の設定

侵入防御モジュールを有効にし、検出モードを使用してネットワークトラフィックの脆弱性を監視できます。侵入防御ルールの割り当てが完了したら、防御モードに切り替えます。

CPU使用率とRAM使用率は、IPS設定によって異なります。エージェントのIPSパフォーマンスを最適化するには、 侵入防御のためのパフォーマンスのヒントを参照して。

の概要については、侵入防御モジュール、を参照を使用した不正プログラム試行のブロック侵入防御。

検出モードで 侵入防御 を有効にする

侵入防御を有効にし、監視に検出モードを使用します。適切なポリシーを使用して侵入防御を設定し、対象のコンピュータに影響を与えます。個々のコンピュータを設定することもできます。

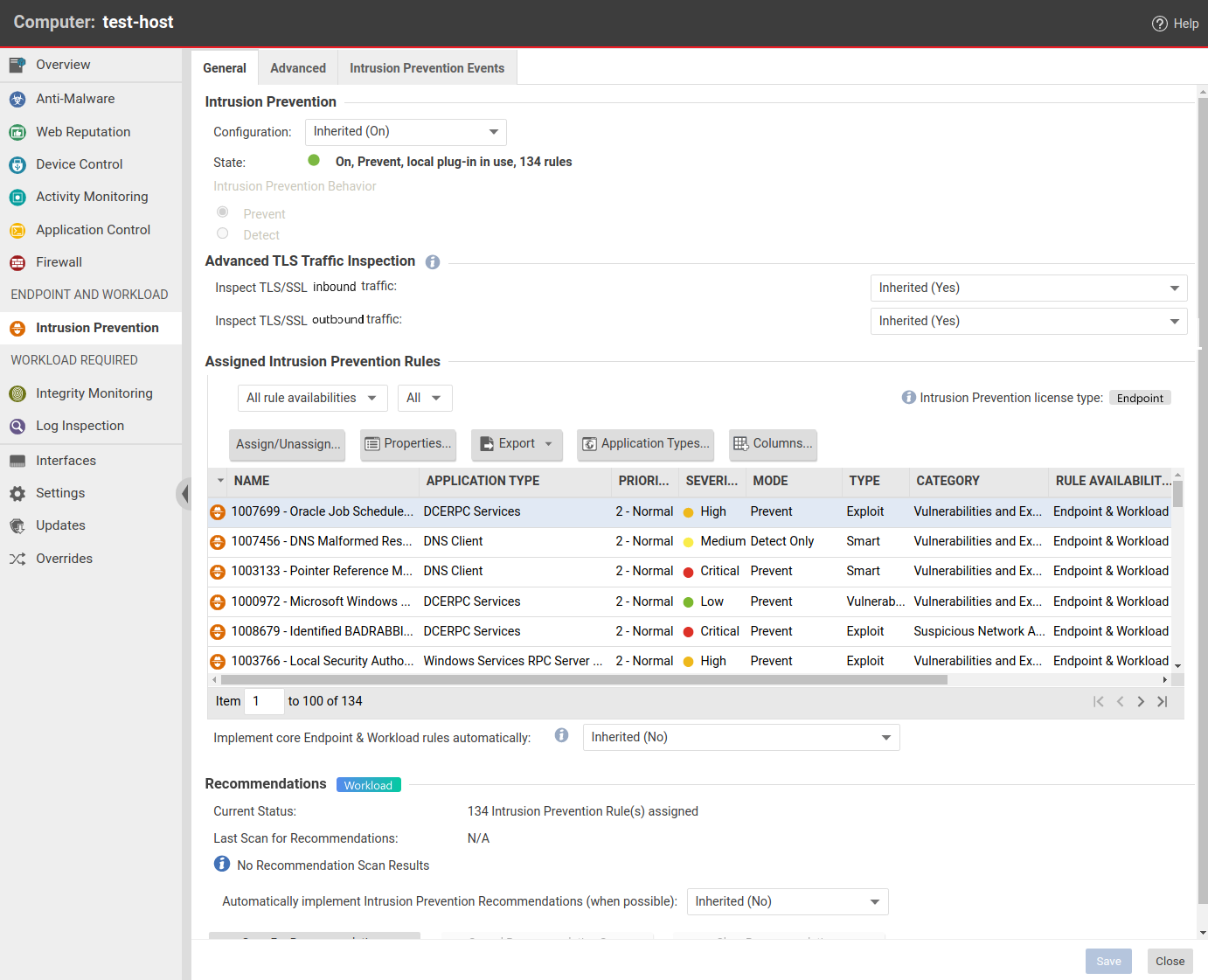

- コンピュータまたはポリシーエディタ> 侵入防御 >一般に移動します。

- For設定、いずれかを選択します。オンまたは継承(On) 。

-

[侵入防御の動作] では、[検出] を選択します。

有効化について侵入防御コンテナーについては、侵入防止設定を適用するを参照してください。

-

[Save] をクリックします。

動作設定が利用できない場合は、ネットワークエンジンモード が タップ に設定されている可能性があります。 (「配信前にファイアウォールルールをテストする」を参照してください)。

より詳細に制御するには、侵入防御ルールを割り当てるときに、グローバル動作モードをオーバーライドし、特定のルールを設定して防御または検出を設定できます。(「ルールの動作モードのオーバーライド」を参照してください。)

Endpoint & Workloadルールの自動適用を有効にする

- [コアEndpoint & Workloadのルールを自動的に実装する] を [はい] に切り替えます。

- [保存] をクリックします。

ルールのアップデート が発生するたびに、Workload Securityによってすべてのコアエンドポイントルールとワークロードルールがこのコンピュータに割り当てられます。

手動で割り当てを解除したコアエンドポイントとワークロードルールは、ルールのアップデート後も未割り当てのままになります。

これはEndpoint Securityライセンスで有効にする必要があります。 Workload Securityライセンスがある場合は、ライセンスを無効にして、代わりに Recommendation scans を使用します。

侵入防御のテスト

侵入防御モジュールが正常に動作していることを確認するには、次の手順を実行します。

- Agentベースの配信がある場合は、コンピュータのAgentが実行中であることを確認します。

- Webレピュテーションモジュールを無効にします。 Workload Securityコンソールで、[コンピュータ] をクリックし、侵入防御のテストに使用するコンピュータをダブルクリックします。コンピュータのダイアログで、[Webレピュテーション] の順にクリックし、[オフ] を選択します。 Webレピュテーションが無効になり、侵入防御機能を妨げることはありません。

- 不正なトラフィックがブロックされていることを確認します。引き続きコンピュータのダイアログで [ 侵入防御] をクリックし、[ 一般 ] タブで [ 防御 ] を選択します (網掛けの場合は、[設定] を [ 継承 (オン)] に設定します)。

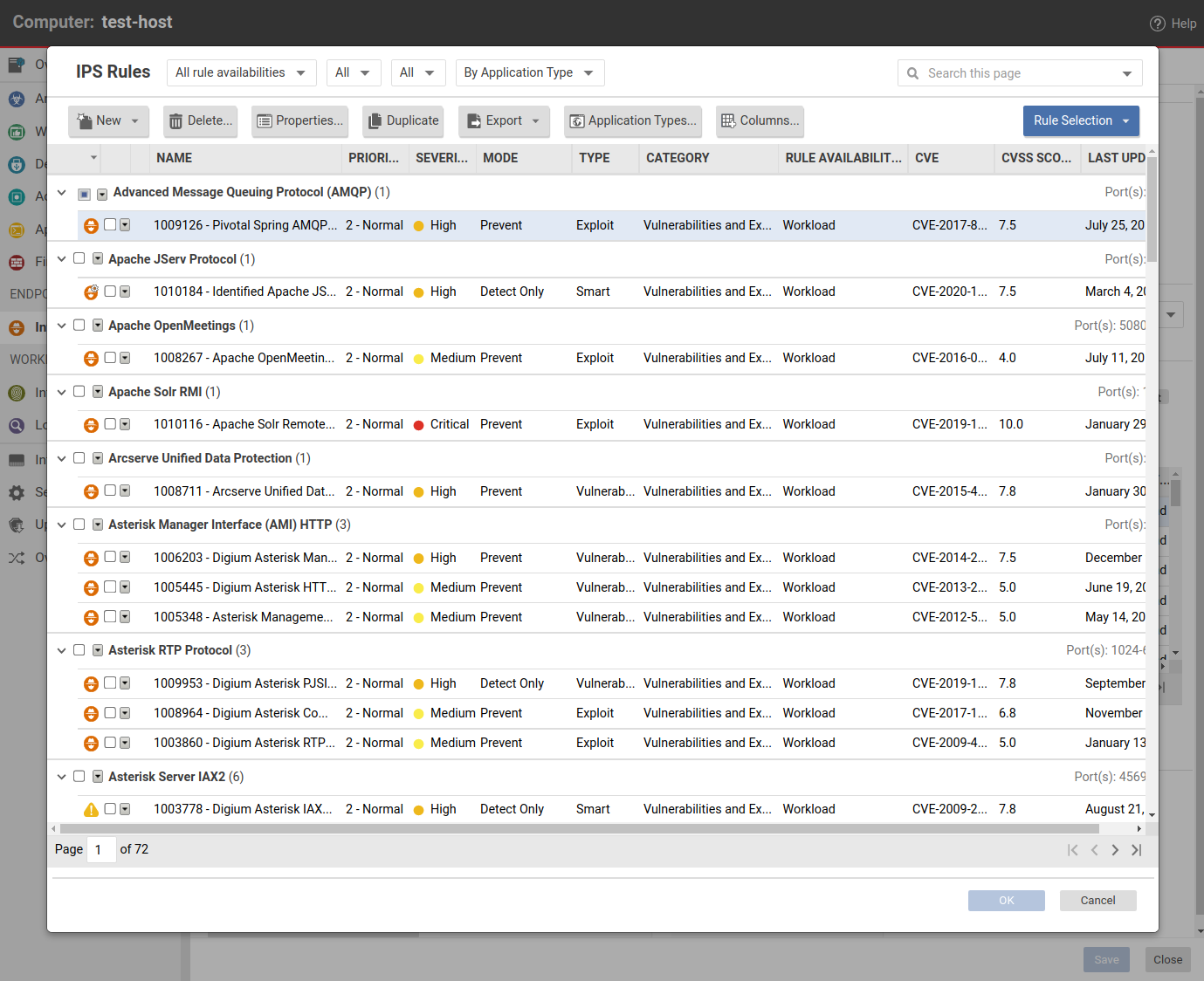

- EICAR テスト ポリシーを割り当てます。引き続きコンピュータのダイアログで、 侵入防御を選択し、次に 割り当て/割り当て解除を選択します。 1005924 を検索します。「 1005924 - HTTP 経由の EICAR テスト ファイルのダウンロードを制限する」ポリシーを選択し、「 OK」をクリックします。これで、ポリシーがコンピュータに割り当てられました。

- EICARファイルのダウンロードを試行します。侵入防御が正常に実行されている場合は、ダウンロードできません。 Windowsでは、http://files.trendmicro.com/products/eicar-file/eicar.comを開きます。 Linuxでは、次のコマンドを入力します。

curl -O http://files.trendmicro.com/products/eicar-file/eicar.com - コンピュータの侵入防御イベントを確認します。引き続きコンピュータのダイアログで、[侵入防御]→[侵入防御イベント]の順にクリックします。前回のハートビート以降に発生したイベントを表示するには、[イベントの取得] をクリックします。 理由 が 1005924 - Restrict Download of EICAR Test File Over HTTPのイベントが表示されます。このイベントの存在は、侵入防御が機能していることを示します。

- 変更を元に戻すと、システムが以前の状態に戻ります。 Webレピュテーションモジュールを無効にしている場合は有効にして、[防御] または [検出] オプションをリセットして、コンピュータからEICARポリシーを削除します。

推奨ルールを適用する

パフォーマンスを最大化するには、ポリシーとコンピュータで必要な 侵入防御 ルールのみを割り当てます。推奨検索を使用して、適切なルールのリストを取得できます。

推奨設定の検索は特定のコンピュータに対して実行されますが、コンピュータが使用するポリシーに推奨設定を割り当てることができます。詳細については、「推奨設定の検索を管理および実行する」を参照してください。

-

検索するコンピュータのプロパティを開きます。「推奨設定の検索を手動で実行する」の説明に従って、推奨設定の検索を実行します。

必要に応じて、推奨設定を自動的に実装 で検索結果を検索するようにWorkload Securityを設定できます。

-

ルールを割り当てるポリシーを開き、推奨設定の検索結果の管理の説明に従って、ルールの割り当てを完了します。

割り当てられた侵入防御ルールを自動的かつ定期的に微調整するには、推奨設定の検索をスケジュールします。詳細については、「タスクを実行するようにWorkload Securityをスケジュールする」を参照してください。

システムを監視する

侵入防御 ルールを適用した後、システムパフォーマンスと 侵入防御 イベントログを監視します。

システムパフォーマンスを監視する

CPU、RAM、およびネットワークの使用率を監視して、システムのパフォーマンスが許容範囲内であることを確認します。そうでない場合は、一部の設定と配信を変更してパフォーマンスを向上させることができます (「侵入防御のパフォーマンスに関するヒント](../intrusion-prevention-performance)」を参照してください)。

侵入防御 イベントを確認する

侵入防御イベントを監視して、ルールが正規のネットワークトラフィックと一致していないことを確認します。ルールによって誤検出が発生している場合は、ルールの割り当てを解除できます (ルールの割り当てと割り当て解除を参照してください)。

侵入防御 イベントを表示するには、[ イベント] [&レポート]> [ 侵入防御 イベント]の順にクリックします。

パケット障害またはシステム障害に対するフェールオープンを有効にする

侵入防御モジュールには、侵入防御ルールを適用する前にパケットをブロックする可能性があるネットワークエンジンが含まれています。これにより、サービスやアプリケーションのダウンタイムやパフォーマンスの問題が発生する可能性があります。この動作を変更して、システムまたは内部のパケット障害が発生したときにパケットを通過させることができます。詳細については、フェイルオープン動作を有効にする を参照してください。

予防モードに切り替える

侵入防御 で誤検出が検出されない場合は、防止モードで 侵入防御 を使用するようにポリシーを設定し、ルールが適用され、関連するイベントがログに記録されるようにします。

- コンピュータまたはポリシーエディタ> 侵入防御 >一般に移動します。

- [侵入防御の動作] では、[防御] を選択します。

- [保存] をクリックします。

個々のルールについてのベストプラクティスを実装する

HTTPプロトコルデコードルール

HTTPプロトコルデコードルールは、Webサーバ共通アプリケーションタイプで最も重要なルールです。このルールは、他のルールによって検査される前にHTTPトラフィックをデコードします。このルールでは、デコード処理のさまざまなコンポーネントを制御することもできます。

このルールは、このルールを必要とするいずれかの「Web Application Common」ルールまたは「Web Server Common」ルールを使用する場合には必須です。Workload Security では、このルールが他のルールで必要な場合に自動的に割り当てられます。Webアプリケーションは1つ1つ異なるため、設定変更が必要かどうかを判断するために、このルールを使用するポリシーは一定期間検出モードで実行してから保護モードに切り替える必要があります。

無効な文字のリストは、しばしば変更が必要です。

このルールとその調整方法の詳細については、次の製品Q&Aを参照してください。

- https://success.trendmicro.com/solution/1098016

- https://success.trendmicro.com/solution/1054481

- https://success.trendmicro.com/solution/1096566

クロスサイトスクリプティングルールと汎用的なSQLインジェクションルール

アプリケーション層への攻撃として最も代表的なものに、SQLインジェクションとクロスサイトスクリプティング (XSS) があります。クロスサイトスクリプティングルールとSQLインジェクションルールは初期設定で攻撃の大半を阻止しますが、特定のリソースが誤判定を引き起こす場合はその破棄のしきい値の調整が必要になることがあります。

この2つのルールは、どちらもWebサーバに合わせてカスタム設定が必要なスマートフィルタです。Webアプリケーション脆弱性Scannerからの情報がある場合は、保護を適用する際に利用することをお勧めします。たとえば、login.aspページのユーザ名フィールドがSQLインジェクションに対して脆弱な場合は、破棄のしきい値を低くしてそのパラメータを監視するようにSQLインジェクションルールを設定してください。