このページのトピック

組織のSSOを設定する

Cloud One コンソールから Conformity にアクセスする場合は、 Cloud One User Management を参照してください。このドキュメントは、 Conformity スタンドアロンユーザのみを対象としています。

ユーザアクセス

| ユーザの役割 | アクセス可能 |

|---|---|

| Administrator | |

| Power User | |

| Custom - Full Access | |

| Read Only | |

| Custom - Read Only |

シングルサインオン(SSO)を使用すると、1セットの資格情報で1回ログインするだけで、 Trend Micro Cloud One™– Conformity に安全に認証してアクセスできます。Conformity は、 SAML 2.0 SSO標準をサポートします。

Conformity のSSOを有効にする手順は、2つの手順で構成されます。

コンテンツ

手順1:ドメイン検証要求を送信する

組織のSSOを設定するには、まずドメインを検証する必要があります。

組織のプライマリドメインを決定し、support@cloudconformity.comにメールを送信するか、「SSOリクエスト-ドメインの検証」という名前の サポートチケット を作成します。

ドメイン名が次の通りであることを確認してください:

- 組織が所有している。

- 無料のパブリックドメインであってはなりません。例: gmail.com、rediffmail.com、 hotmail.com

- 正しい形式にする必要があります。例: abc.abc.com

- Mozillaパブリックサフィックスリストに基づくトップレベルドメイン、またはセカンドレベルドメイン(例:.com、)である必要があります。co.uk

ドメインを検証してSSO設定を有効にすると、確認メールが届きます。

同じIDPインスタンス内で管理されている複数のメールドメインのサポートが必要な場合は、チケットでサポートチームにお知らせください。

手順2:SSOを設定する

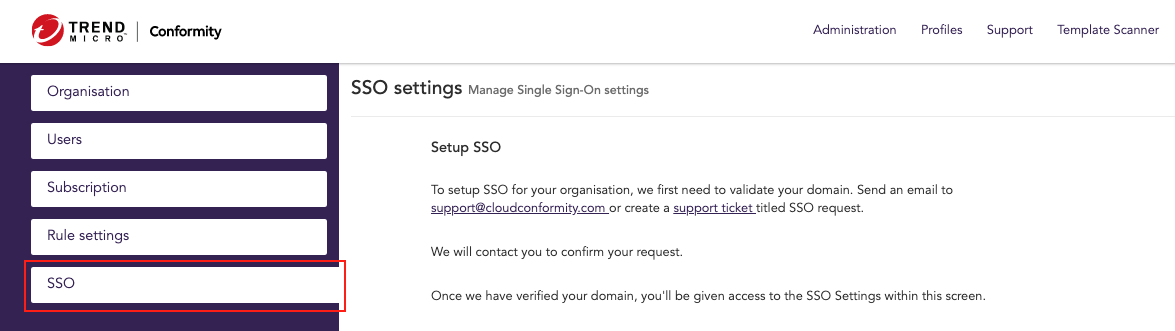

ドメイン検証の確認を受け取ったら、 Conformity にサインインし、 Administration > SSO の順に選択して、SSOを有効にします。

- 組織ドメイン:検証済みの組織ドメイン名が初期設定で入力されます。ドメイン名を更新するには、サポートチケットを作成するかメールを送信して、再度検証プロセスを実行する必要があります。

-

プロバイダの識別: 組織のアイデンティティプロバイダをドロップダウンリストから選択します。組織内のすべてのユーザが、Conformityへのアクセスに同じSSOプロバイダを使用するようにします。現在、Okta、ADFS、Microsoft Entra ID (Premium Azureサブスクリプションが必要)、Centrify、Keycloak、およびOneLoginをサポートしています。

アイデンティティプロバイダに問い合わせて設定してください。

SP-initサインオンでは、すべてのSAML 2.0準拠のIDプロバイダがサポートされます(認証はCC SSOページで開始されます:[https://www.cloudconformity.com/identity/saml-sign-in.html](https://www.cloudconformity.com/identity/saml-sign-in.html "https://www.cloudconformity.com/identity/saml-sign-in.html")。また、IDプロバイダが「Default Relay State」値をサポートしている場合は、IdP-initサインオン(認証は アイデンティティプロバイダのユーザダッシュボードから開始)もサポートします。- ドロップダウンリストから利用可能なオプションに加えて、LTSをサポートする次のIDプロバイダもすぐにサポートされます。 1.Microsoft ADFS (Microsoftが引き続きサポートするすべてのバージョン) 2. AWS SSO 3. OneLogin 4. Microsoft Entra ID 5. OpenAM 6. IBM Security Access Manager 7. PingFed - 詳細については、[Okta](okta-saml-sso-integration-set-up.md) および[ADFS](adfs-saml-sso-integration-set-up.md) の統合ガイドを参照するか、Microsoft Entra ID、Centrify、Keycloak、およびOneLoginとのConformityの統合に関する手順を[SSO@cloudconformity.com](mailto:SSO@cloudconformity.com)までメールでお問い合わせください。<br /> -

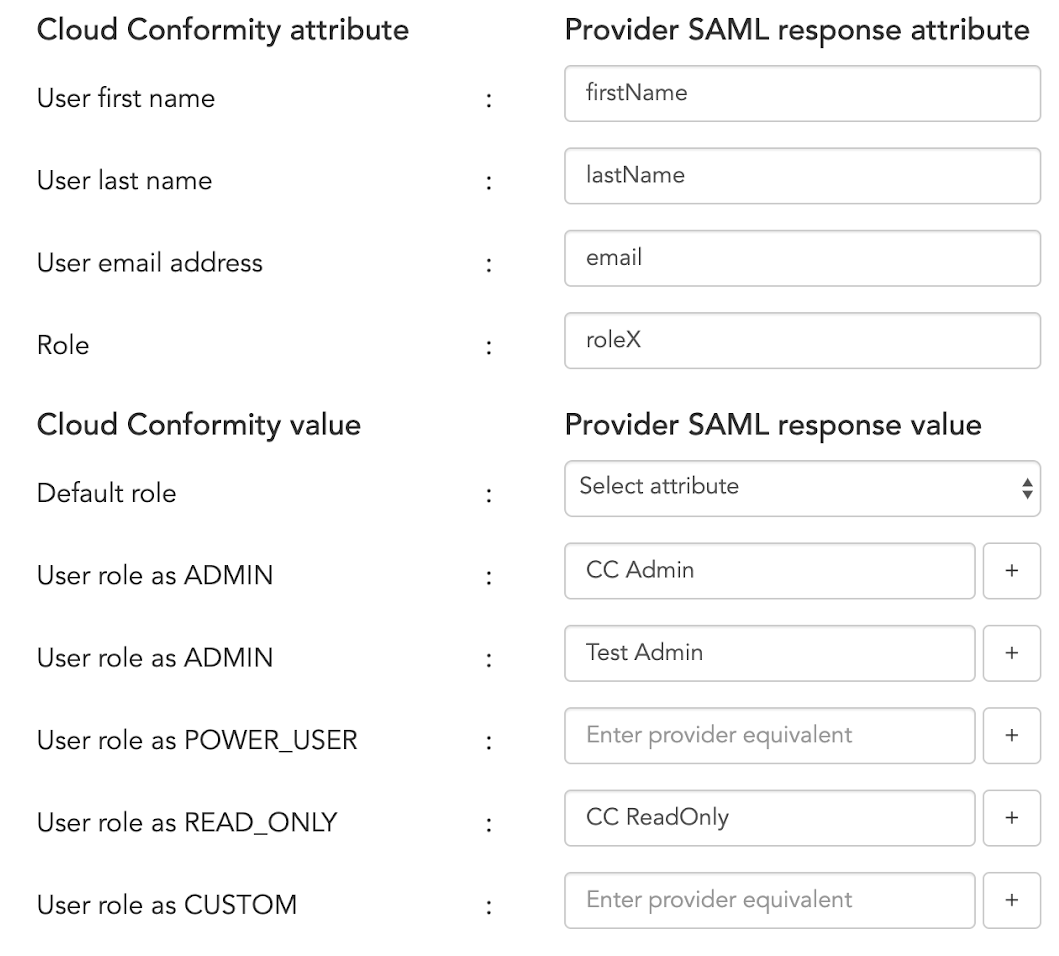

マッピング: は、IDプロバイダのSAML応答属性と値を Conformityにマッピングします。SAML応答属性および値を取得できるように、選択したIDプロバイダに Conformity が統合されていることを確認してください。

- Cloud Conformity attribute - 選択したIDプロバイダのユーザ属性と照合する Conformity ユーザ属性。

- プロバイダSAML応答属性 - Conformity 属性と照合する、選択したIDプロバイダの同等の値を入力します。たとえば、 Cloud Conformity attribute > User first nameの場合、選択したIDプロバイダユーザの名前に使用する属性を入力します。

- ** Cloud Conformity 値:** プロバイダSAML応答の Role 値と照合するクラウド準拠のユーザの役割値。

- プロバイダSAML応答値:Cloud Conformity 値に相当するプロバイダのSAML応答役割値。_たとえば、 Conformity value > User role as READ_ONLYの場合、IDプロバイダの役割に読み取り専用アクセス権を持つ属性を入力します。Conformity ユーザの役割の詳細については、役割と権限を参照してください。

- ** Default Role**:ドロップダウンリストから属性を選択して、IDプロバイダによって役割が割り当てられていないすべてのSSOユーザに初期設定の Conformity 役割を割り当てます。

Cloud Conformity attribute > User role as ADMIN としてマップし、組織への管理アクセスを維持することが必須です。 Admin をDefault Role として選択するか、SAMLプロバイダ Role 値にマップできます。

-

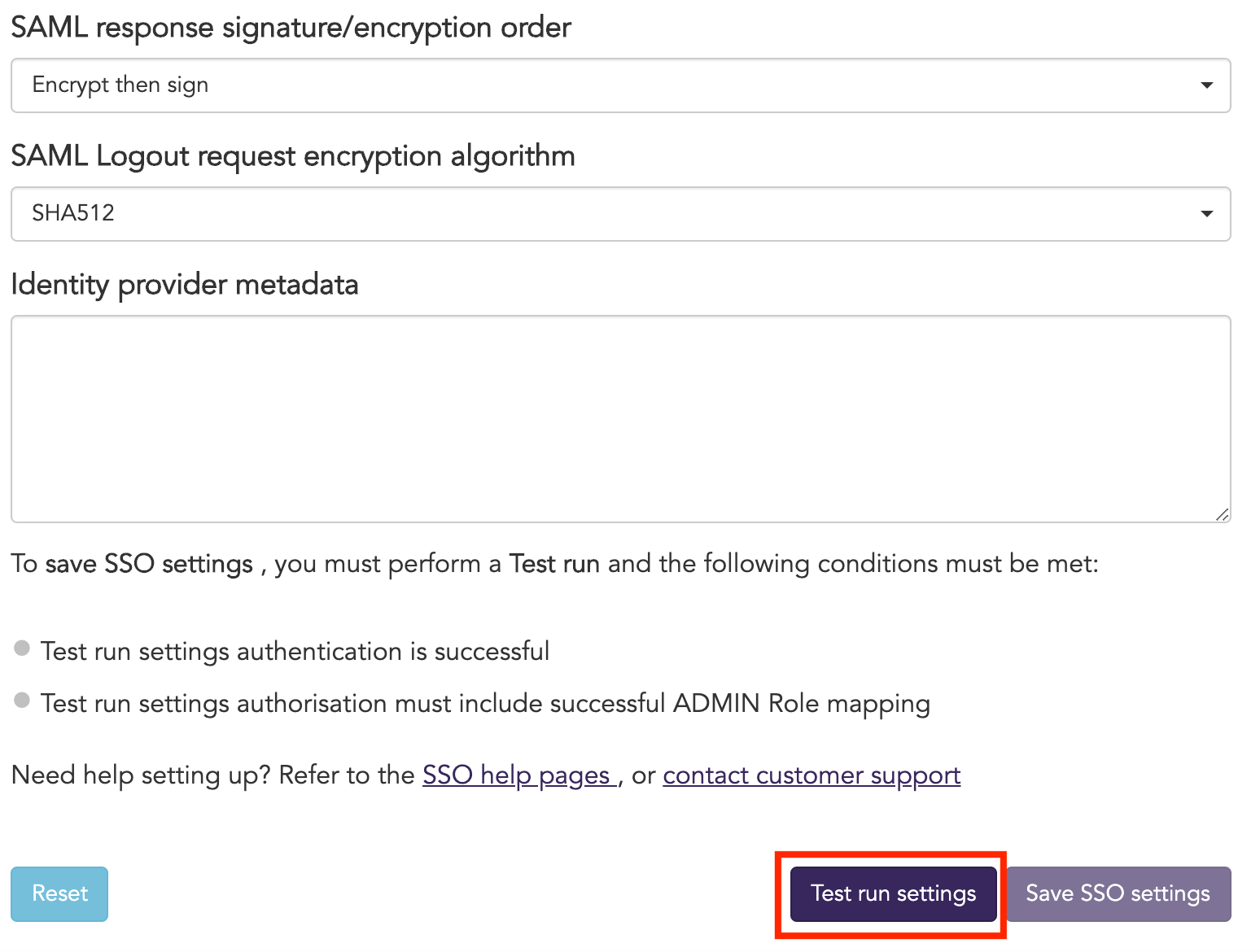

SAML response signature/encryption orderを選択します。

- 署名してから暗号化- ADFS

- 暗号化してから署名-すべての非ADFS IDプロバイダー

-

SAML logout request encryption algorithmを選択します。

- ** SHA512-**すべての非ADFS IDプロバイダー

- ** SHA256-** ( ADFS IDプロバイダ用)

-

Identity provider metadataをコピーして貼り付けます。メタデータを取得する方法、または統合手順を要求するメールを送信する方法については、選択したSAMLプロバイダ統合ガイドを参照してください。

-

[ Test run settings ]をクリックして、認証と認証の設定をテストします。

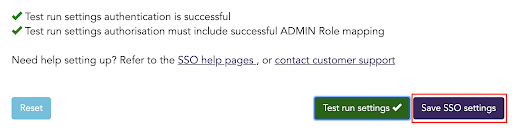

SSO設定をアップデートするたびに、新しい設定を保存する前にテスト実行を実行する必要があります。テスト実行が成功するまで、SSO設定を保存するオプションは無効になります。テストが正常に完了したら、Save SSO settingsボタンが__クリック可能になります。

-

[ Save SSO settings]をクリックします。

-

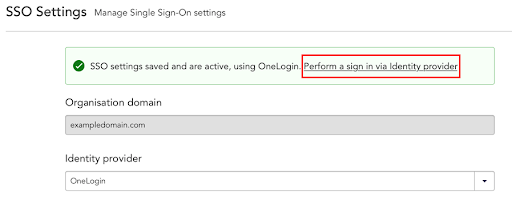

[ Yes ]をクリックして設定を確認します。有効化が完了すると、 [SSO Settings ]画面の上部に通知が表示されます。

- 通知から [Perform a sign in via Identity provider ]リンクをクリックして、SSOを使用してCloud Conformity にログインします。

SSOを設定したら、 サポートチケットを発行してローカル認証を無効にすることをお勧めします。

よくある質問

Q:OAuth認証はサポートされていますか?

A:いいえ。SAML2.0に関連しない特定の使用例がある場合は、 サポートチームに連絡してください。

Q:標準のサービスプロバイダメタデータを提供しますか?

A:はい。https://us-west-2.cloudconformity.com/v1/sso/saml/metadata.xml

Q:どのnameid形式をサポートしていますか?

A:できれば urn:oasis:names:tc:SAML:1.1:nameid-format:emailAddress ですが、値がメールアドレスか、またはそれ以外の場合は一意のメールアドレスが、別の一意の属性として送信される場合は、urn:oasis:names:tc:SAML:1.1:nameid-format:unspecified です。

Q:どのSAML属性をサポートしていますか?

A:nameidであることが望ましいメールアドレスとは別に、 Conformity は、任意のSAML属性の名、姓、およびユーザの役割をマップできます。

Q:SAML応答/アサーションを暗号化/署名する必要がありますか?

A:応答には署名が必要ですが、暗号化は任意です。

Q:複数のIDプロバイダを使用できますか?

A:はい。ただし、同じ組織内の異なるIDプロバイダを使用しているユーザは完全には隔離されず、他のユーザはその個人情報にアクセスできることに注意してください。

Q:ローカルの Conformity のユーザ名/パスワードをSSOと一緒に使用できますか?

A:はい。ただし、SSOの設定後はローカル認証を無効にすることをお勧めします。これは、カスタマーサポートポータルから要求できます。

Q:SSOユーザにはどのようなアクセスレベルがありますか?

A:SSOユーザは、 Conformityで次のいずれかの役割を取得できます。

- Admin:組織およびすべてのアカウントへのフルアクセス

- Power user:すべてのアカウントへのフルアクセス

- Read-only:すべてのアカウントに対する Read-only アクセス

- Custom:初期設定ではアクセス権はなく、 Adminによって Conformity ユーザ管理に対するアカウントレベルの権限(完全、読み取り専用、なし)を付与できます。

IDプロバイダによっては、前述のロールにマップされる値を持つグループメンバーシップまたはロール属性を送信するように設定できます。

Q:独自の内部ID管理がありますが、SSOでの認証の仕組みを教えてください。

A:クラウド Conformity は、ユーザーがサインインしてアクセスを承認する役割を受け入れます。つまり、ユーザーが Adminとしてサインインした場合、それらは Adminとして扱われます。

Q:別のアカウントセットにアクセスする必要があるユーザグループがある場合はどうなりますか?

A: Admin グループを1つ持つことで、ユーザ権限を管理したり、アカウントを追加したり、その他すべてのユーザをカスタムの役割にマップしたりできます。 Conformity ユーザ管理でアカウントレベルの権限を管理できます。

Q:カスタム権限を持つユーザが多数いる場合はどうなりますか?すべてのユーザのログインを待ってから権限を管理するのは効率的ではありません。

A:カスタム権限を持つユーザが多数いる場合は、まずすべてのアカウントを追加してから、カスタマーサポートポータルからCSV形式でユーザの一括インポートを要求します。

Q:SSOが有効な場合のユーザプロビジョニングの仕組みを教えてください。

A: Conformity は、ジャストインタイムのユーザプロビジョニングをサポートしています。SSO認証が成功すると、 Conformity が実行され、指定された名、姓、および役割で既存のユーザが更新されます。または、指定された属性で新しいユーザを作成します。

Q: ConformityでSSOユーザを取り消す方法を教えてください。

A:SSO設定でローカルサインオン(ユーザ名/パスワード)が許可されている場合は、 Conformity UIから Admin としてユーザを取り消すことができます。ユーザーがにアイデンティティプロバイダよって完全に管理されている場合、チケットを上げる必要があります。

Q:IDプロバイダが機能しない場合やSSO設定でアップデートが必要な場合に、break-glass資格情報をサポートしますか?

A:はい。カスタマーサポートポータル経由でローカルアカウント情報の削除を要求する際に、ユーザアカウント情報を保持することを指定できます。