このページのトピック

Okta Saml SSO統合の設定

- Okta に管理者としてログインし、[ Admin ]ボタンをクリックします。

- [Add Applications]をクリックし、[ Create New App]を選択します。

- [ SAML 2.0 ]オプションを選択します。

- [ App name ]フィールドに「Conformity 」と入力します。

- [次へ]をクリックして、次の情報を入力します。

- シングルサインオンURL:https://www.cloudconformity.com/v1/proxy/sso/saml/consume

- 要求可能なSSOのURL:https://www.cloudconformity.com/v1/proxy/sso/saml/consume

- 名前IDの形式: メールアドレス

- アプリケーションユーザ名: メール

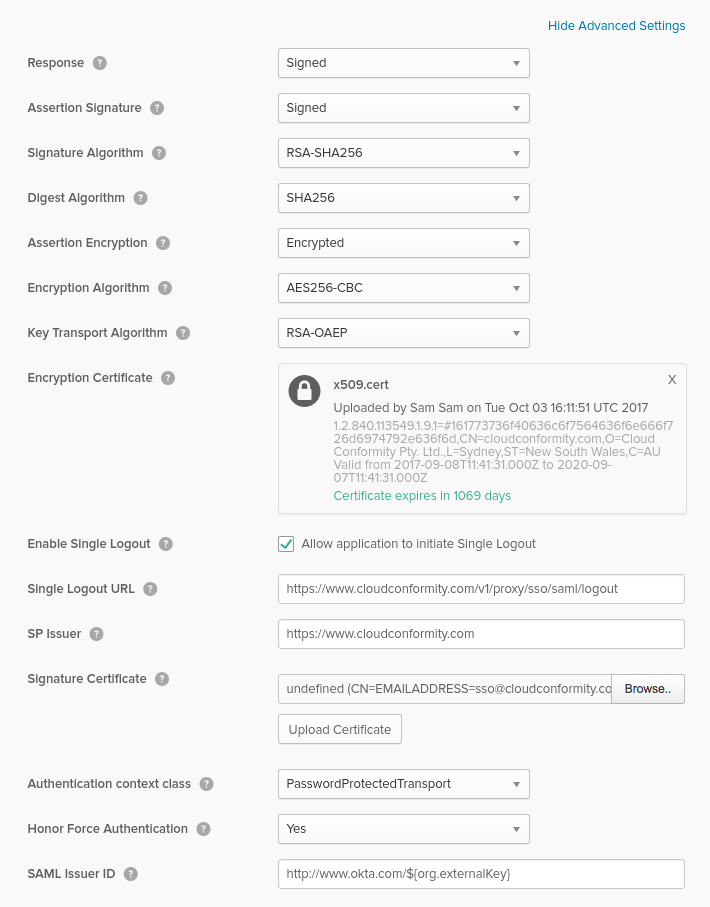

- [ show advanced settings ]をクリックし、「 ATTRIBUTE STATEMENTS (OPTIONAL)」と入力します。

- IdPからのサインオンを有効にするには、 Default RelayState をREGION_OF_SERVICE:YOUR_DOMAIN.comに設定します。

例: us-west-2:example.com - [SAMLの設定] タブの詳細設定で、[Encryption Certificate] と [Signature Certificate] の両方のフィールドにこのX.509 証明書 をアップロードします。

-

役割マッピングを設定します。

-

Okta を使用するユーザは、 Conformityでサポートされる4つの役割のいずれかを引き受けることができます。

- Admin: この役割は組織管理者であり、 Conformityのすべてに完全にアクセスできます。

- Power user: この役割にはすべてのアカウントへのフルアクセス権がありますが、組織レベルのアクセス権はありません。たとえば、ユーザの管理やアカウントの追加はできません。

- Read-only: パワーユーザと同様ですが、すべてのアカウントに対する読み取り専用アクセスのみが可能です。

- Custom: カスタムユーザには初期設定でアクセス権がなく、組織の管理者は初回のサインオン後に細かい権限を付与できます。

-

Okta グループから Conformity Rolesへのマッピングを設定するには

- CC_ADMIN という名前のグループを追加します(または任意のグループを使用します)。

- Conformity への管理アクセス権を付与するユーザを CC_ADMIN グループに割り当てます。

- Power user、 Read-only 、およびCustomの各役割について、必要に応じてこのプロセスを繰り返します。

- Conformity アプリケーションで、 Group Attribute Statement を次のように追加します。 名前: role フィルタ:regex .CC.

Conformity の別のグループ名がある場合は、フィルタの正規表現がグループ名と一致することを確認してください。

-

-

[Feedback]の手順で、[ I'm an Okta customer adding an internal app and It's required to contact vendor to enable SAML ]にチェックし、セットアップを完了します。

- 作成したばかりのアプリケーションのSign On tabで、Identity Provider Metadataをクリックし、IdPメタデータXMLファイルをダウンロードします。後でセットアップを完了するために必要になります。

IDプロバイダのメタデータを提供すると、チームのメンバーが信頼できるIDプロバイダとして Conformity にインポートし、統合の検証を開始できます。

サポートが必要な場合は、サポートにお問い合わせください。