このページのトピック

Azureアカウントを追加する

| 場所 | Main Dashboard > [アカウントの追加]を選択します。 |

さあ、始めましょう。

Microsoft Entra IDとサブスクリプションをConformityに追加することで、組織は、セキュリティとガバナンスの体制に関する包括的なマルチクラウドビューを作成できるようになります。

ユーザアクセス

| ユーザの役割 | アクセス可能 |

|---|---|

| Administrator | |

| Power User | |

| Custom - Full Access | |

| Read Only | |

| Custom - Read Only |

Azureへのアクセスを設定する

Azure App registrationからAzureにアクセスできます。これにより、 ConformityのRuleエンジンに、 Conformityに追加するサブスクリプションリソースに対してルールチェックを実行するために必要な読み取り専用権限が付与されます。 組織。必要に応じて、セットアップの種類として AutomatedまたはManualを選択します。

Automatedモード(推奨)

Conformity Azureオンボードスクリプトを使用すると、 必要なすべてのリソースと権限を自動的に設定して、Microsoft Entra IDとサブスクリプションをConformityにオンボーディングできるようになります。

スクリプトの実行方法については、GithubでのConformity Azureオンボードスクリプトを参照してください。

Manual モード

アプリ登録を作成する

- [Microsoft Entra ID] を選択します。

- [ App registrations ]を選択します。

- [ New registration ] (アプリID)をクリックします。

- アプリの登録に名前を付けます(例: Conformity Azure Access)。

- サポートされるアカウントの種類: Accounts in this organization only (単一テナント)。

- リダイレクトURL: 不要。

- [ Register ]をクリックします。

Certificates and secretsの設定

- [ Certificates & secrets ]を選択します。

- [ Client secrets ]を選択し、[ +New client secret ]をクリックします。

- 説明を追加します。

- 有効期限を選択します。

- [ Add ]をクリックします。

組織のセキュリティプロトコルに従って新しいシークレットを保存します。このシークレットは、後で Conformityにサブスクリプションを追加するときに必要になります。

証明書とシークレットを設定するときに、アプリケーションキーも作成します。

このキーにアクセスできなくなった場合は、上記と同じ手順で再度作成できます。

API Permissionsを追加する

ActiveDirectory チェックのAPI権限を設定して、 ActiveDirectory ルールを実行するために Conformity が ActiveDirectory リソースにアクセスできるようにする必要があります。

- App registrationsで、登録時に Conformity に登録したアプリ(例: Conformity Azure Access)をクリックします。

- 左側のメニューで API アクセス許可 に移動します。

- [+ Add a permission]をクリックします。

- Commonly used Microsoft APIsで、Microsoft Graphを選択します。

- Delegated permissions を次のように設定:

- User.Read

- User.Read.All

- Application permissions を次のように設定します。

- User.Read.All

- Directory.Read.All

- Add permissionsをクリックします。

- [API Permissions] ページで、[Grant admin consent for [Microsoft Entra ID name]] をクリックして、管理者にすべてのアクセス許可を与えます。

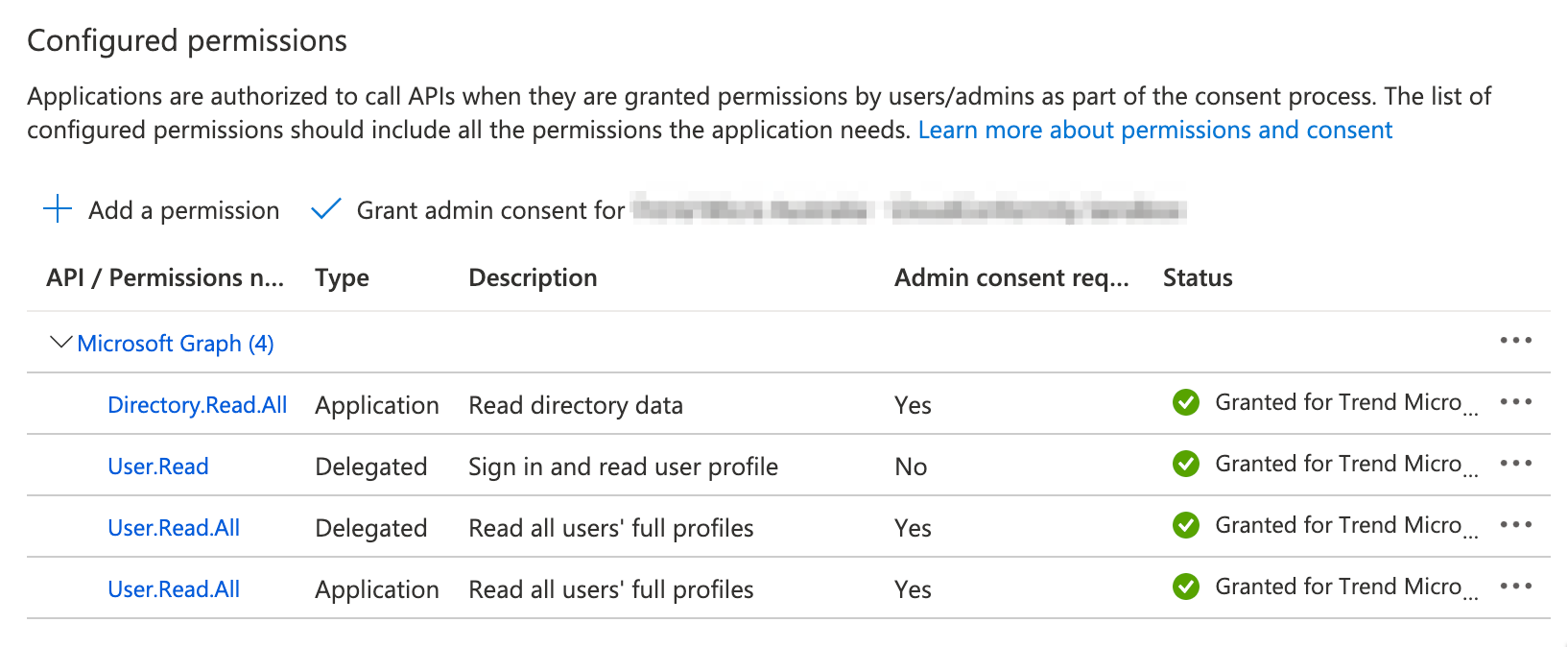

完了すると、設定済みのAPI Permissionsは次のようになります。

Custom Roleの作成

- Subscriptionsに移動します。

- [ Access Control (IAM) ]を選択します。

- [ Add ] →[ Add Custom Role ]の順にクリックします。

- [ JSON ]タブを選択し、[ Edit ]ボタンをクリックします。

-

テンプレートの内容を削除し、次のJSONをコピーしてテンプレートに貼り付けます。

{ "properties": { "roleName": "Custom Role - Cloud One Conformity", "description": "Subscription level custom role for Cloud One Conformity access.", "assignableScopes": [], "permissions": [ { "actions": [ "Microsoft.AppConfiguration/configurationStores/ListKeyValue/action", "Microsoft.Network/networkWatchers/queryFlowLogStatus/action", "Microsoft.Web/sites/config/list/Action", "Microsoft.Storage/storageAccounts/queueServices/queues/read" ], "notActions": [], "dataActions": [], "notDataActions": [] } ] } } -

Saveの順にクリックします。

- [ Assignable Scopes ]タブの[ Add assignable Scope ]を選択します。

- サブスクリプションを選択し、Addをクリックします。

- [ Review + Create ]をクリックし、[ Create ]をクリックします。

役割がシステムで使用可能になるまでに数分かかる場合があります。

テナント範囲のCustom Roleの作成 (オプション)

- [Management groups] に移動します。

- [Tenant Root Group] を選択します。

- [Access Control (IAM)] を選択します。

- [Add]→[Add Custom Role] の順にクリックします。

- [JSON] タブを選択し、[Edit] ボタンをクリックします。

-

テンプレートの内容を削除し、次のJSONをコピーしてテンプレートに貼り付けます。

{ "properties": { "roleName": "Custom Role - Cloud One Conformity (Tenant scope)", "description": "Tenant level custom role for Cloud Conformity access.", "assignableScopes": [], "permissions": [ { "actions": [ "Microsoft.Management/managementGroups/read" ], "notActions": [], "dataActions": [], "notDataActions": [] } ] } } -

[Save] をクリックします。

- [Assignable Scopes] タブ→[Add Assignable Scopes] の順に選択します。

- テナントルートGroupを選択し、[Select] をクリックします。

- [Review + Create] をクリックし、[Create] をクリックします。

Role 割り当ての作成

閲覧者の役割

- Access Control (IAM) ページで、[ Add ]→[ Add Role Assignment ]の順にクリックします。

- [ Role ]ドロップダウンで、[ Reader ]を選択します。

- [Assign Access] が [User, group or service principal] に設定されていることを確認します。

- [Select] ドロップダウンから、使用するConformityアプリの登録を検索します。(例: Conformity Azure Access)

- Saveをクリックします。

- 追加のサブスクリプションについて繰り返します。

カスタムの役割

- Access Control (IAM) ページで [Add]→[ Add Role Assignment ]の順にクリックします。

- Roleドロップダウンで、手順1で追加したRoleを検索します。例:Custom Role-Cloud OneConformity。

- [Assign Access] が [User, group or service principal] に設定されていることを確認します。

- [Select] ドロップダウンから、使用するConformityアプリの登録を検索します。(例: Conformity Azure Access)

- Saveをクリックします。

- 追加のサブスクリプションについて繰り返します。

カスタムの役割 (テナントの範囲) (オプション)

- [Management groups] に移動し、[Tenant Root Group] を選択します。

- [Access Control (IAM)] ページから、[Add]→[Add Role Assignment] をクリックします。

- [Role] ドロップダウンで、手順1で追加したRoleを検索します (例: Custom Role - Cloud One Conformity (Tenant scope).)

- [Assign Access] が [User, group or service principal] に設定されていることを確認します。

- [Select] ドロップダウンから、 Conformity Appの登録を検索します (例: Conformity Azure Access.)。

- [Save] をクリックします。

Microsoft Entra IDを追加する

Microsoft Entra ID (およびサブスクリプション) を追加するには、まず、Conformity組織に追加する各Microsoft Entra IDに対してアプリの登録を作成する必要があります。

Azureアプリの登録が設定されたら、Microsoft Entra IDを追加できます。

- Conformityにサインインします。

- ConformityのMain Dashboardから、 Add an accountをクリックします。

- [ Azure Subscription ]をクリックし、[ Next ]をクリックします。

- Microsoft Entra ID Name および Microsoft Entra ID Tenant IDを入力し、[Next] をクリックします。

- Microsoft Entra ID Name: は、ConformityするMicrosoft Entra IDの参照名になります。この名前はConformityアカウントメニューに表示されます。Azureコンソールで使用されている名前と一致している必要はありません。

- Microsoft Entra ID Tenant ID: _Microsoft Entra ID for Conformityを識別します。

AzureからMicrosoft Entra IDのテナントIDを取得するには、次の手順を実行します。 1. [Microsoft Entra ID] を選択します。 2. [ Properties ]を選択します。 3. テナントIDをクリップボードにコピーします。

-

Conformity からAzureサブスクリプションへのアクセスを許可するには、前の設定で作成した Azureアプリ登録 を使用します。これにより、Conformityルールエンジンは、Microsoft Entra ID内のサブスクリプションに対してRuleチェックを実行できるようになります。次の両方を指定する必要があります。

-

アプリ登録アプリID Azureからアプリ登録IDを取得するには

- [Microsoft Entra ID] を選択します。 2.App registrationsを選択します。

- Conformity Azure Access、またはこのアプリケーションに名前を付けたアプリケーションを選択します。

- App registration Application IDをコピーします。

-

Azureアプリ登録用に生成されたアプリケーション登録キー。

- Azure App registrationのセットアップ時に証明書とシークレットを設定すると、アプリケーション登録キーが作成されます。

- このキーがない場合は、設定済みの証明書とシークレットの同じ手順に従って再度作成できます。

-

Nextをクリックした後、 Conformity 組織に追加するサブスクリプションを選択するオプションがあります。

Conformity へのアクセス権を付与したサブスクリプションは、 Azure App registration セットアップでのみ表示されます。

サブスクリプションが表示されない場合は、次の手順に従って、Azureでこのサブスクリプションのアクセス設定を有効にする必要があります。サブスクリプションのアプリ登録へのアクセス権を割り当てる

-

Nextをクリックし、 サブスクリプション リソースで Conformity がルールのFailureを確認するまでしばらく待ちます。

-

成功! Conformityがすべてのルールの実行を終了すると、 メインダッシュボード に戻り、追加したMicrosoft Entra IDが表示されます。

アカウントのナビゲーションは、同じ種類のクラウドプロバイダをグループ化して表示されます。

Microsoft Entra IDを削除する

既存のMicrosoft Entra IDで、[Delete...] をクリックします。

Microsoft Entra IDは、すべてのサブスクリプションが削除された後にのみ削除できます。

Azure China サブスクリプション(現在は プレビュー)を追加する

Azure Chinaを組織に要求する

Azure China サブスクリプションを Conformity アカウントに追加するには、alloftrendproduct-conformity@trendmicro.comに次の詳細をメールで送信する必要があります。

- Conformityでの組織のアカウント名

- Conformity にアクセスする際に、 Cloud One プラットフォームと Conformity スタンドアロンのどちらを使用するか(www.cloudconformity.com)

- 組織の主要な連絡先のリスト

China Cloudを追加

- 「azure-china」機能が有効になっている Conformity 組織にログインします。

- Add an accountをクリックします。

- Azure Subscriptionを選択します。

- 新しいサブスクリプションに対して [Add new Microsoft Entra ID] を選択し、[Next] をクリックします。

- 中国のMicrosoft Entra IDの情報を入力します。

- [Azure Cloud Environment] で [China Cloud ] オプションを選択します。

- Azureへのアクセスの設定の手順に従います。