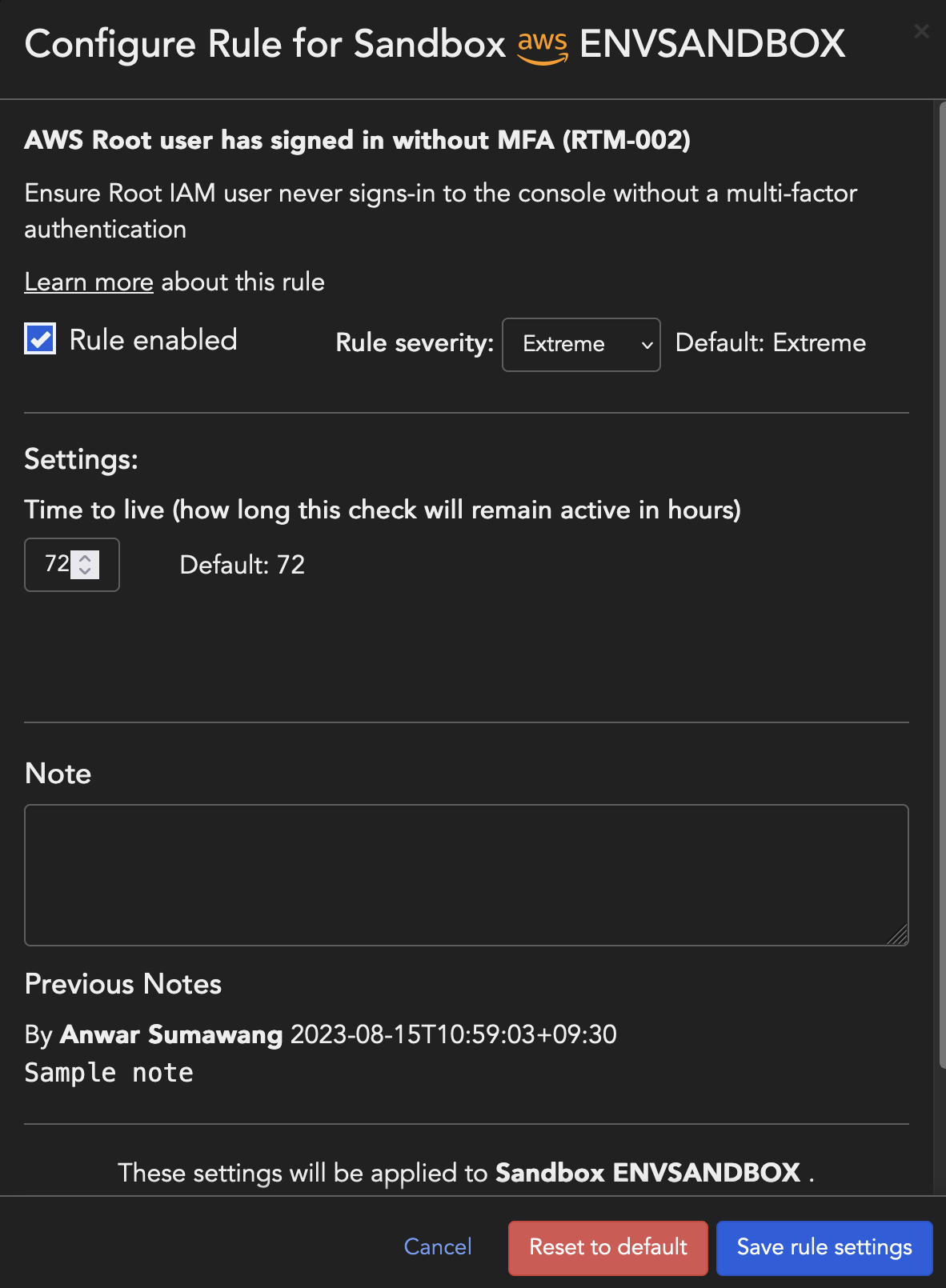

ルール設定

| 場所 | Main Dashboard > Select {Account} > Rules settings > Update rules settings > Configure |

Conformityでは、組織のニーズに合わせてルールの動作を調整できるルール設定が提供されます。たとえば、実行すべきではないルールやその重要度などです。また、実行するように設定する必要があるルールもあれば、初期設定を使用するルールもあります。

実行前に設定が必要なルールの例としては、 EC2 Desired Instance Type、 Approved/Golden AMIs、 Security Group Naming Conventions などがあります。アカウントにルールを設定すると、管理者権限またはフルアクセス権を持つ他のアカウントに同じルール設定をコピーできます。

ユーザアクセス

| ユーザの役割 | アクセス可能 |

|---|---|

| Administrator | |

| Power User | |

| Custom - Full Access | |

| Read Only | |

| Custom - Read Only |

設定

ルールを無効にする

必要に応じて[ Rule enabled]を外すと、ルールを無効にできます。ルールを無効にすると、すべての違反が削除され、ルールが再度有効になるまでチェックは実行されません。

ルールの重要度を割り当てる

すべてのルールには初期設定のリスクレベルが関連付けられています。このレベルは、Rule severityドロップダウンから次のオプションのいずれかを選択することで変更できます。

- Extreme

- Very high

- High

- Medium

- Low

Time to live

Time to live (TTL) 設定では、 Check が All Checks Reportに表示される期間を指定できます。この設定は、 Real-Time Threat Monitoringに固有の特定の ルール でのみ使用できます。

たとえば、次のとおりです。

- ユーザがMFAなしでサインインしました。AWS IAMユーザがMFAなしでサインインしましたというルールが、AWSアカウントに関連付けられたリソースに対して実行され、RTMでイベントと、All Checks Reportでチェックを作成します。

- このCheckは、ルールについてのTime to live (TTL) 設定で指定された期間、All Checks Reportで確認できます。

- TTLの有効期限が切れると、Checkは削除されます。ユーザがMFAを使用せずにアカウントに次回ログインすると、新しいCheckが作成されます

- ただし、イベント履歴全体は Real-Time Threat Monitoring ダッシュボードに引き続き表示されます。

TTLは、 Conformityの通知サービスが短時間に同じCheckに対して大量の通知を送信しないように設計されています。Checkに対して最初の通知が送信されると、すでに送信されたものと同一の次の Checks がTTL期間中に破棄されます。期間が終了すると、Checkは再度通知の対象となります。除外設定がアカウントのルール設定に保存されると、一致するリソースはただちにチェックから除外されます。

ルールの除外を設定する

Rule 例外は、指定された例外入力に一致するAWSリソースをルールがバイパスするように設定できます。

除外設定がアカウントのルール設定に保存されると、一致するリソースはただちにチェックから除外されます。

除外は、次の2つの方法で設定できます。

-

Tags - タグキー、タグ値、または

tag_key::tag_value形式の組み合わせのいずれかを入力として指定できます。 -

Resource Id - クラウドプロバイダによって決定される一意のリソース識別子。正規表現を使用して除外を設定することもできます。

注意: リソースIDの形式は、リソースの種類によって異なります。リソースIDの確認には、List Checks APIを使用します。

リソースIDの例:

-

ほとんどのAWSリソースタイプでは、リソースIDがARNです。

-

AWS IAMまたはS3の場合、リソースIDはリソース名と一致します。

-

AWS EC2およびVPCの場合、リソースIDは通常、ランダムに生成されたIDと一致します (例:

sg-001234d891234abcd)。 -

ほとんどのAzureリソースタイプでは、リソースIDは絶対パスです (例:

/subscriptions/1234-1234-1234/resourceGroups/myResourceGroup/providers/microsoft.resource/resourceType/my-resource-name)。

すべてのルールで例外がサポートされるわけではありません。

ご注意ください: 保存すると、すぐにConformityによって除外が適用されます。Conformity Bot を実行して必要なリソースを除外する必要はありません。

-

Tagsのいずれかを入力します。タグキー、タグ値、またはその両方の組み合わせを「tagkey :: tagvalue」の形式で入力できます。

-

または、 Resource idsを入力します。

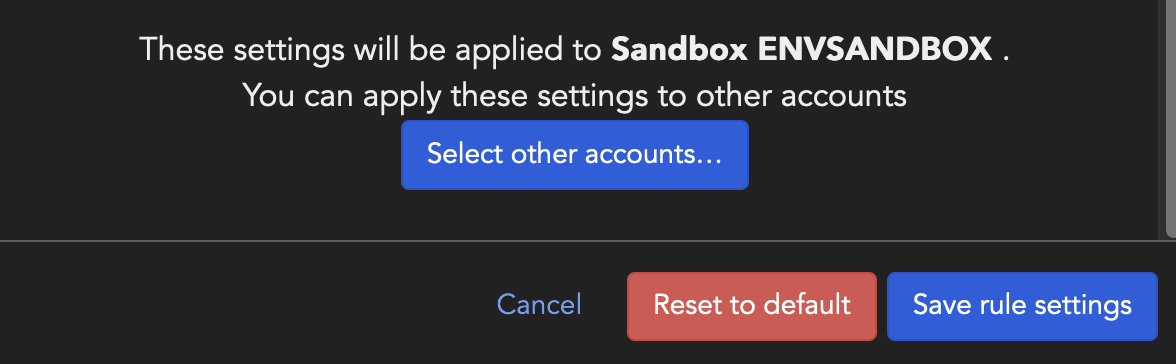

複数のアカウントにルールの変更を適用する

ルール設定を変更し、同じ設定を組織内の他のアカウントまたはすべてのアカウントに適用できます。

- 使用可能な一部またはすべてのルール設定で変更を行います。ルールの無効化、ルールの重要度の割り当て、または ルール除外の設定

- [ Select other accounts]をクリックします。

- リストから、ルールの変更を適用するアカウントを選択し、 アカウントの選択

- 監査のために、ルール設定に変更を加えるたびにメモを追加する必要があります。変更は、以降のボットの実行後に有効になります。

- 無効になっているルールはグレー表示され、「Disabled」という文字でハイライト表示されます。

- 除外が設定されているルール(リソースIDまたはタグ)は警告アイコンで識別されます。

- 実行前に設定が必要なルールは、赤い十字アイコンで識別されます。