このページのトピック

GCPアカウントを追加する

| 場所 | Main Dashboard> [アカウントの追加]を選択します。 |

ユーザアクセス

| ユーザの役割 | アクセス可能 |

|---|---|

| Administrator | |

| Power User | |

| Custom - Full Access | |

| Read Only | |

| Custom - Read Only |

Conformity GCPへのアクセスを設定する

Conformity GCPへのアクセスを有効にするには、GCPサービスアカウントが必要です。 GCP Service Account は、 サブスクリプション リソースに対してルールチェックを実行するために必要な読み取り専用権限を提供し、 Conformity 組織に追加します。

サービスアカウントとは サービスアカウントは、個々のエンドユーザではなく、アプリケーションに関連付けられた特殊な種類のGoogleアカウントです。Conformity は、サービスアカウントのIDを使用してGoogle APIを呼び出すため、ユーザが直接関与することはありません。

GCP Service Accountを設定するには、GCP Consoleで次の手順を実行します。

- Google APIを有効にするための前提条件

- Custom Roleを作成する

- Conformity用の GCP Service Account を作成する

- Service Account for Projectsへのアクセスを割り当てる

- ConformityにGCPアカウントを追加する

前提条件:Google APIを有効にする

ConformityのGCPサービスアカウントを作成する前に、すべてのプロジェクト内の既存のGCPアカウントでGoogle APIを有効にする必要があります。

- 既存のGCPアカウントにログインします。 Conformityで保護するすべてのGCPプロジェクトに、このアカウントからアクセスできることを確認してください。

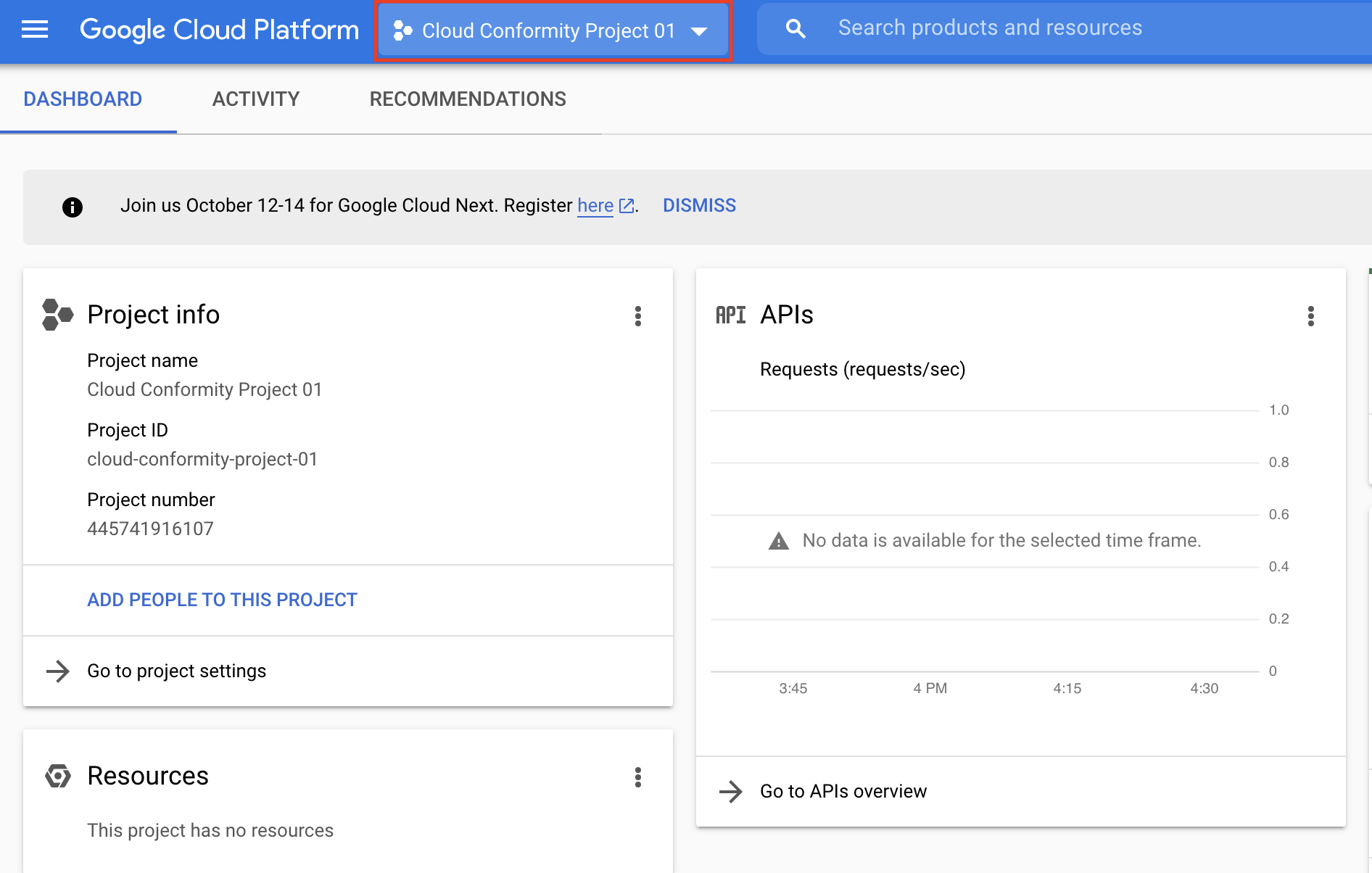

- Conformityに追加するプロジェクトを選択します。複数のプロジェクトがある場合は、後から選択できます。例:**Cloud Conformity Project 01

- [ Google Cloud Platform]をクリックし、ホーム画面が表示されていることを確認します。

- 左側のツリービューで、[ APIs & Services > Dashboard]を選択します。

- + ENABLE APIS AND SERVICESをクリックします。

- 検索ボックスに「 Cloud Resource Manager API 」と入力し、[ Cloud Resource Manager API ]ボックスをクリックします。

- [ ENABLE]をクリックします。 手順5〜7を繰り返し、以下の表に従って、 Conformity で現在サポートされているAPI&サービスを追加します。

| サービス | API&サービス |

|---|---|

| ApiGateway | APIゲートウェイAPI |

| ArtifactRegistry | Artifact Registry API |

| BigQuery | BigQuery API |

| CloudAPI | APIキーAPI |

| CloudIAM | Cloud Resource Manager API Identity and Access Management (IAM) API アクセス承認API |

| CloudKMS | Cloud Key Management Service (KMS) API |

| CloudVPC | Compute Engine API |

| CloudStorage | Cloud Storage API |

| ComputeEngine | Compute Engine API |

| CloudSQL | Cloud SQL Admin API |

| CloudLoadBalancing | Compute Engine API |

| CloudDNS | Cloud DNS API |

| Dataproc | Cloud Dataproc API |

| Firestore | Cloud Firestore API |

| GKE | Kubernetes Engine API |

| CloudLogging | Cloud Logging API |

| PubSub | Cloud Pub/Sub API |

| ResourceManager | Cloud Resource Manager API |

| CertificateManager | Certificate Manager API |

| NetworkConnectivity | Compute Engine API |

Conformityにさらにプロジェクトを追加するには、手順1〜9を繰り返します。詳細については、Googleのヘルプページで、GCPでAPIを有効または無効にする方法を参照してください。

Custom Roleを作成する

Conformityに複数のプロジェクトを追加する場合は、すべてのGCPプロジェクトに対して Custom Role を作成する必要があります。

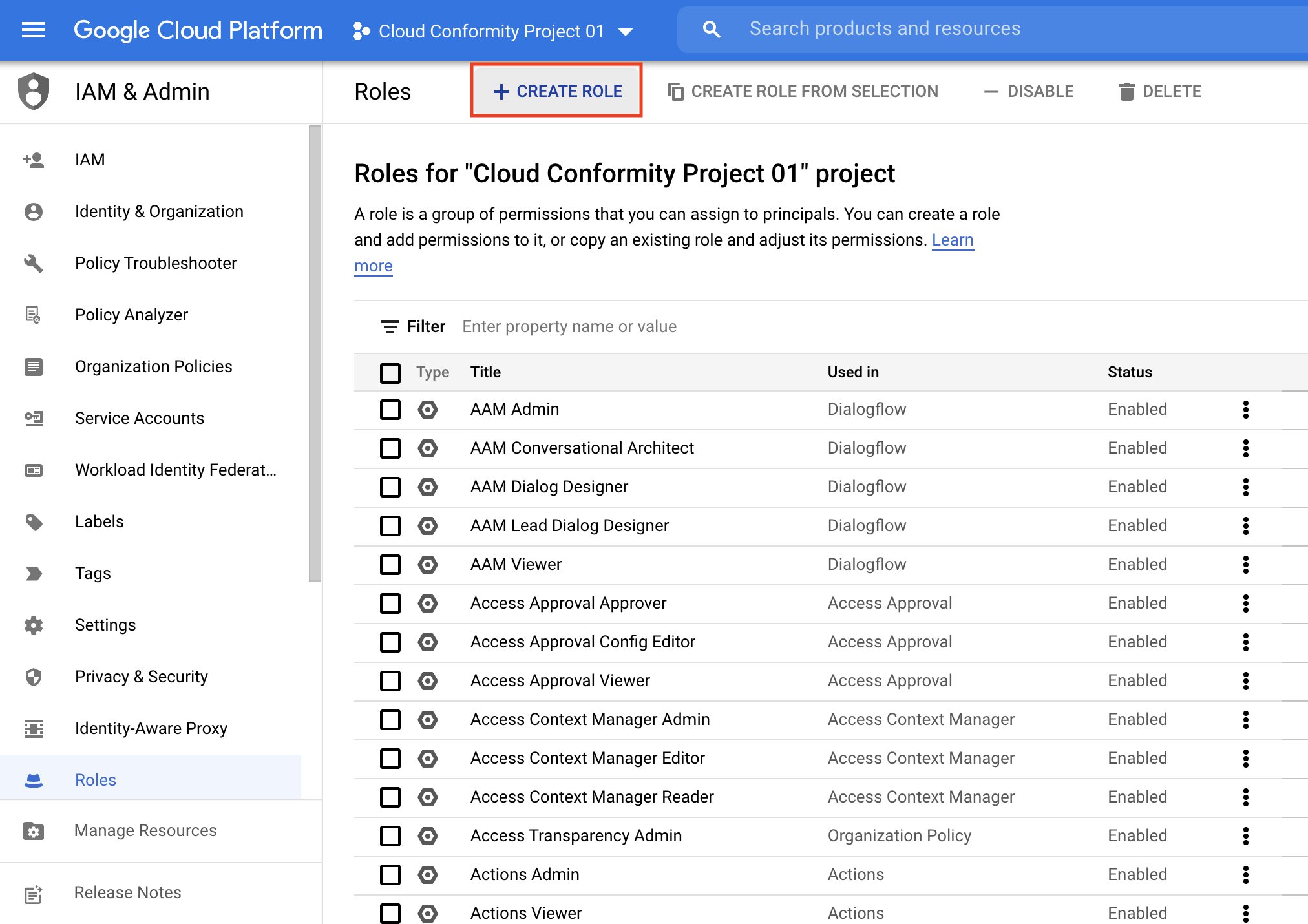

- GCPアカウントから、 IAM & Admin Roles ページに移動します。

- 上部のドロップダウンリストから、役割を作成する組織またはプロジェクトを選択します。

- Create Roleをクリックします

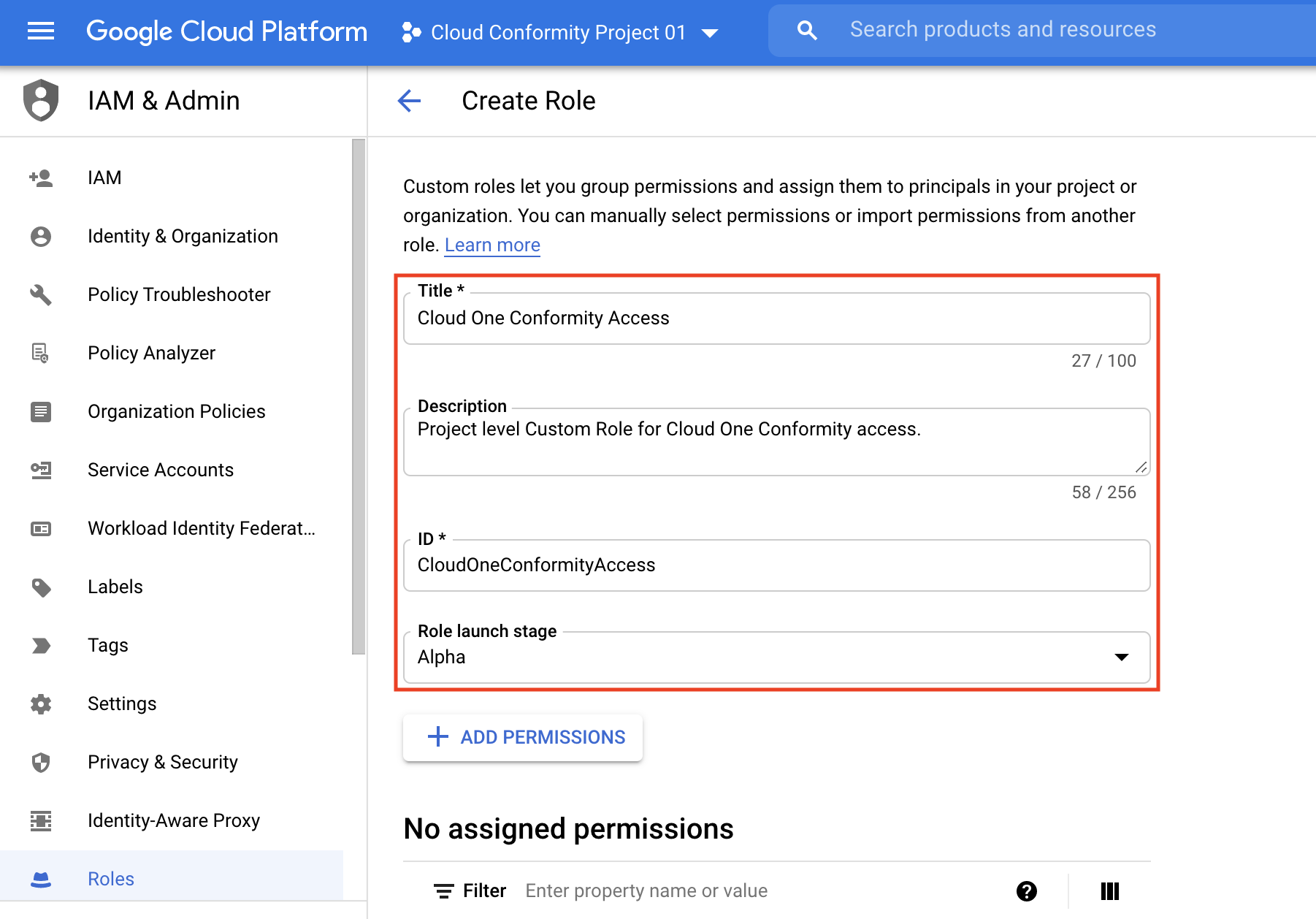

- Title、 Description、Role launch stageを入力します。

たとえば、次のとおりです。

- Title: Cloud One Conformity Access

- 説明: Cloud One Conformity アクセス用のプロジェクトレベルの Custom Role

- Role launch stage: Alpha

- +ADD PERMISSIONSをクリックします。

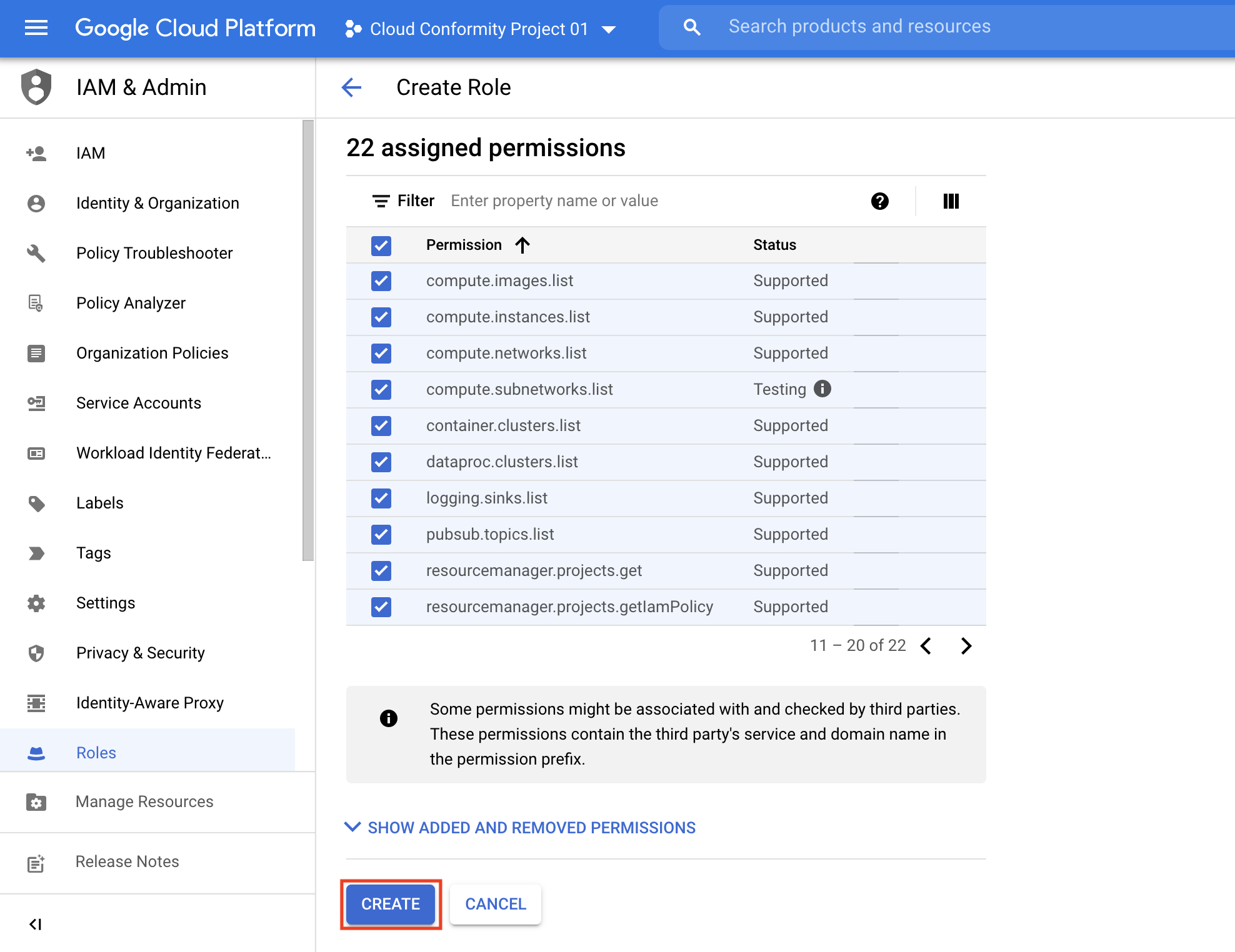

- Conformity Bot を有効にする権限のリストを追加し、[ CREATE]をクリックします。

Custom Role を関連付ける Conformity のGCPプロジェクトごとに、2〜7の手順を繰り返します。

| サービス | 権限が必要 |

|---|---|

| ApiGateway | apigateway.gateways.list apigateway.gateways.getIamPolicy apigateway.locations.get |

| ArtifactRegistry | artifactregistry.repositories.getIamPolicy artifactregistry.repositories.list |

| BigQuery | bigquery.datasets.get bigquery.tables.get |

| CloudAPI | apikeys.keys.list serviceusage.services.list |

| CloudIAM | resourcemanager.projects.get resourcemanager.projects.getIamPolicy iam.serviceAccounts.get accessapproval.settings.get iam.roles.list iam.serviceAccounts.list iam.serviceAccountKeys.list |

| CloudKMS | cloudkms.keyRings.list cloudkms.cryptoKeys.list cloudkms.cryptoKeys.getIamPolicy cloudkms.locations.list |

| CloudVPC | compute.firewalls.list compute.networks.list compute.subnetworks.list |

| CloudStorage | storage.buckets.list storage.buckets.getIamPolicy |

| ComputeEngine | compute.disks.getIamPolicy compute.disks.list compute.machineImages.getIamPolicy compute.machineImages.list compute.instances.list compute.images.list compute.images.getIamPolicy compute.projects.get compute.instanceGroups.list compute.zones.list |

| CloudSQL | cloudSql.instances.list cloudsql.instances.listServerCas |

| CloudLoadBalancing | compute.backendServices.list compute.globalForwardingRules.list compute.targetHttpsProxies.list compute.targetSslProxies.list compute.sslPolicies.list compute.urlMaps.list compute.regionBackendServices.list |

| CloudDNS | dns.managedZones.list dns.policies.list |

| Dataproc | dataproc.clusters.list |

| Firestore | datastore.databases.list |

| GKE | container.clusters.list |

| CloudLogging | logging.sinks.list logging.logMetrics.list monitoring.alertPolicies.list |

| PubSub | pubsub.topics.list |

| ResourceManager | resourcemanager.projects.get orgpolicy.policy.get |

| CertificateManager | certificatemanager.certs.list |

| NetworkConnectivity | compute.routers.list |

別の方法:YAMLファイルを使用してカスタムの役割を作成する:

-

プロジェクトレベルでカスタムの役割を作成するには、次のコマンドを実行します。

gcloud iam roles create (role-id) --project=(project-id) --file=(yaml-file-path) -

組織レベルでカスタムの役割を作成するには、次のコマンドを実行します。

gcloud iam roles create (role-id) --organization=(organization-id) --file=(yaml-file-path)

サンプルのYAMLファイルは、 Conformity Bot に必要な権限を示しています。

title: "Cloud One Conformity Bot Access"

description: "Project level Custom Role for Cloud One Conformity access "

stage: "ALPHA"

includedPermissions:

- accessapproval.settings.get

- apigateway.gateways.list

- apigateway.gateways.getIamPolicy

- apigateway.locations.get

- apikeys.keys.list

- artifactregistry.repositories.getIamPolicy

- artifactregistry.repositories.list

- bigquery.datasets.get

- bigquery.tables.get

- cloudkms.cryptoKeys.getIamPolicy

- cloudkms.cryptoKeys.list

- cloudkms.keyRings.list

- cloudkms.locations.list

- cloudsql.instances.list

- cloudsql.instances.listServerCas

- compute.backendServices.list

- compute.disks.getIamPolicy

- compute.disks.list

- compute.machineImages.getIamPolicy

- compute.machineImages.list

- compute.regionBackendServices.list

- compute.firewalls.list

- compute.globalForwardingRules.list

- compute.images.getIamPolicy

- compute.images.list

- compute.instances.list

- compute.networks.list

- compute.subnetworks.list

- compute.projects.get

- compute.targetHttpsProxies.list

- compute.targetSslProxies.list

- compute.sslPolicies.list

- compute.urlMaps.list

- compute.instanceGroups.list

- compute.zones.list

- container.clusters.list

- dataproc.clusters.list

- datastore.databases.list

- dns.policies.list

- dns.managedZones.list

- iam.serviceAccounts.get

- iam.serviceAccounts.list

- iam.serviceAccountKeys.list

- iam.roles.list

- logging.sinks.list

- logging.logMetrics.list

- monitoring.alertPolicies.list

- orgpolicy.policy.get

- pubsub.topics.list

- resourcemanager.projects.get

- resourcemanager.projects.getIamPolicy

- serviceusage.services.list

- storage.buckets.getIamPolicy

- storage.buckets.list

- certificatemanager.certs.list

- compute.routers.list

サービスアカウントを作成する

開始する前に、GCP APIが有効になっていることを確認してください。「 前提条件:Google APIを有効にする」 および「 Custom Roleを作成する」を参照してください。

- 既存のGCPアカウントから任意のプロジェクトを選択します。例: Cloud Conformity Project 01

- 上部にある[ Google Cloud Platform ]をクリックして、ホーム画面を表示していることを確認します。

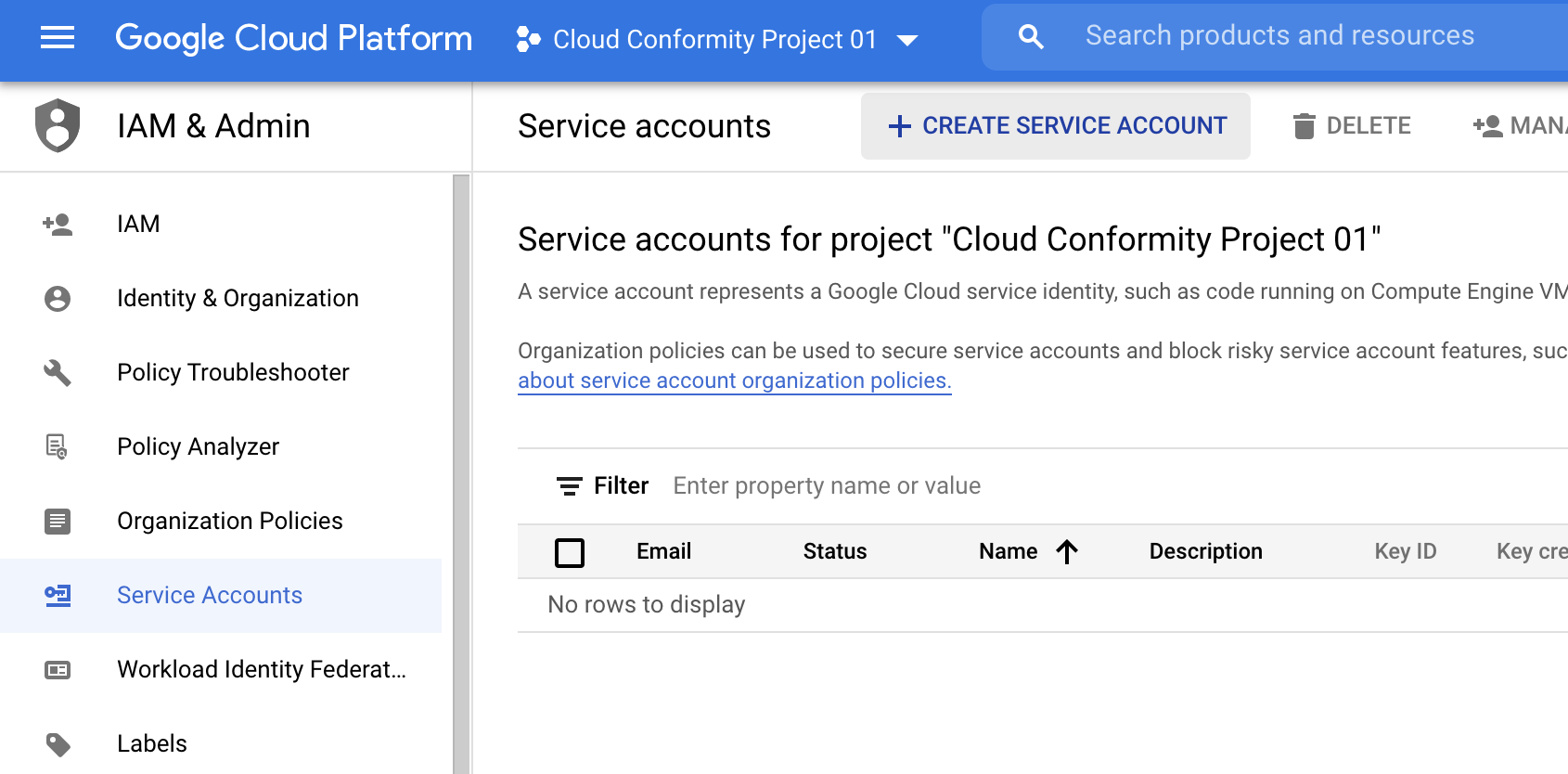

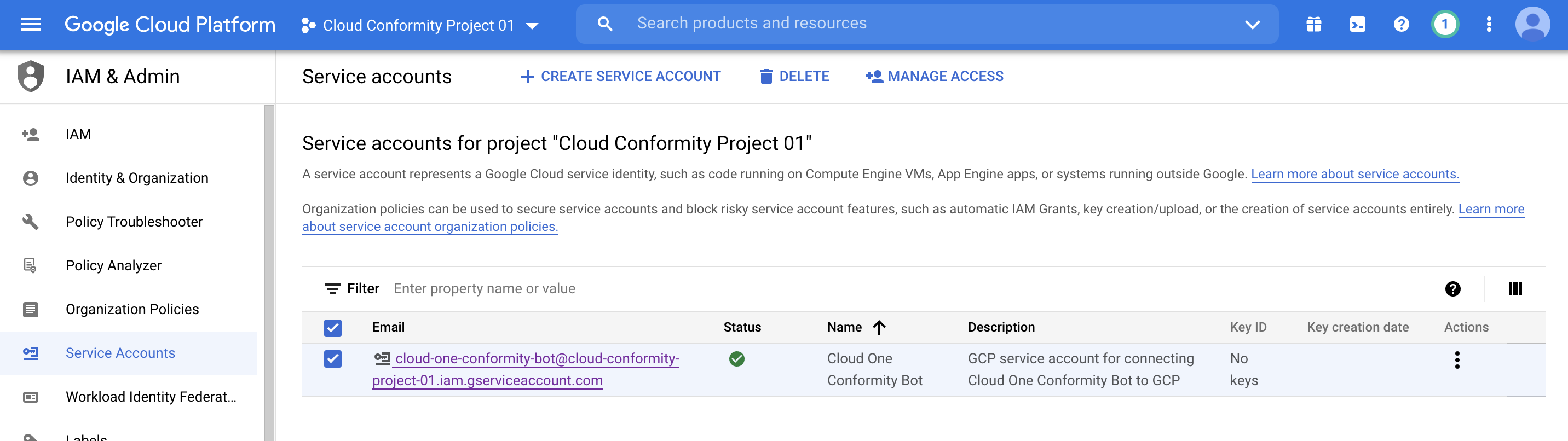

- 左側のツリービューで、IAM & admin > Service accountsの順に選択します。

- + CREATE SERVICE ACCOUNTをクリックします。

-

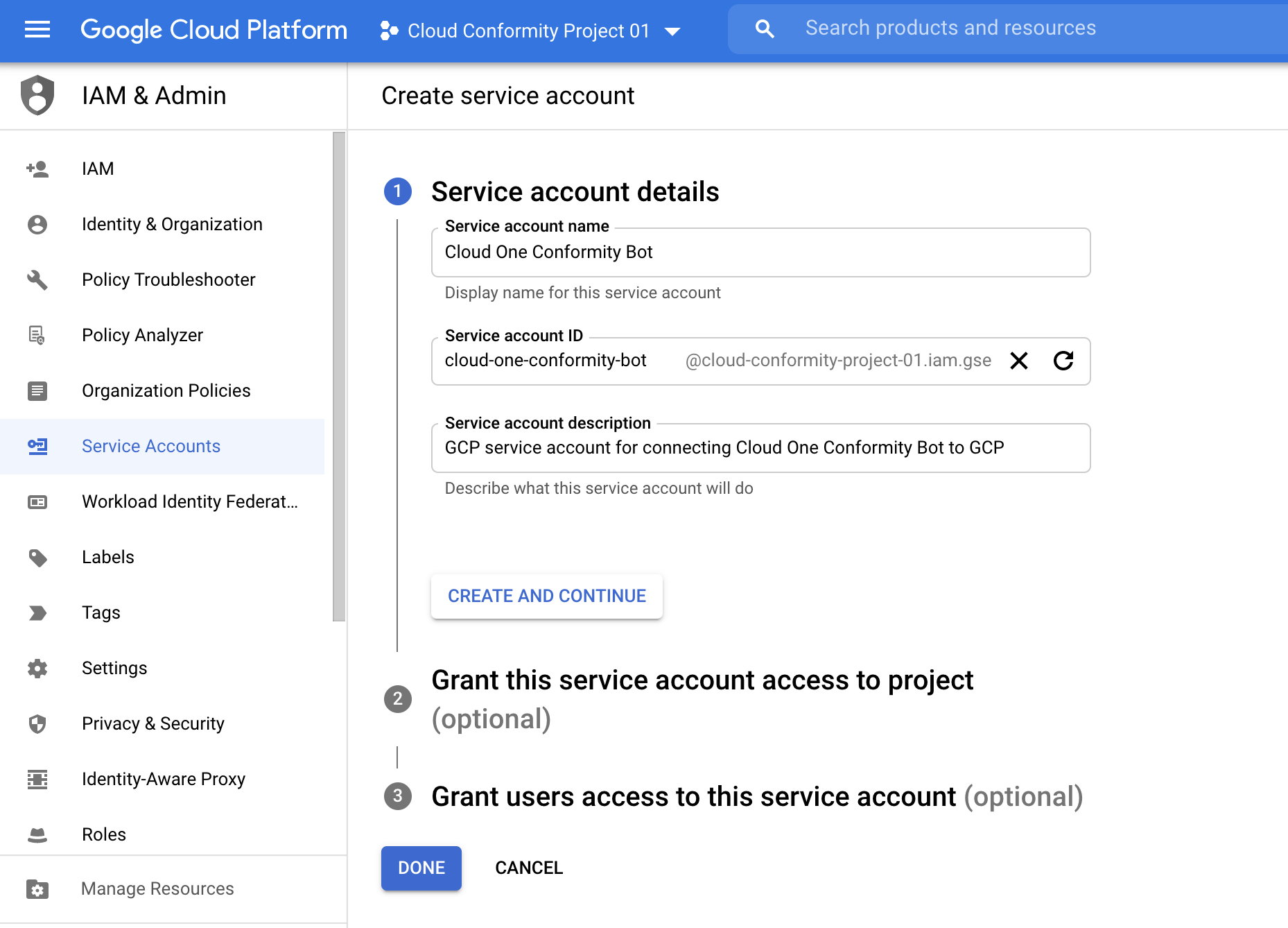

サービスアカウントの詳細、 Service account name、ID、および説明を入力します。

例:- Service account name: Cloud One Conformity Bot

- Service account ID:cloud-one-conformity-bot[@

.iam.gserviceaccount.com] *(mailto:gcp-deep-security@%3Cyour_project_ID%3E.iam.gserviceaccount.com) - Service account description: Cloud One Conformity Bot をGCPに接続するためのGCPサービスアカウント。

-

[ CREATE AND CONTINUE ]をクリックします。

-

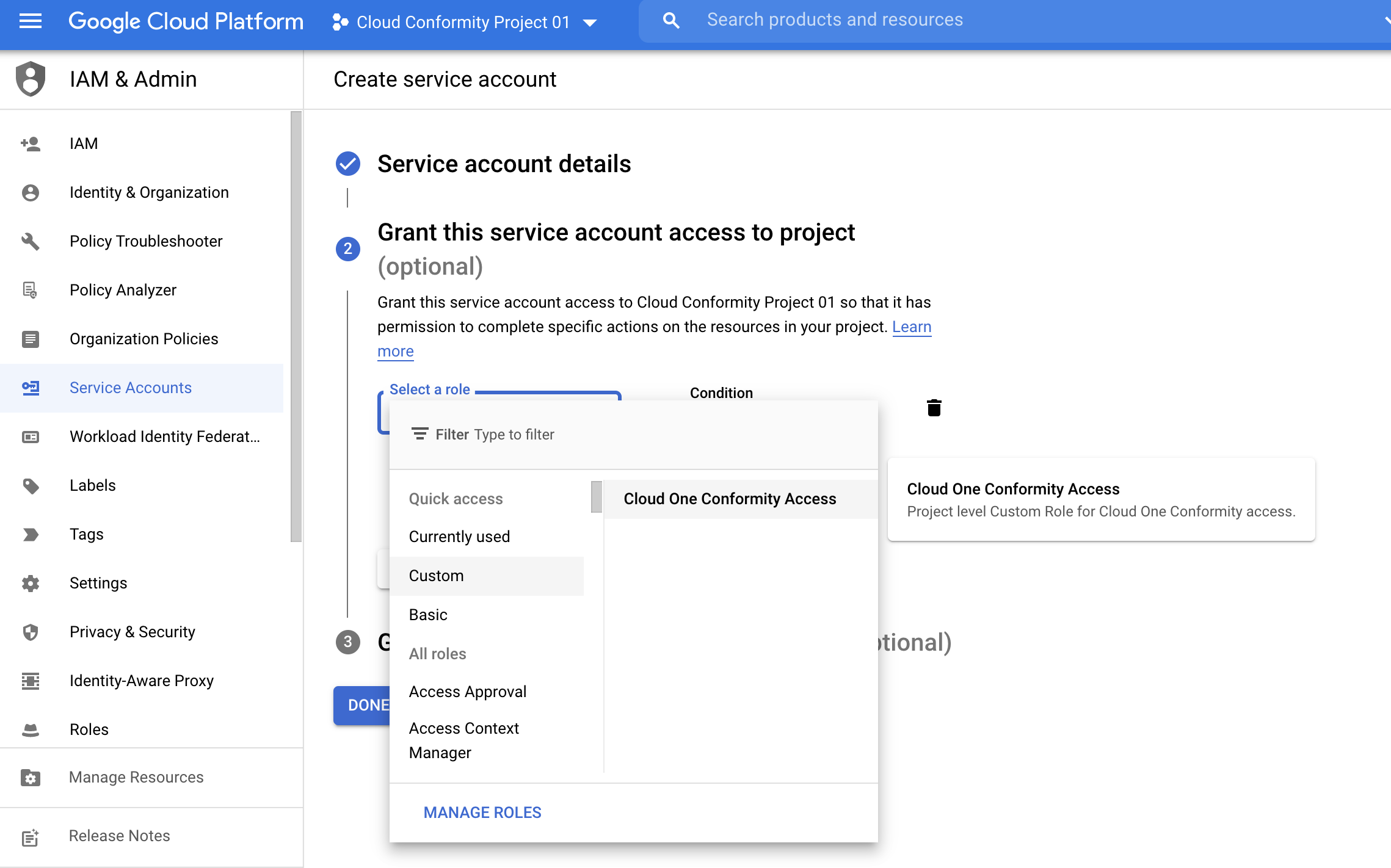

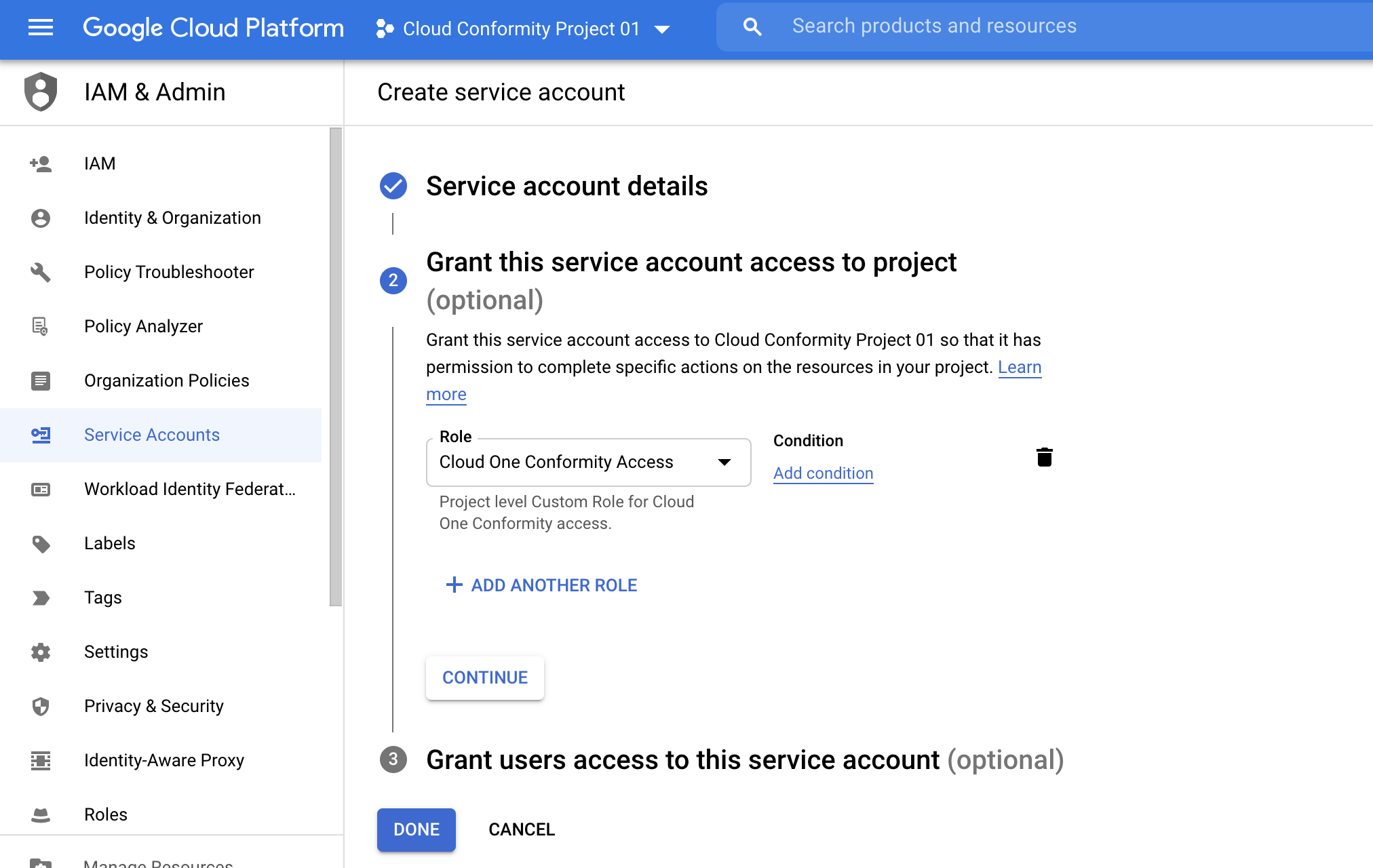

[ Select a role ]ドロップダウンリストから、[ Custom > Cloud One Conformity Access ]役割を選択するか、 Type to filterエリア内をクリックし、 Cloud One Conformity Access と入力して検索します。

-

CONTINUEをクリックします。

-

[ DONE ]をクリックして、このサービスアカウントへのアクセスをユーザに許可します。サービスアカウントが Service accounts タブに表示されます。

-

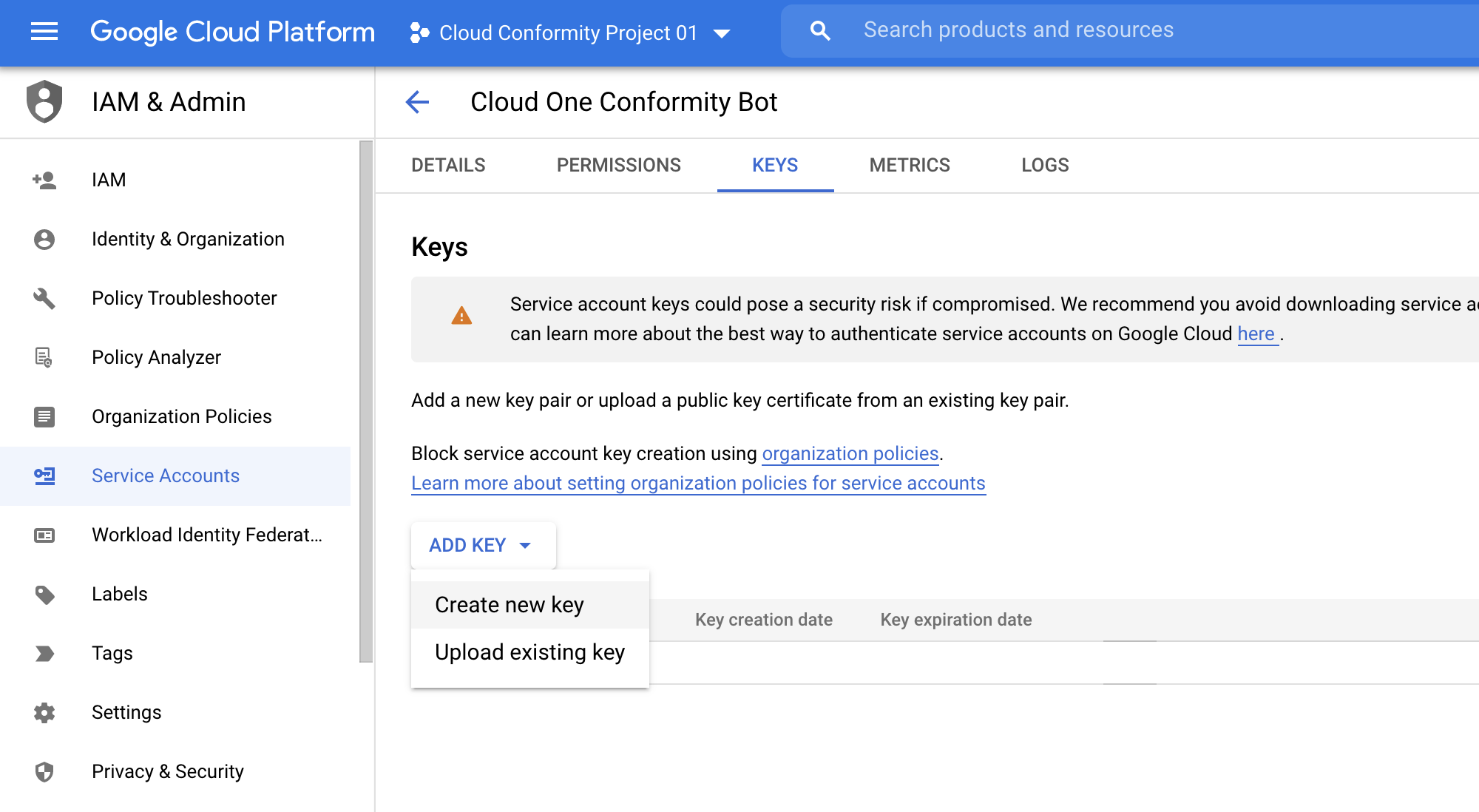

Service Accounts ページでプロジェクト名を選択してクリックします。

-

[ KEYS ]タブに移動し、[ ADD KEY → create new key ]をクリックします。

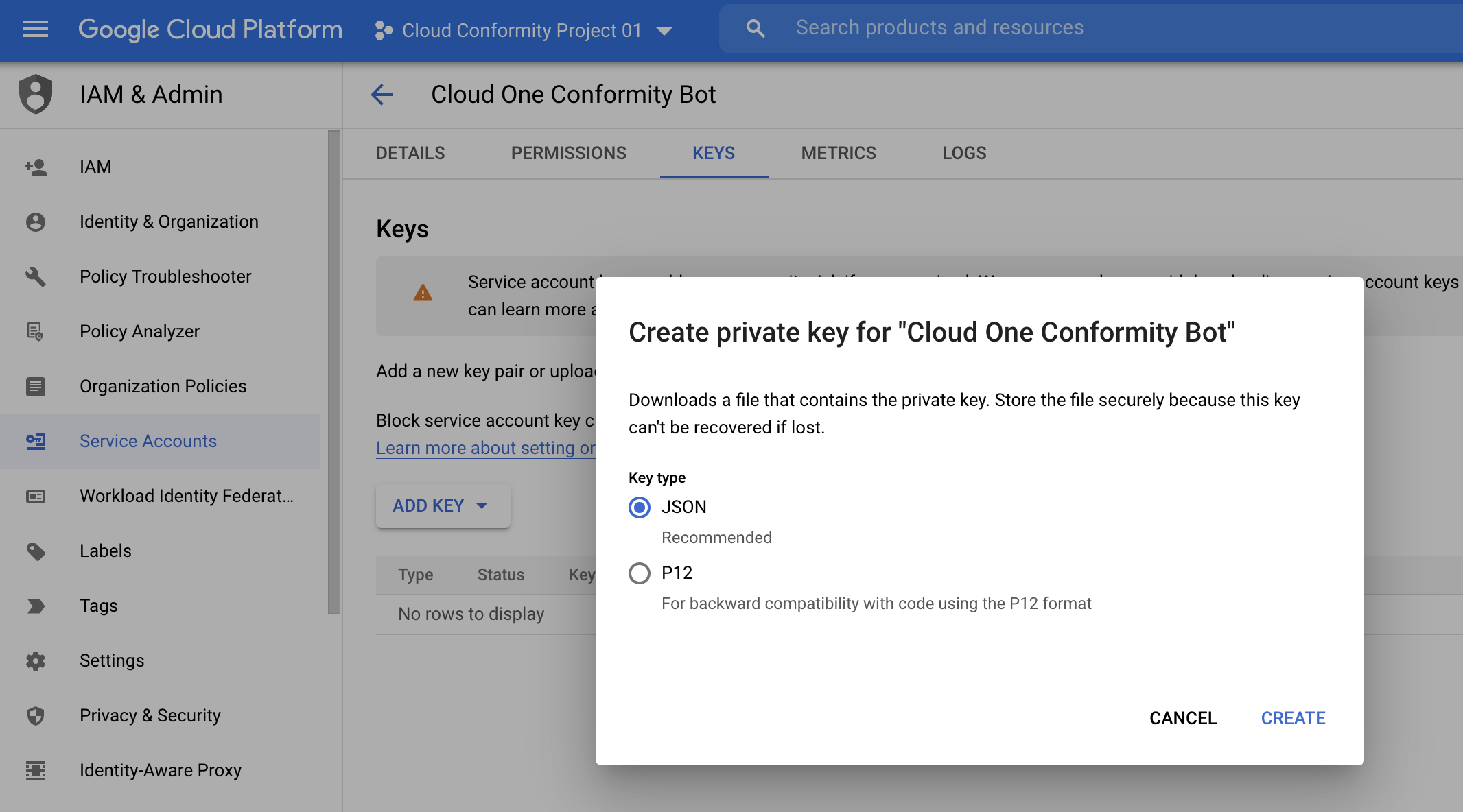

-

[ JSON ]を選択し、[ CREATE ]をクリックします。

-

キー(JSONファイル)を安全な場所に保存します。 重要:JSONファイルは、後でアップロードできるようにアクセス可能な場所に配置してください。ファイルを移動または配布する必要がある場合は、安全な方法を使用して移動してください。

-

[ CLOSE ]をクリックします。

これで、必要な役割を持つGCPサービスアカウントと、JSON形式のサービスアカウントキーが作成されました。選択したプロジェクト(Project01)にサービスアカウントが作成され、追加のプロジェクトに関連付けることができます。詳細については、次のセクションを参照してください。

Service Account for Projectsへのアクセスを割り当てる

GCPに複数のプロジェクトがある場合は、作成したサービスアカウントに関連付ける必要があります。サービスアカウントへのアクセス権を割り当てると、すべてのプロジェクトが Conformityに表示されます。

重要:開始する前に、前提条件: Google APIを有効にする および GCPサービスアカウントを作成するを完了していることを確認してください。

- 作成したGCPサービスアカウントのメールアドレスを確認します。

- GCPアカウントから、GCPサービスアカウントを作成したプロジェクトを選択します(この例では、 Cloud Conformity Project 01)。

- 左側で、IAM & Admin > Service accountsに展開します。

- メイン画面で、[ Email ]列を確認して、GCPサービスアカウントのメールを探します。例:cloud-one-conformity-bot@cloud-conformity-project-01.iam.gserviceaccount.com

- サービスアカウントのメールには、そのサービスが作成されたプロジェクトの名前が含まれています。

- このアドレスをメモするか、クリップボードにコピーしてください。

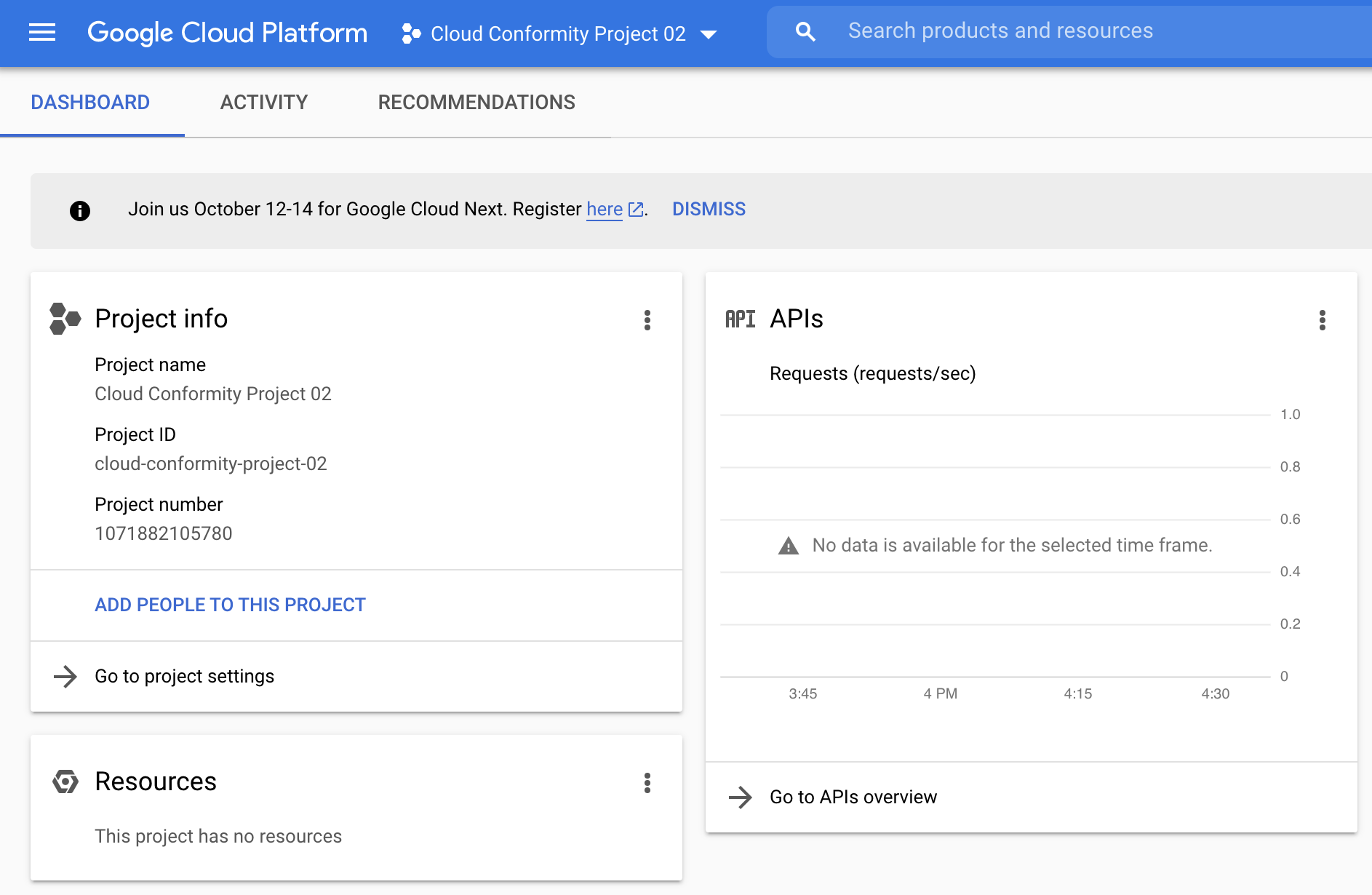

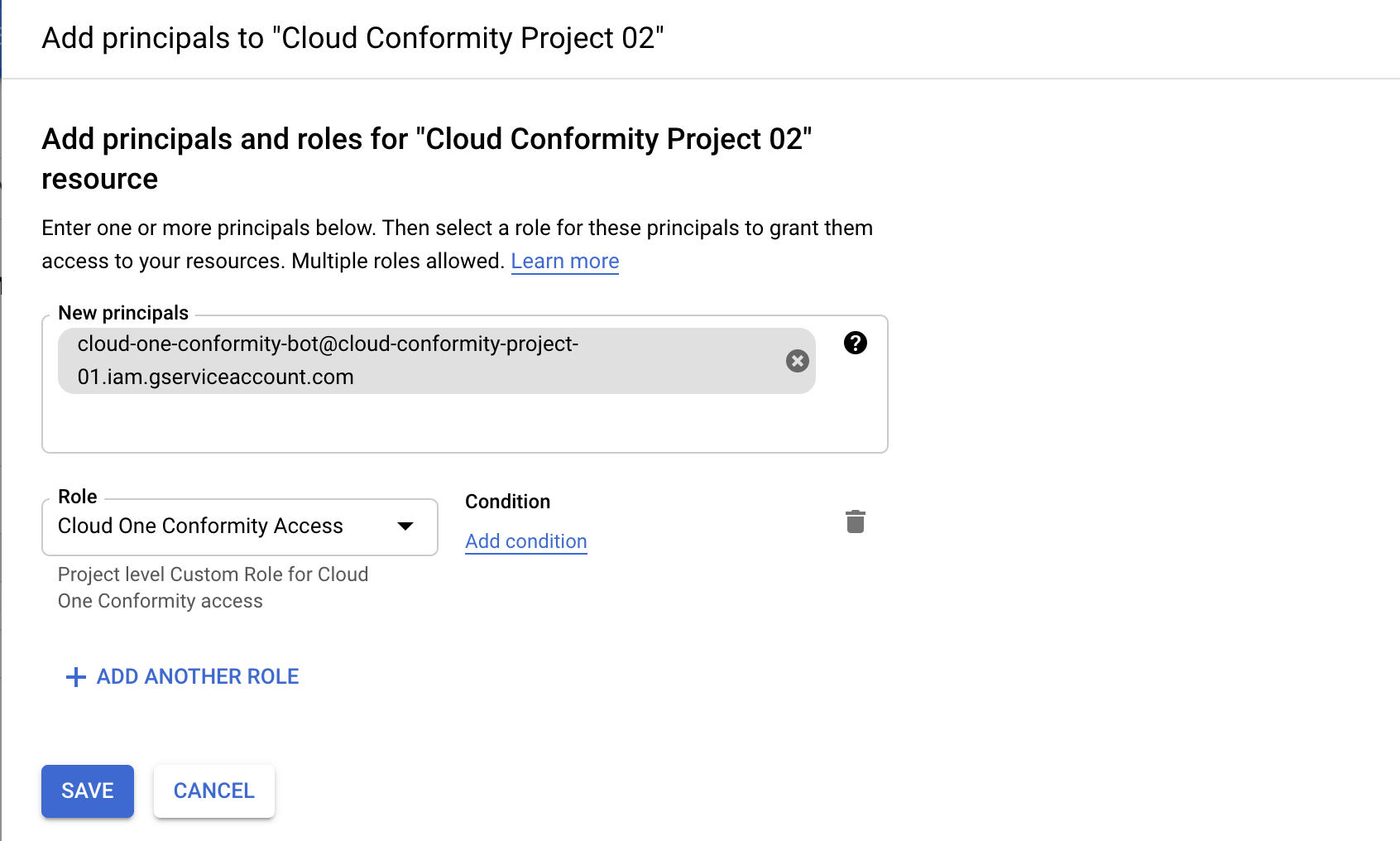

- 上部のドロップダウンリストから別のプロジェクトを選択して移動します。例: Cloud Conformity Project 02

- 上部にある[ Google Cloud Platform ]をクリックして、ホーム画面を表示していることを確認します。

-

左側のツリービューで、[IAM & Admin > IAM]をクリックします。

-

メイン画面の上部にある[ ADD ]をクリックします。

- [ ** New Members ** ]フィールドに、 Cloud Conformity Project 01 GCPサービスアカウントのメールアドレスを貼り付けます。例:cloud-one-conformity-bot@cloud-conformity-project-01.iam.gserviceaccount.com

- Select a roleドロップダウンリストで、Custom > Conformity Botの役割、またはType to filterエリア内をクリックし、Conformity Botを入力して見つけます。

-

[ 保存 ]をクリックします。

-

GCPサービスアカウントに関連付けるプロジェクトごとに、手順1〜8を繰り返します。

詳細については、Googleのヘルプページの サービスアカウントの作成方法を参照してください。

これで、作成したGCPアカウントを Conformityに追加する準備ができました。

ConformityにGCPアカウントを追加する

- ConformityのGoogle Cloud Platformサービスアカウントをまだ作成していない場合は作成します。

- Conformityコンソールで、[Add an account] に移動します。

- GCP Projectを選択します。

- Service Account display Nameを入力します。例:GCP Conformity

- Browse をクリックして、 Google Service Account key JSONをアップロードします。キーは、先にGCPサービスアカウントを作成したときに保存したJSONファイルです。詳細については、「 サービスアカウントの作成 」を参照してください。

- Nextをクリックします。

- Conformity に追加するGCPプロジェクトを選択し、[ Next ]をクリックします。

- 概要情報を確認し、[ Finish ]をクリックします。

GCPプロジェクトが Conformityに正常に追加されると、次のアップデートが表示されます。 * Conformity Bot によって、新しく追加されたアカウントの検索が開始されます。 * Conformity コンソールでは、GCPサービスアカウントとそれに関連付けられたプロジェクトがグループ内のメニューに表示されます。 * 追加するGCPサービスアカウントごとに、この手順を繰り返します。

Conformityからサービスアカウントを削除

- Conformity アカウントから、 Administrationに移動します。

- Subscriptionsを選択します。

- 既存のサービスアカウントで[ Delete… ]をクリックします。

注意:サービスアカウントは、そのプロジェクトがすべて削除された後にのみ削除できます。