このページのトピック

オプション1:Edge保護展開

次の手順に従って、AWS環境にEdge Protection展開オプションを手動で展開します。このオプションは、 Network Security 管理インタフェースの Get Started ウィザードと Deploy Protection ウィザードを使用して自動的に展開することもできます。詳細を表示。

この展開オプションでは、VPCが1つだけ必要で、VPCとインターネット、およびVPCとVPNゲートウェイの間のトラフィックが検査されます。

この展開の場合、新しいVPCを作成するか、保護するAWSクラウドネットワーク内の既存のVPCを特定します。

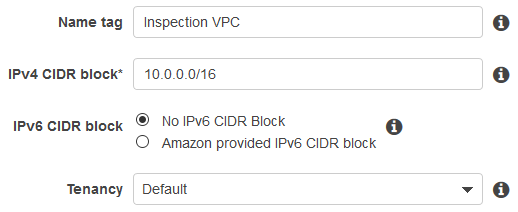

- Create a new VPC: ServicesでVPCを検索してVPC Dashboardに移動し、Your VPCs →Create VPC の順にクリックします。VPCの作成では、複数のネットワークコンポーネントが一度に自動生成されるため、VPCウィザードの使用はお勧めしません。代わりに、各ネットワークコンポーネントを個別に作成します。

この新しいVPCには、可用性ゾーン(AZ)ごとに/ 26以上のCIDRを含めることをお勧めします。VPC CIDR範囲に、この展開に必要なサブネットを少なくとも2つ作成するためのスペースがあることを確認してください。

また、このVPCには、ネットワーク内の他のVPCと区別するために、 Inspection VPCなどの一意の名前を付けることをお勧めします。

次の図は、VPCの例を示しています。

- ** Identify an existing VPC:** 既存のVPCには、 AZごとに未使用の/ 27 CIDRを含める必要があります。VPC CIDR範囲に、この展開に必要なサブネットを少なくとも2つ作成するためのスペースがあることを確認してください。

また、ネットワーク内の他のVPCと区別できるように、 Inspection VPCなどの一意の名前を付けて、このVPCの名前を変更することをお勧めします。

注意

展開チェックリスト を印刷して、展開プロセスを実行する際にメモを取ることをお勧めします。

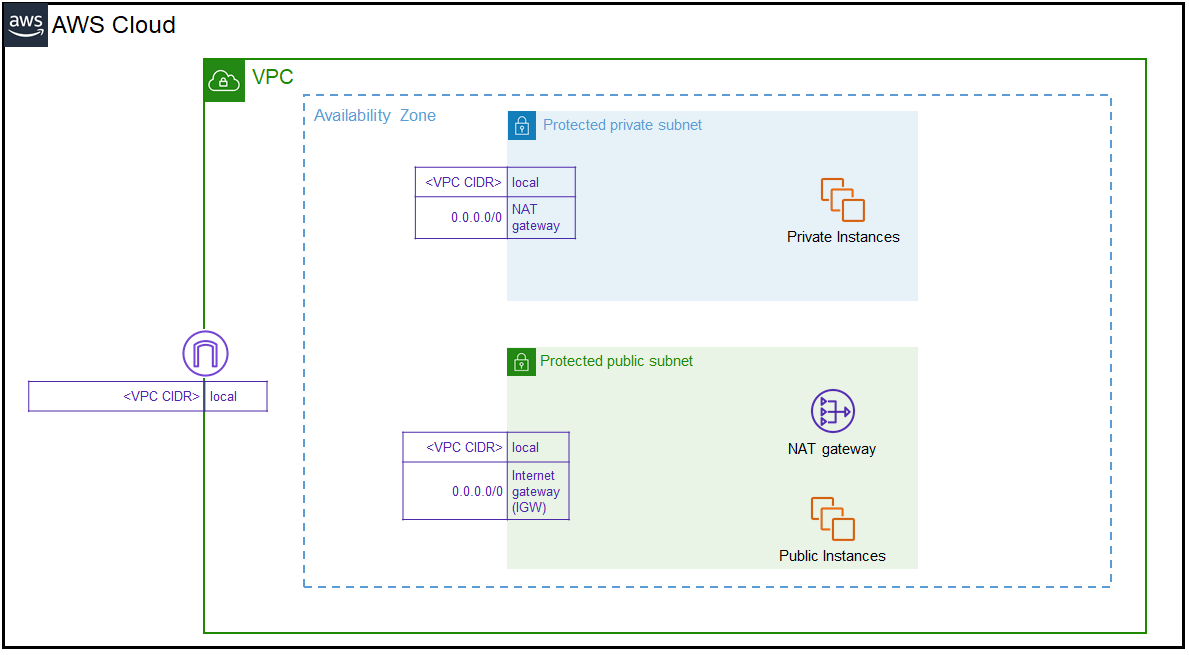

次の図は、 Network Security インスタンスを挿入する前の、この展開シナリオのネットワーク環境の詳細を示しています。 Network Security インスタンスを作成して設定するまで、トラフィックは検査されません。トラフィックの検査を開始したときの、完全なネットワーク環境 の外観を表示します。

1. サブネットを作成する

AZごとに、VPC用に次のサブネットを作成します。VPCダッシュボードで、Subnets → Create subnetの順にクリックします。

注意

作成するサブネットごとに異なるIPv4 CIDRブロックを使用します。サブネットCIDRブロックは、VPCに使用したCIDRに依存します。サブネットCIDRブロックについての詳細

これらの各サブネットを作成または特定するときに、パブリックワークロードとプライベートワークロードが配置されるVPCおよび AZ を選択します。

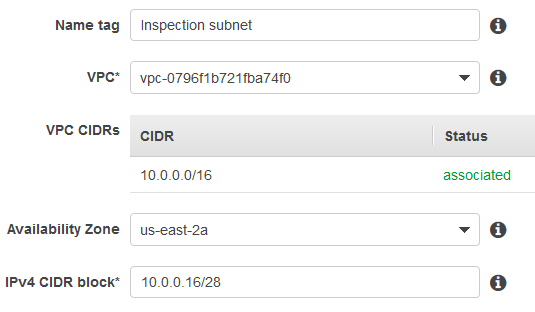

- Inspection subnet: 検査のために Network Security インスタンスに送信されるElastic Network Interface(ENI)トラフィックに使用されます。このサブネットには、最小のIPv4 CIDRブロックを使用することをお勧めします。

- Management subnet: Network Security インスタンスの管理ポートが含まれます。前述のサブネットと同様に、小さなCIDRブロックを使用することをお勧めします。

- Protected-public subnet: 保護するパブリックインスタンス、パブリックロードバランサ、またはNATゲートウェイを含むすべての既存のサブネットを作成または識別します。既存のサブネットを選択する場合は、ルートテーブルの作成時に識別しやすいように、名前を ** protected-public Subnet ** に編集することをお勧めします。

- Protected-private subnet: プライベートIPアドレス、プライベートロードバランサ、またはパブリックIPアドレスを持たないその他のアプリケーションを含む既存のすべてのサブネットを作成または識別します。 Elastic Load Balancer (ELB)の背後にプライベートインスタンスまたはアプリケーションがある場合は、このサブネットが必要です。既存のサブネットを選択する場合は、名前を protected-private subnet に編集して、ルートテーブルを作成するときに簡単に識別できるようにすることをお勧めします。新しいサブネットを作成する場合は、小さなCIDRブロックを使用することをお勧めします。

次の図は、サブネットの例を示しています。

2. ゲートウェイを作成する

次のゲートウェイを作成します。以下で指定されていない場合は初期設定のままにします。

インターネットゲートウェイ

インターネットゲートウェイを使用すると、インターネットとの間でVPCにアクセスできます。

VPCダッシュボードで、Internet Gateways → Create Internet Gatewayの順にクリックします。新しいゲートウェイを選択し、Actionsをクリックし、Attach to VPCをクリックしてVPCに接続します。

NATゲートウェイ

NATゲートウェイを使用すると、プライベートインスタンスおよびアプリケーションからインターネットにアクセスできます。

各 AZでNATゲートウェイを作成または識別します。VPCダッシュボードで、 ** NAT Gateways → Create NAT Gatewayの順にクリックします。NATゲートウェイを作成するときは、 protected-public subnet** を使用します。

Elastic IPが割り当てられていない場合は、新しいゲートウェイの作成時に作成します。

注意

NATゲートウェイを作成したら、Closeをクリックします。ルートテーブルは次のセクションで作成します。

仮想プライベートゲートウェイ

データセンターまたはオンプレミスネットワークをVPCに接続してそのトラフィックを検査するための仮想プライベートゲートウェイを作成または特定します。Virtual Private Gatewaysの詳細をご確認ください。

VPCダッシュボードで、Virtual Private Gateways → Create Virtual Private Gatewayの順にクリックします。

3. ルートテーブルを作成する

これらのルートテーブルは、 Network Security インスタンスをバイパスするようにネットワークトラフィックを設定します。 Network Security インスタンスを作成したら、検査のためにトラフィックを Network Security にルーティングするようにテーブルを変更します。

- VPCダッシュボードで、ルートテーブル → Create route tableの順にクリックします。

- 新しいテーブルを選択し、RoutesタブとEdit routesをクリックします。

- 次の情報を使用して、各ルートテーブルのルートを編集します。

- VPCの各 AZ に同じルートテーブルセットを作成します。

1. 外部アクセスルートテーブルを作成する

検査サブネット をVPCに関連付けるために使用します。VPCごとに外部アクセスルートテーブルを作成します。

- Name tag: 外部アクセスルートテーブル

- VPC: Inspection VPC

ルートを編集

| 送信先 | 対象 |

|---|---|

<VPC CIDR> |

ローカル |

0.0.0.0/0 |

インターネットゲートウェイ |

サブネットの関連付けを作成する

外部アクセスルートテーブルを選択し、 Subnet Associationsタブをクリックし、Edit subnet associationsをクリックして、VPC AZ のすべての検査サブネットを選択します。

2. VPCアクセスルートテーブルを作成する

インターネットゲートウェイと仮想プライベートゲートウェイをVPCに関連付けるために使用します。VPCの AZ ごとにVPCアクセスルートテーブルを作成します。

- Name tag: VPCアクセスルートテーブル

- VPC: Inspection VPC

ルートを編集

| 送信先 | 対象 |

|---|---|

<VPC CIDR> |

ローカル |

エッジの関連付けを作成する

このルートテーブルにサブネットの関連付けは必要ありません。代わりに、エッジの関連付けを作成します。VPCアクセスルートテーブルを選択し、Edge Associationsタブをクリックします。Edit edge associationsをクリックし、Associated gatewaysで、 検査するInternet GatewayとVirtual Private Gatewaysをドロップダウンリストから選択します。

3. 保護されたパブリックルートテーブルを作成する

保護されたパブリックサブネット をVPCに関連付けるために使用します。VPCの AZ ごとに保護されたパブリックルートテーブルを作成します。

- Name tag:保護されたパブリックルートテーブル

- VPC: Inspection VPC

ルートを編集

| 送信先 | 対象 |

|---|---|

<VPC CIDR> |

ローカル |

0.0.0.0/0 |

インターネットゲートウェイ |

サブネットの関連付けを作成する

保護されたパブリックルートの表を選択し、Subnet Associationsタブをクリックし、Edit subnet associationsの順にクリックして、保護されたパブリックサブネットを選択します。

4. 保護されたプライベートルートテーブルを作成する

protected-private subnet をVPCに関連付けるために使用します。このルートテーブルは、保護対象のプライベートサブネットを作成した場合にのみ必要です。VPCの AZ ごとに保護プライベートルートテーブルを作成します。

- Name tag: Protected-private route table

- VPC: Inspection VPC

ルートを編集

| 送信先 | 対象 |

|---|---|

<VPC CIDR> |

ローカル |

0.0.0.0/0 |

NATゲートウェイ |

ON PREM CIDRs |

仮想プライベートゲートウェイ |

サブネットの関連付けを作成する

保護されたプライベートルートの表を選択し、 Subnet Associationsタブをクリックし、Edit subnet associationsの順にクリックして、保護されたプライベートサブネットを選択します。

5. 管理ルートテーブルを作成する

management subnet をVPCに関連付けるために使用します。VPCの AZ ごとに管理ルートテーブルを作成します。

- Name tag: 管理ルートテーブル

- VPC: Inspection VPC

ルートを編集

| 送信先 | 対象 |

|---|---|

<VPC CIDR> |

ローカル |

0.0.0.0/0 |

NATゲートウェイ |

ON PREM CIDRs |

仮想プライベートゲートウェイ |

サブネットの関連付けを作成する

管理ルートテーブルを選択し、Subnet Associationsタブをクリックし、Edit subnet associationsの順にクリックして、管理サブネットを選択します。

VPC、サブネット、ゲートウェイ、およびルートテーブルの設定が完了したら、 Network Security インスタンスを作成および設定できます。