このページのトピック

オプション2: Gateway Load Balancerを使用して一元化された仮想アプライアンスを展開する

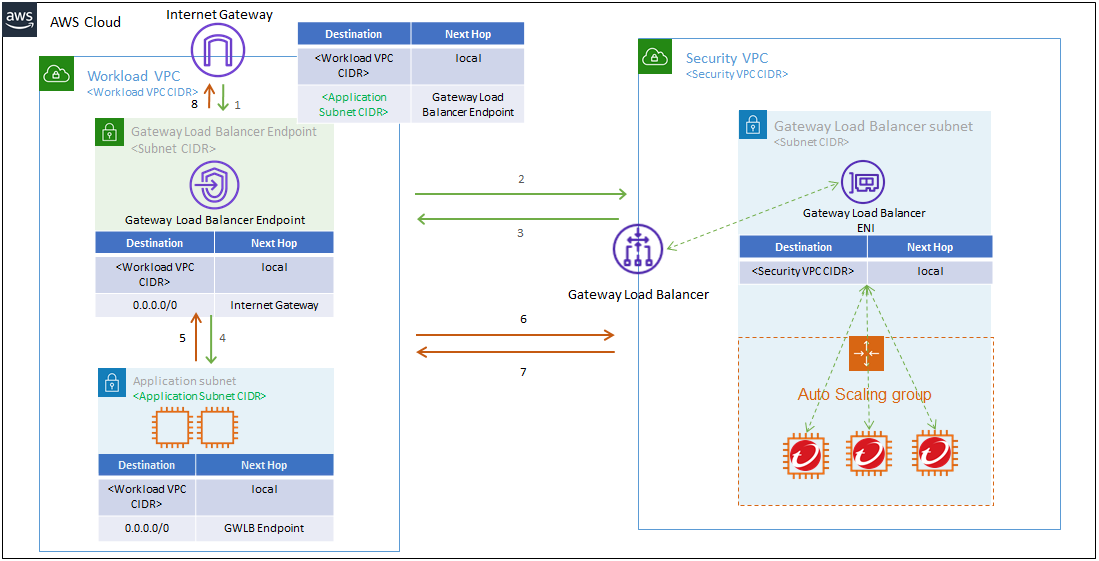

Gateway Load Balancer の入力および出力トラフィックルーティングアーキテクチャをAWS環境に展開するには、次の手順を実行します。

マクロテンプレートスタックを作成する

- AWSアカウントにログインします。

- マクロCloudFormationスタックを作成するには、このリンクをクリックします。

- パラメータは初期設定のままにし、Create stackをクリックします。

セキュリティVPCテンプレートスタックを作成する

-

AWSアカウントにログインします。

-

次のいずれかのリンクをクリックして、Security VPC CloudFormationスタックを作成します。

選択するバージョンは、 Trend Micro Cloud Oneアカウントを2021年8月4日より前に作成したか、それ以降に作成したかによって異なります。 詳細はこちら。

-

Specify stack details画面で、次のパラメータを入力します。

- Availability Zones (AZ): ワークロードVPCで使用されているすべてのAZを選択します。

- Security VPC CIDR Block: Security VPCのVPC CIDRを入力します。

- SSH Key Pair: SSHキーの名前を選択します。

- Trend Micro Cloud One appliance deployment token: Trend Micro Cloud One アプライアンス展開トークンを入力します。詳細を表示。

- Network Security Instance AMI: 最新の Network Security AMI IDを入力します。AMI IDに対して正しいリージョンが選択されていることを確認します。詳細を表示。

- Number of instances: 各 AZで作成する Network Security インスタンスの数を選択します。

- Instance Type: 初期設定のままにします。

- Enable Inspection logs: 有効にすると、NSVAインスペクションログが CloudWatch ロググループ

network_security_logsに公開されます。

-

スタックオプションの残りの手順に従い、Create stackをクリックします。

-

スタックが作成されたら、Stack detailsをクリックし、Outputsをクリックします。

-

Gateway Load Balancer Endpointサービス名の値をコピーして、Workload VPCで Gateway Load Balancer エンドポイントを作成するときに使用します。

2023年9月5日より前にセキュリティVPCスタックを作成した場合は、AWS Lambda関数用にPythonランタイムをバージョン3.10に、Node.jsランタイムをバージョン20.xに手動でアップデートすることをお勧めします。

AWSコンソールでPythonおよびNode.jsのランタイムバージョンを手動でアップデートするには、

- Lambdaサービスページに移動します。

- リストからLambda関数を選択します。

- [Runtime Settings] まで下にスクロールし、[Edit] をクリックします。

- 使用可能なランタイムのドロップダウンメニューから [Python 3.10] および [Node.js 20.x] を選択し、[ Save] をクリックします。

ワークロードVPCの設定

クロスアカウント展開

環境でクロスアカウント展開を使用する場合は、次の情報に注意してください。

複数のAWSアカウントに展開する場合は、AWSアカウントAの Gateway Load Balancer エンドポイントサービスを最初にAWSアカウントBと共有する必要があります。これにより、AWSアカウントBで Gateway Load Balancer エンドポイントを作成してサービスに接続できるようになります。

Gateway Load Balancer エンドポイントサービスがCloudFormationテンプレートを使用して作成されると、 AcceptanceRequired 値がfalseに設定されます。これは、サービスコンシューマからサービスへのエンドポイントを作成する要求が自動的に受け入れられることを示します。エンドポイントの受け入れ設定を変更することで、この設定を有効にしてエンドポイントの要求を手動で受け入れたり拒否したりできます。詳細を表示。

詳細については、「 エンドポイントサービス の権限の追加と削除」を参照してください。

複数のAWSアカウントに展開する場合、あるアカウントの AZ が、別のアカウントの同じ名前の AZ と物理的に同じ場所にマッピングされるとは限りません。 AZ IDを使用してアカウント間でAZをマッピングすることで、異なるAWSアカウントのAZが同じ物理的な場所にマッピングされるようにします。詳細を表示。

サブネットを作成

次のリソースをワークロードVPCに追加します。

環境内の各ワークロードVPCについて、これらの各セクションの手順を繰り返します。

Gateway Load Balancer エンドポイントを持つ AZ ごとに、 Gateway Load Balancer エンドポイントサブネットを作成します。/ 28などの小さなCIDRブロックを使用することをお勧めします。

クロスアカウント展開を使用している場合は、 AZ マッピングのこのサブネットに対して正しい AZ を選択してください。詳細を表示。

AZごとに Gateway Load Balancer エンドポイントを作成します。

- AWSマネジメントコンソールから、VPCダッシュボードに移動します。

- Virtual Private Cloudで、Endpointsをクリックし、Create Endpointをクリックします。

- Service categoryで、Find service by nameを選択します。

- Security VPCスタックの作成時に Gateway Load Balancer エンドポイントサービス名としてコピーした値を入力します。

- VPCには、Workload VPCと Gateway Load Balancer Endpointサブネットを選択します。

- ** Create Endpoint **をクリックします。

ルートテーブルを作成または変更する

VPCダッシュボードに移動し、ルートテーブル をクリックして、新しいルートテーブルを作成するか、既存のルートテーブルを変更します。

1.エッジ関連付けルートテーブルを作成する

Name tag: エッジ関連付けルートテーブル

VPC: ワークロードVPC

ルートを編集

このルートをWorkload VPCの AZ ごとに追加します。

| 送信先 | 対象 |

|---|---|

<WORKLOAD_SUBNET_CIDR> (for each AZ) |

対応する AZで、 Gateway Load Balancer エンドポイントを選択します。 |

エッジの関連付けを作成する

このルートテーブルのエッジの関連付けを作成します。エッジアソシエーションルートテーブルを選択し、[Edge Associations] タブをクリックします。 [Edit edge associations] をクリックし、関連付けられたゲートウェイで、調査する [Internet Gateway] と [Virtual Private Gateways] をドロップダウンリストから選択します。

2. Gateway Load Balancer エンドポイントのサブネットルートテーブルを作成します。

Name tag: Gateway Load Balancer エンドポイントサブネットルートテーブル

VPC: ワークロードVPC

ルートを編集

| 送信先 | 対象 |

|---|---|

0.0.0.0/0 |

インターネットゲートウェイ |

サブネットの関連付けを作成する

Gateway Load Balancer エンドポイントサブネットルートテーブルを選択し、 Subnet Associations タブをクリックし、 Edit subnet associationsをクリックして、作成した Gateway Load Balancer エンドポイントサブネットを選択します。AZごとに作成したサブネットごとに、このルートテーブルのサブネット関連付けを作成します。

3. ワークロードのサブネットルートテーブルを作成する

Name tag: ワークロードのサブネットルートテーブル

VPC: ワークロードVPC

環境内の AZ ごとにこのルートテーブルを作成します。

ルートを編集

| 送信先 | 対象 |

|---|---|

0.0.0.0/0 |

対応する AZで、 Gateway Load Balancer エンドポイントを選択します。 |

サブネットの関連付けを作成する

Workloadサブネットルートテーブルを選択し、[Subnet Associations] タブをクリックし、[Edit subnet associations] の順にクリックして、作成したWorkloadサブネットを選択します。AZごとに作成するWorkloadサブネットルートテーブルごとに関連付けを作成します。

パブリックサブネットごとに、他のパブリックサブネットに関連付けられていないルートテーブルを作成してください。

高可用性の概要

Gateway Load Balancerの展開で、環境に対する保護と継続的なトラフィックフローを提供する高可用性の複数のレイヤが実現されます。

フェイルオーバーの高可用性により、ネットワークで検査可能な仮想アプライアンスにトラフィックが均等に分散されます。仮想アプライアンスがトラフィックの検査を停止すると、そのアプライアンスへの現在の接続は中断されますが、新しい接続は残りの使用可能な仮想アプライアンスに送信されます。 Gateway Load Balancerを展開すると、フェイルオーバーの高可用性が自動的に有効になります。クロスゾーン負荷分散は、AZ間にトラフィックを転送することで、機能の層を追加します。詳細を表示。

何らかの理由でトラフィックを検査できる仮想アプライアンスがない場合は、フェイルオープン高可用性により、トラフィックが中断されることなく仮想アプライアンスをバイパスしてフローを継続します。Fail-Open HAを展開する手順は、次のとおりです。

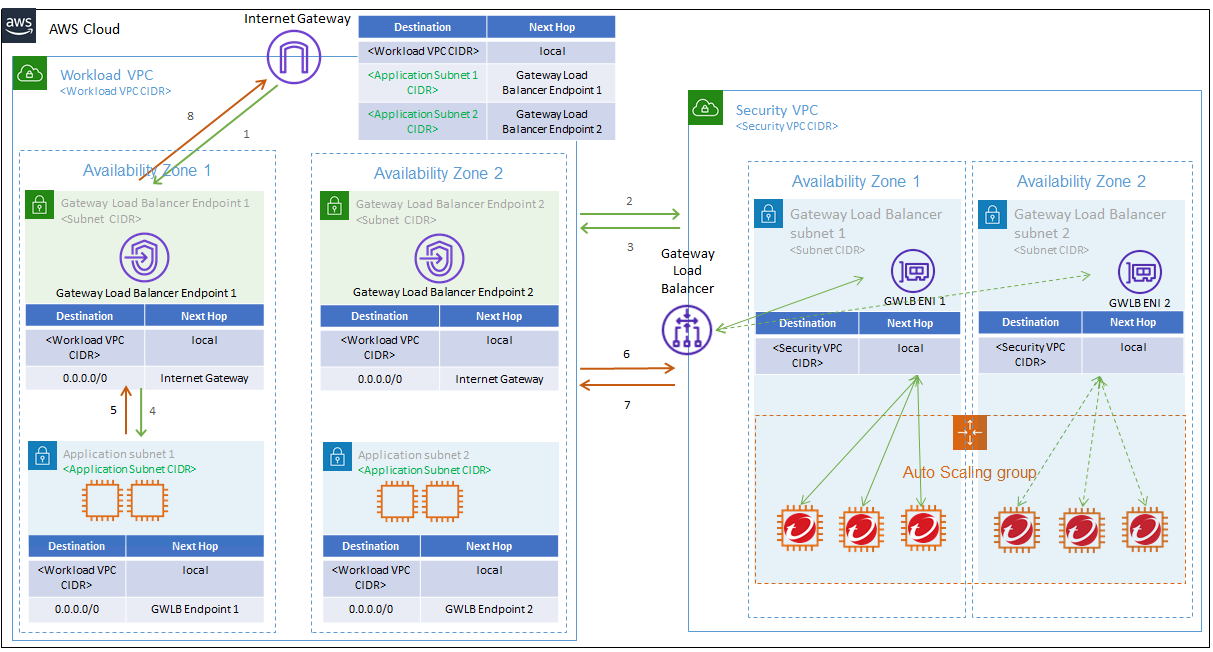

ゾーン間負荷分散

クロスゾーン負荷分散では、AZ間でトラフィックを共有することにより、環境にフェイルオーバー保護を提供します。さらに、クロスゾーン負荷分散により、複数のAZに展開されたすべての仮想アプライアンスでトラフィックを検査できます。これにより、フェイルオーバーの高可用性が必要になるまでインスタンスをアイドル状態のままにする代わりに、すべての仮想アプライアンスの使用が最適化されます。詳細を表示。

クロスゾーン負荷分散を有効にすると、AZ間のリージョンデータ転送で発生するコストが増加します。

次の図は、クロスゾーン負荷分散を使用した環境の例を示しています。詳細を表示。

フェールオープンHAの展開

フェールオープンHAは、障害が発生した仮想アプライアンスをバイパスすることで、ネットワークトラフィックの流れを維持します。フェールオープンHAは、トラフィックの検査に使用できる機能的な仮想アプライアンスがない場合でも、トラフィックが中断されないようにします。環境でフェールオープンHAを有効にするには、次のセクションを完了してください。

クロスアカウント展開用のIAMロールスタックを作成する

Network Security がすべてのAWSアカウントの検査をバイパスできるように、IAMロールスタックを作成します。検査をバイパスするために、 Network Security はワークロードVPCのルートを変更します。ワークロードとセキュリティVPCが異なるAWSアカウントにある場合、 Network Security では、これらの異なるアカウント間でルートを変更する権限が必要です。詳細を表示。

次の手順を実行して、Workload VPCを含む各アカウントでクロスアカウントロールを生成します。

- ワークロードVPCの作成に使用したAWSアカウントにログインします。

- すでに展開されているセキュリティVPCテンプレートスタックのOutputsセクションに移動し、External IDの値をコピーします。

- このリンクをクリックして、Workloadアカウントに IAMロールスタック を作成します。

- 次の情報を入力します。

- 手順2でコピーした外部ID。

- セキュリティVPCアカウントID。

- Create stackをクリックします。

HAスタックを作成する

適切な権限を有効にしたら、HAの展開に必要なスタックを作成できます。

- Security VPCテンプレートスタックの展開に使用したAWSアカウントにログインします。

- HAスタックを作成するには、このリンクをクリックします。

- Specify stack details画面で、作成済みのセキュリティVPCスタック名を入力します。

- スタックオプションの残りの手順に従い、Create stackをクリックします。

Security VPC CloudFormationスタックを削除する

- AWSマネジメントコンソールから、EC2ダッシュボードに移動します。

- Auto Scalingで、Auto Scaling Groupsをクリックします。

- Auto Scalingグループの横にあるチェックボックスをオンにします。Auto Scaling groups画面の下部に、選択したグループに関する情報を示す分割ペインが開きます。

- Detailsタブで、最小、最大、および必要な容量の現在の設定を0に変更します。Auto Scalingグループのステータスが

Updating capacityに変更されます。 Network Security 仮想アプライアンスのインスタンスが自動的に削除され、 Trend Micro Cloud Oneから登録解除されます。 - HA CloudWatch ログに「Starting Bypass」というメッセージが表示されることを確認します。

- Gateway Load Balancer エンドポイントを削除します。

- 複数のAWSアカウントに展開されているIAMロールスタックを削除します。

- Security VPC AWSアカウントのHAスタックを削除します。

Updating capacityステータスがクリアされたら、CloudFormationスタックを削除します。