このページのトピック

ルートテーブルの変更

Network Security エンドポイントが正常に配信されたら、トラフィックが検査のために Network Security エンドポイントに送信されるように、クラウド環境のトラフィックルートを変更します。

ルートを変更する前に、クラウド環境でトラフィックが正しく、想定どおりにフローしていることを確認してください。

AWSでルートを手動で変更する

Network SecurityにトラフィックをルーティングするようにAWSでルートテーブルを作成または変更するには、次の手順を使用します。

- AWS管理コンソールでVPCを検索して、VPCダッシュボードに移動します。

- Virtual Private Cloudで、Route Tablesをクリックします。

- Create route tableをクリックします。

- (オプション)既存のルートテーブルを変更するには、ルートテーブルIDをクリックし、[ルート]タブのEdit routesの順にクリックします。

クラウド環境でルーティングを設定する際に役立つ、さまざまな環境設定の例を次に示します。クラウド環境の構造に応じてルートを変更します。これらの例は環境によっては正確に一致しない場合がありますが、一般的なガイドとして使用できます。

- AWS Application Load Balancer(ALB)を使用する環境のルートを変更する

- Edgeでルーティングを使用する環境のルートを変更する

- Transit Gatewayを使用する環境のルートを変更します。

AWSルートテーブルの詳細については、こちらを してください。

Network Security エンドポイントID

Network Securityエンドポイントのデプロイ時に、これらのエンドポイント用の新しいサブネットが作成されます (このオプションを展開時に選択した場合)。Network SecurityサブネットIDは、Network Security管理インタフェースの[Hosted Infrastructure] ([Network] > [Hosted Infrastructure]) で確認できます。 Network Securityエンドポイントをクリックすると、そのエンドポイントの詳細ページ (サブネットIDを含む) が [Environment] に表示されます。

AWSでこれらのサブネットを見つけて関連付けを変更するには、AWS管理コンソールで[VPC]→[Subnets] に移動し、サブネットIDをクリックしてサブネットを変更します。 AWSでは、 Network Securityエンドポイントはvpce-xxxxxxxxxの形式でGateway Load Balancer Endpointsとして表示されます。 AWSでのサブネットの変更に関する詳細はこちら。

AWS Application Load Balancer(ALB)を使用する環境のルートを変更する

この設定は、単一のVPC内のALBターゲットに対して高度な保護が必要なクラウド環境に最適です。この環境の例については、詳細 を参照してください。

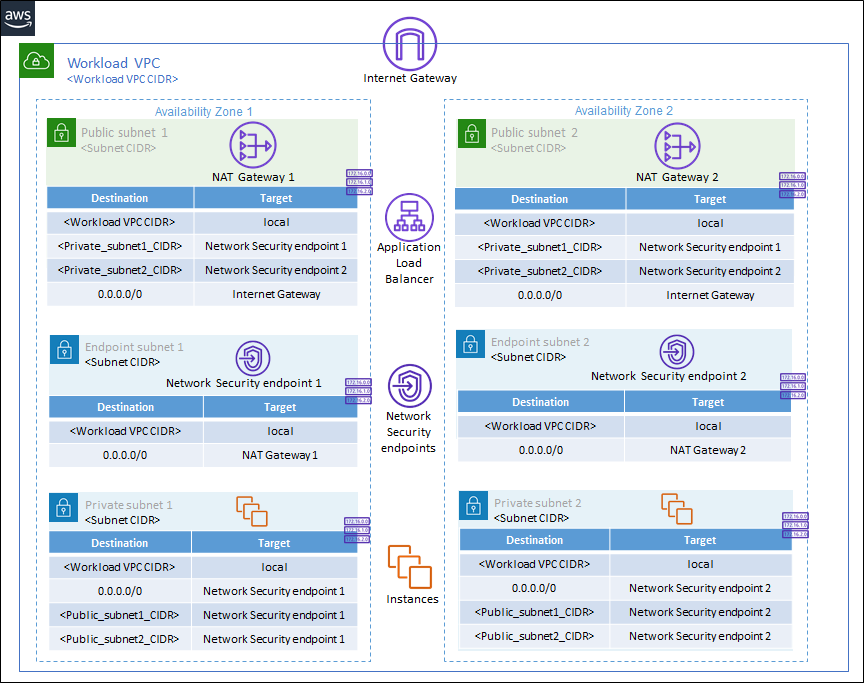

この展開の例では、環境内の AZ ごとに作成した Network Security エンドポイントがパブリックサブネットとプライベートサブネットの間に配置されます。Network Security エンドポイントは、トラフィックのフローをクラウド環境に戻す前に、インターネットトラフィックを検査のために Network Security に転送します。ルートテーブルの変更については、以下のビデオチュートリアルを参照してください。

この展開例の環境構造とルーティングの詳細については、次の図を参照してください。

この図のルートテーブルは、以下の手順のルートテーブルと同じです。

AWS Application Load Balancer (ALB) を使用する環境のルートを作成または編集するには、次の手順を実行します。

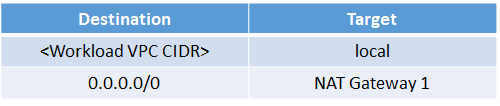

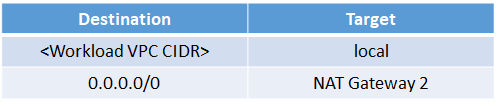

1. Network Securityエンドポイントのサブネットルートテーブルを作成する

これらのルートテーブルは、アウトバウンドの検査済みトラフィックを対応するAZのNATゲートウェイに送信します。

これらのルートテーブルは、このVPC用にデプロイしたNetwork Securityエンドポイントに関連付けられています。次の例では、各AZの各Network Securityエンドポイントサブネットに1つずつ、合計2つのルートテーブルを示しています。

Name: (オプション) Network Securityエンドポイントサブネットルートテーブル1

VPC: Workload VPC

次のルートテーブルの例と一致するようにルートを追加または編集します

サブネットの関連付けの作成

Network Securityのエンドポイントのサブネットルートテーブルを選択し、[Subnet Associations] タブ、[Edit subnet associations] の順にクリックして、 Network Securityのエンドポイントを含むサブネットを選択します。

Name: (オプション) Network Securityエンドポイントサブネットルートテーブル2

VPC: Workload VPC

次のルートテーブルの例と一致するようにルートを追加または編集します

サブネットの関連付けの作成

Network Securityのエンドポイントのサブネットルートテーブルを選択し、[Subnet Associations] タブ、[Edit subnet associations] の順にクリックして、 Network Securityのエンドポイントを含むサブネットを選択します。

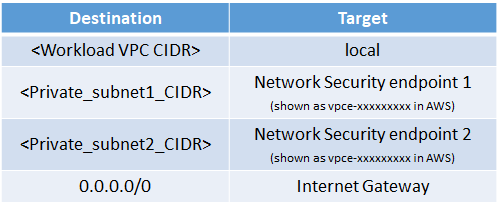

2. パブリックサブネットルートテーブルの作成または変更する

これらのルートテーブルは、ALBが受信したトラフィックを、プライベートサブネット内の対象グループに送信する前にNetwork Securityエンドポイントに送信します。プライベートサブネットCIDRSは、同じAZ内のNetwork Securityエンドポイントを指す必要があります。

これらのルートテーブルは、パブリックサブネットとALBに関連付けられています。次の例では、各AZのパブリックサブネットごとに1つずつ、合計2つのルートテーブルを示しています。

パブリックサブネットごとに、他のパブリックサブネットに関連付けられていないルートテーブルを作成してください。

パブリックサブネットは、そのサブネットと同じAZ内のNetwork Securityエンドポイントにのみトラフィックを送信する必要があるため、異なるAZのパブリックサブネットは異なるルートテーブルを使用する必要があります。

Name: (オプション) パブリックサブネットルートテーブル1

VPC: Workload VPC

次のルートテーブルの例と一致するようにルートを追加または編集します

サブネットの関連付けの作成

パブリックサブネットのルートテーブルを選択し、[Subnet Associations] タブ、[Edit subnet associations] の順にクリックし、公開対象のアセットに関連付けられている対応するAZ内のパブリックサブネットを選択します。

Name: (オプション) パブリックサブネットルートテーブル2

VPC: Workload VPC

次のルートテーブルの例と一致するようにルートを追加または編集します

サブネットの関連付けの作成

パブリックサブネットのルートテーブルを選択し、[Subnet Associations] タブ、[Edit subnet associations] の順にクリックし、公開対象のアセットに関連付けられている対応するAZ内のパブリックサブネットを選択します。

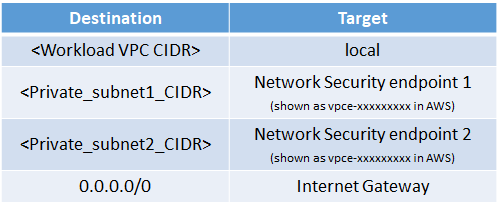

3. プライベートサブネットルートテーブルを作成または変更する

これらのルートテーブルは、プライベートサブネットからNetwork Securityエンドポイントにトラフィックを送信するため、アウトバウンドトラフィックはインターネットまたはパブリックサブネットに送信される前に検査されます。

これらのルートテーブルは、プライベートサブネットと内部アセットに関連付けられています。次の例では、各AZの各プライベートサブネットに1つずつ、合計2つのルートテーブルを示しています。

Name: (オプション) プライベートサブネットルートテーブル1

VPC: Workload VPC

次のルートテーブルの例と一致するようにルートを追加または編集します

サブネットの関連付けの作成

プライベートサブネットルートテーブルを選択し、[Subnet Associations] タブをクリックし、[Edit subnet associations] をクリックして、プライベートサブネットを選択します。

Name: (オプション) プライベートサブネットルートテーブル2

VPC: Workload VPC

次のルートテーブルの例と一致するようにルートを追加または編集します

サブネットの関連付けの作成

プライベートサブネットルートテーブルを選択し、[Subnet Associations] タブをクリックし、[Edit subnet associations] をクリックして、プライベートサブネットを選択します。

Edgeでルーティングを使用する環境のルートを変更する

この設定は、受信インターネットトラフィックからの保護を必要とするが、ALBを使用しない一般公開のアセットを含むクラウド環境に最適です。これらの環境では、多くの場合、単一のVPC内のパブリックアセットを保護する必要があります。この環境の例については、詳細を参照してください。

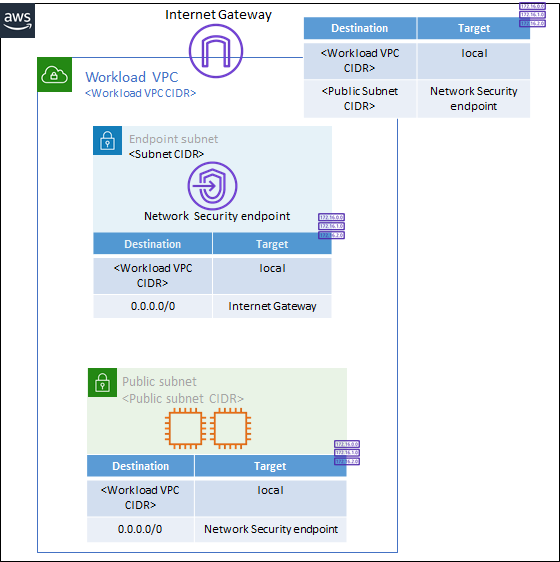

この展開の例では、先ほど作成した Network Security エンドポイントがインターネットゲートウェイとパブリックサブネットの間に配置されています。Network Security エンドポイントは、トラフィックのフローをクラウド環境に戻す前に、インターネットトラフィックを検査のために Network Security に転送します。ルートテーブルの変更については、以下のビデオチュートリアルを参照してください。

この展開例の環境構造とルーティングの詳細については、次の図を参照してください。

この図のルートテーブルは、以下の手順のルートテーブルと同じです。

Edgeでのルーティングを使用する環境のルートを作成または編集するには、次の手順を実行します。

環境内でトラフィックフローが中断されないように、次の順序でルートを変更することをお勧めします。

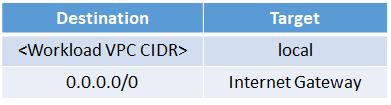

1. Network Securityエンドポイントのサブネットルートテーブルを作成します

このルートテーブルは、検査されたすべてのトラフィックをNetwork Securityからインターネットゲートウェイに送信します。

このルートテーブルは、このVPC用にデプロイしたNetwork Securityエンドポイントに関連付けられています。

Name: (オプション) Network Securityエンドポイントサブネットルートテーブル

VPC: Workload VPC

次のルートテーブルの例と一致するようにルートを追加または編集します

サブネットの関連付けの作成

Network Securityのエンドポイントのサブネットルートテーブルを選択し、[Subnet Associations] タブ、[Edit subnet associations] の順にクリックして、 Network Securityのエンドポイントを含むサブネットを選択します。すべてのAZでNetwork Securityエンドポイントを含むサブネットごとに、このルートテーブルのサブネット関連付けを作成します。

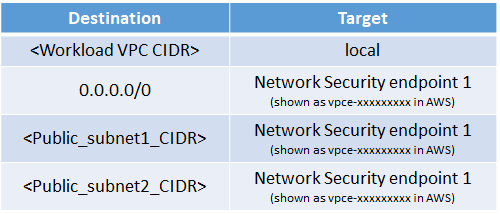

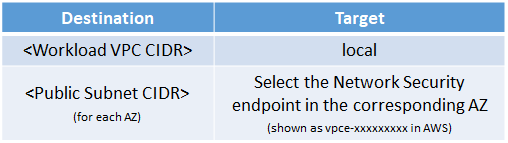

2. エッジアソシエーションルートテーブルの作成または変更

このルートテーブルは、インターネットから戻ってくるトラフィックを、パブリックサブネットに送信する前に検査のためにNetwork Securityエンドポイントに送信します。

このルートテーブルはWorkload VPCに関連付けられています。このルートテーブルが受信VPCトラフィックをNetwork Securityエンドポイントにルーティングするには、エッジの関連付けが必要です。

Name: (オプション) Edgeアソシエーションルートテーブル

VPC: Workload VPC

環境内のAZごとにこのルートテーブルを作成します。次の例のようにルートを追加または編集します。

エッジの関連付けの作成

このルートテーブルのエッジの関連付けを作成します。エッジアソシエーションルートテーブルを選択し、Edge Associations タブをクリックします。 [Edit edge associations] をクリックし、保護するInternet Gatewayを選択して、[Save changes] をクリックします。

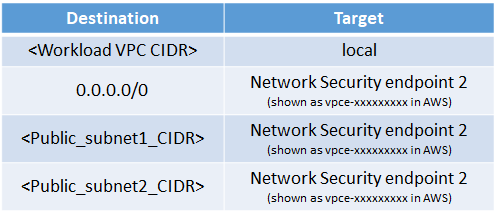

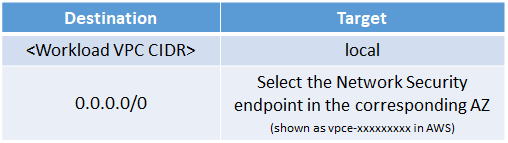

3. パブリックサブネットルートテーブルの作成または変更

このルートテーブルは、パブリックサブネットからNetwork Securityエンドポイントにトラフィックを送信するため、アウトバウンドトラフィックはインターネットに送信される前に検査されます。

このルートテーブルは、パブリックサブネットと内部アセットに関連付けられています。

パブリックサブネットごとに、他のパブリックサブネットに関連付けられていないルートテーブルを作成してください。

パブリックサブネットは、そのサブネットと同じAZ内のNetwork Securityエンドポイントにのみトラフィックを送信する必要があるため、異なるAZのパブリックサブネットは異なるルートテーブルを使用する必要があります。

Name: (オプション) パブリックサブネットルートテーブル

VPC: Workload VPC

環境内のAZごとにこのルートテーブルを作成します。次の例のようにルートを追加または編集します。

サブネットの関連付けの作成

パブリックサブネットのルートテーブルを選択し、[Subnet Associations] タブ、[Edit subnet associations] の順にクリックし、公開対象のアセットに関連付けられている対応するAZ内のパブリックサブネットを選択します。AZごとに作成するパブリックサブネットルートテーブルごとに関連付けを作成します。

Transit Gatewayを使用する環境のルートを変更します。

この設定は、Transit Gatewayを使用して複数のVPCに接続してトラフィックをルーティングするクラウド環境に最適です。多くの場合、これらの環境では、Transit Gatewayに接続された複数のVPCのアセットを保護する必要があります。この環境の例については、詳細を参照してください。

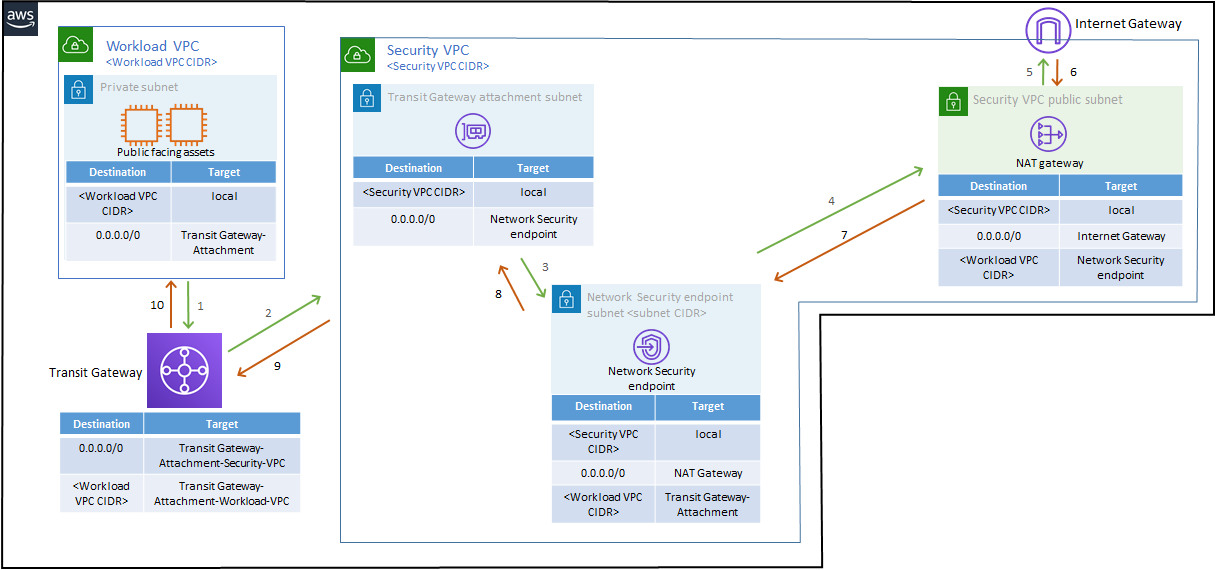

展開の例の環境構造とルーティングの詳細については、次の図を参照してください。数字の付いた矢印は、環境内のトラフィックの流れの順序を表しています。緑色は要求を表し、オレンジ色は応答を表します。

この図のルートテーブルは、以下の手順のルートテーブルと同じです。

Transit Gatewayを使用する環境のルートを作成または編集するには、次の手順を実行します。

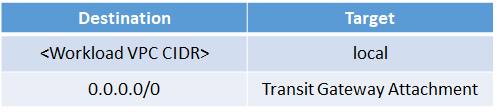

1. Workload VPCプライベートサブネットルートテーブルを作成または変更します

このルートテーブルは、公開アセットを含むWorkload VPC内のプライベートサブネットに関連付けられています。

Name: (オプション) WorkloadVPCプライベートサブネットルートテーブル

VPC: Workload VPC

環境内のAZごとにこのルートテーブルを作成します。次の例のようにルートを追加または編集します。

サブネットの関連付けの作成

AZごとに作成するWorkload VPCプライベートサブネットルートテーブルごとに関連付けを作成します。Workload VPCプライベートサブネットルートテーブルを選択し、[Subnet Associations] タブをクリックし、[Edit subnet associations] をクリックして、対応するAZのWorkload VPCプライベートサブネットを選択します。

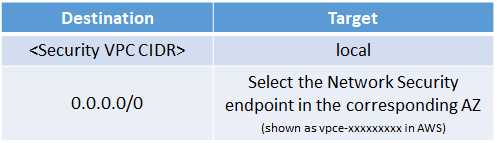

2. Transit Gatewayアタッチメントサブネットルートテーブルの作成または変更

このルートテーブルは、Security VPCをTransit Gatewayに接続するために使用され、 Transit Gatewayのアタッチメントサブネットに関連付けられます。

Name: (オプション) Transit Gatewayアタッチメントサブネットルートテーブル

VPC: セキュリティVPC

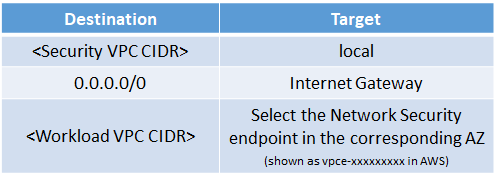

環境内のAZごとにこのルートテーブルを作成します。次の例のようにルートを追加または編集します。

サブネットの関連付けの作成

Transit Gateway接続サブネットルートテーブルを選択し、[Subnet Associations] タブ、[Edit subnet associations] の順にクリックし、作成したTransit Gateway接続サブネットを選択します。 AZごとに作成するTransit Gateway接続サブネットルートテーブルごとに関連付けを作成します。

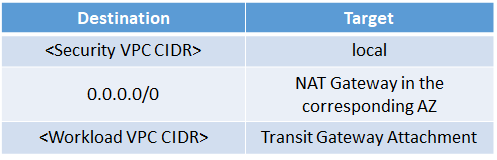

3. Network Securityエンドポイントサブネットルートテーブルの作成

このルートテーブルは、Security VPC用にデプロイしたNetwork Securityエンドポイントに関連付けられています。

Name: (オプション) Network Securityエンドポイントサブネットルートテーブル

VPC: セキュリティVPC

環境内のAZごとにこのルートテーブルを作成します。次の例のようにルートを追加または編集します。

サブネットの関連付けの作成

Network Securityのエンドポイントのサブネットルートテーブルを選択し、[Subnet Associations] タブ、[Edit subnet associations] の順にクリックして、 Network Securityのエンドポイントを含むサブネットを選択します。すべてのAZでNetwork Securityエンドポイントを含むサブネットごとに、このルートテーブルのサブネット関連付けを作成します。

4. Security VPCパブリックサブネットルートテーブルの作成または変更

Security VPCのパブリックサブネットルートテーブルは、Security VPCをインターネットゲートウェイに接続するために使用されます。

パブリックサブネットごとに、他のパブリックサブネットに関連付けられていないルートテーブルを作成してください。

パブリックサブネットは、そのサブネットと同じAZ内のNetwork Securityエンドポイントにのみトラフィックを送信する必要があるため、異なるAZのパブリックサブネットは異なるルートテーブルを使用する必要があります。

Name: (オプション) Security VPCパブリックサブネットルートテーブル

VPC: セキュリティVPC

環境内のAZごとにこのルートテーブルを作成します。次の例のようにルートを追加または編集します。

サブネットの関連付けの作成

AZごとに作成するSecurity VPCパブリックサブネットルートテーブルごとに関連付けを作成します。Security VPCパブリックサブネットルートテーブルを選択し、[Subnet Associations] タブをクリックし、[Edit subnet associations] をクリックして、対応するAZのSecurity VPCパブリックサブネットを選択します。

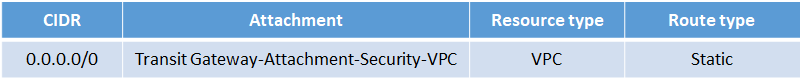

5. Transit Gatewayルートテーブルの作成または変更

Transit Gatewayルートテーブルを作成するには、VPCダッシュボードの下部までスクロールし、 Transit Gateway Route Tables → Create Transit Gateway Route Tableをクリックします。

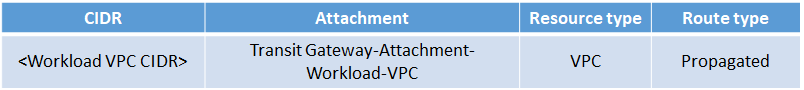

上の図の例は、 Transit Gatewayの下にあるこれら2つのルートを示しています。

Workload VPCとインターネット間のトラフィックを検査する場合は、上の図に示すように、単一のルートテーブルを作成できます。ただし、複数のVPCを使用していて、これらのWorkload VPC間のトラフィックを検査する場合は、次に示すように、2つの個別のTransit Gatewayルートテーブルを作成します。

イングレストラフィックルートテーブル

アソシエーション: Workload VPC

下りトラフィックルートテーブル

アソシエーション: Security VPC