クラウド環境を確認する

Network Security エンドポイントを配置する前に、インフラストラクチャを確認し、 Network Security が満たす必要のあるセキュリティの結果と要件を分析します。Network Security は、さまざまな環境設定や展開を保護できます。

ホスト型インフラストラクチャの展開は現在、次のAWSリージョンでサポートされています。

- us-west-1, us-west-2

- us-east-1, us-east-2

- sa-east-1

- ap-south-1

- ap-southeast-1, ap-southeast-2

- ap-northeast-1, ap-northeast-2, ap-northeast-3

- eu-central-1

- eu-north-1

- eu-west-1, eu-west-2, eu-west-3

- ca-central-1

Network Security エンドポイントの展開およびルーティングの設定に役立つ、一般向けのアセットを使用したさまざまな環境設定の例を以下に示します。

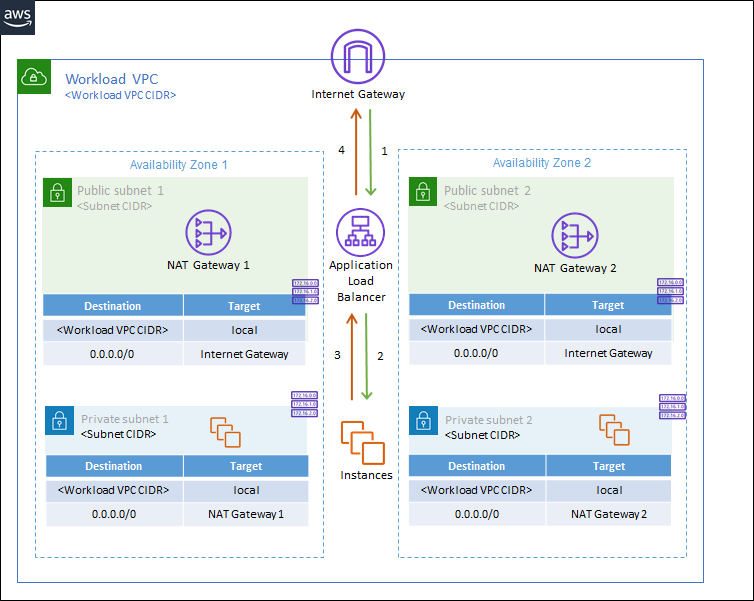

Application Load Balancer(ALB)を使用する環境

この設定は、単一のVPC内のALBターゲットに対して高度な保護が必要なクラウド環境に最適です。 ALBを使用すると、暗号化されたIPv4トラフィックのTLS終端が有効になり、TLSインスペクションとより具体的なルーティングが可能になるため、環境内の複数のターゲットとAZにトラフィックを分散できます。 AWSでのApplication Load Balancerのサポートについては、詳細を参照してください。

このような環境には、一般に、「Workload」VPC(パブリックなアセットを備えたVPC)とインターネットゲートウェイが含まれます。VPC内の各 AZ には、NATゲートウェイと、それぞれの初期設定のルートテーブルを持つパブリックサブネットとプライベートサブネットも含まれます。

この展開タイプでは、トラフィックは、ALBおよびNATゲートウェイを使用して、インターネットゲートウェイからWorkload VPCに流れます。 その後、ALBは、トラフィックをさまざまな Workload VPC AZのリソースに分散します。Network Security エンドポイントの配信後、このトラフィックはALBを通過した後、検査のために Network Security に転送されます。

以下は、Network Securityエンドポイントがデプロイされる前にこのタイプの環境がどのように見えるかを縮小した例です。緑色はインバウンドトラフィックを表し、オレンジ色はアウトバウンドトラフィックを表します。

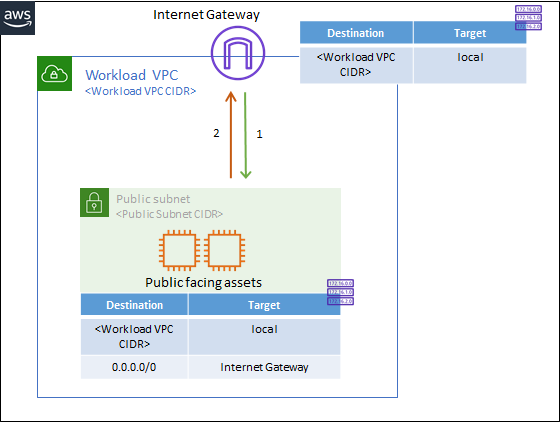

Edgeでルーティングを行う環境

この設定は、受信インターネットトラフィックからの保護を必要とするが、ALBを使用しない一般公開のアセットを含むクラウド環境に最適です。これらの環境では、多くの場合、単一のVPC内のパブリックアセットを保護する必要があります。これらのタイプの環境には、通常、「Workload」VPC (一般向けアセットを持つVPC)、インターネットゲートウェイ、およびルートテーブルを備えたパブリックサブネットが含まれます。

この展開タイプでは、トラフィックは、インターネットゲートウェイから一般向けのアセットにWorkloadVPCに流れ込みます。Network Securityエンドポイントの配信後、このインバウンドトラフィックは、公開アセットに到達する前に検査のために Network Securityに転送されます。

以下は、Network Securityエンドポイントがデプロイされる前にこのタイプの環境がどのように見えるかを縮小した例です。緑色はインバウンドトラフィックを表し、オレンジ色はアウトバウンドトラフィックを表します。

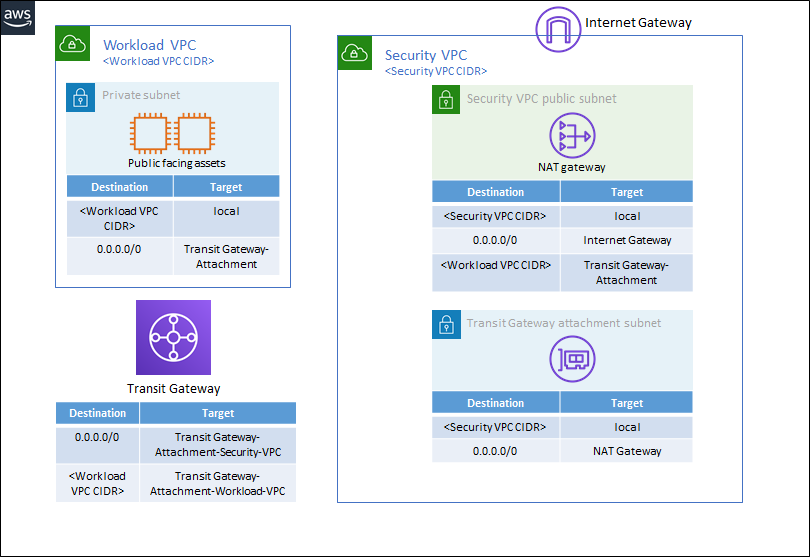

Transit Gatewayを使用する環境

この設定は、Transit Gatewayを使用して異なるVPC間でトラフィックを送信する一元化されたアーキテクチャのクラウド環境に最適です。多くの場合、これらの環境では、Transit Gatewayに接続された複数のVPCのアセットを保護する必要があります。 AWS Transit Gatewayは、多くの場合、「ハブアンドスポーク」トポロジをサポートするために使用されます。 AWS Transit Gatewayの詳細はこちらです。

この展開タイプでは、トラフィックは、一般向けのアセットを含むWorkload VPCから、この例ではSecurity VPCと呼ばれる集中型の共有サービスVPCに流れる可能性があります。Network Security エンドポイントが配信されると、トラフィックはSecurity VPCを通過した後、検査のために Network Security に転送されます。

以下は、Network Securityエンドポイントがデプロイされる前にこのタイプの環境がどのように見えるかを縮小した例です。

** Network Security エンドポイントを配置する前に、クラウド環境で次の項目を確認してください**:

- VPC ID: 保護が必要な環境内のVPCを特定します。 Network Security エンドポイントを配置するVPCです。たとえば、 Transit Gatewayを使用する場合は、 Network Security エンドポイントを上記の例で「セキュリティVPC」として示されている集中型VPCに配置します。

- 可用性ゾーン (AZ): 選択したVPCのAZを特定します。Network Securityエンドポイントは、保護対象のVPCの各AZに配置する必要があります。

- サブネットIDまたは/ 28 CIDR範囲: 各 Network Security エンドポイントには、専用のサブネットが必要です。このサブネットは、 Network Security エンドポイントを配置する各 AZ に作成することをお勧めします。または、 Network Security の使用可能なCIDR範囲(/ 28 CIDRを使用することをお勧めします)を入力して、エンドポイント展開中にこれらの専用サブネットを作成できます。

環境を確認したら、 Network Securityエンドポイントを作成します。