このページのトピック

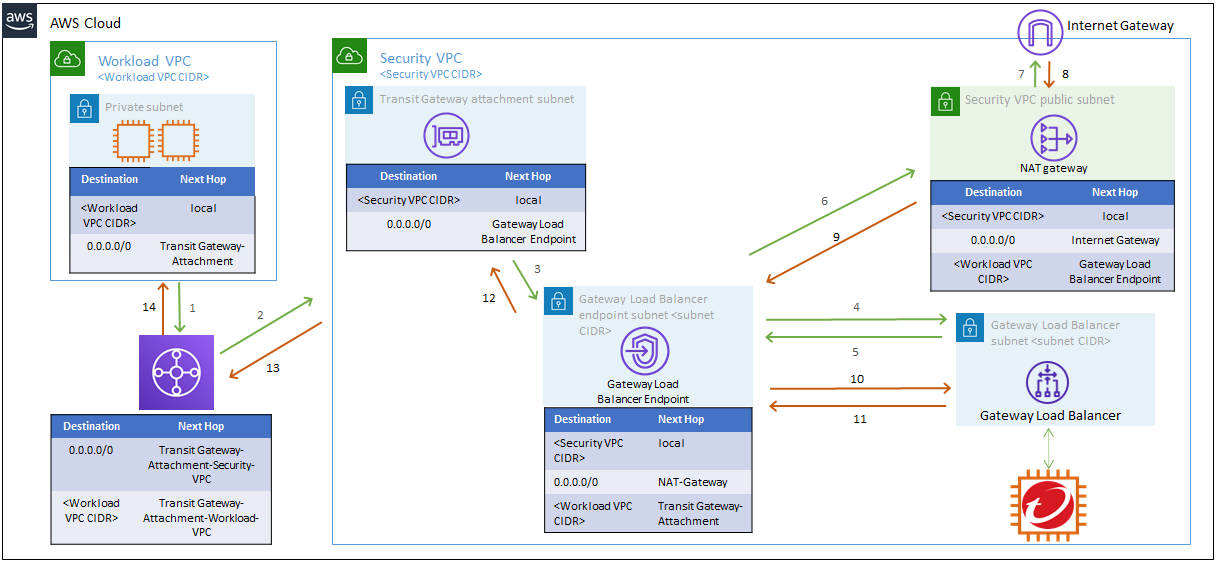

オプション3: Gateway Load Balancerを使用して一元化された仮想アプライアンスを展開する

動的な自動スケーリングは、 Network Securityの Gateway Load Balancer ではまだサポートされていません。

次の手順を実行して、AWS環境でGateway Load BalancerのTransit Gatewayルーティングアーキテクチャを使用して出力トラフィックの保護を展開します。

マクロテンプレートスタックを作成する

- AWSアカウントにログインします。

- マクロCloudFormationスタックを作成するには、このリンクをクリックします。

- パラメータは初期設定のままにし、Create stackをクリックします。

セキュリティVPCテンプレートスタックを作成する

-

AWSアカウントにログインします。

-

次のいずれかのリンクをクリックして、Security VPC CloudFormationスタックを作成します。

選択するバージョンは、 Trend Micro Cloud Oneアカウントを2021年8月4日より前に作成したか、それ以降に作成したかによって異なります。詳細はこちら。

-

Specify stack details画面で、次のパラメータを入力します。

- Availability Zones (AZ): ワークロードVPCで使用されているすべての可用性ゾーンを選択します。

- Security VPC CIDR Block: Security VPCのVPC CIDRを入力します。このCIDRは環境内で一意である必要があります。

- SSH Key Pair: SSHキーの名前を選択します。

- Trend Micro Cloud One appliance deployment token: Trend Micro Cloud One アプライアンス展開トークンを入力します。詳細を表示。

- Network Security Instance AMI: 最新の Network Security AMI IDを入力します。AMI IDに対して正しいリージョンが選択されていることを確認します。詳細を表示。

- Number of instances: 各 AZで作成する Network Security インスタンスの数を選択します。

- Instance Type: 初期設定のままにします。

- Enable Inspection logs: 有効にすると、NSVAインスペクションログが CloudWatch ロググループ

network_security_logsに公開されます。

-

スタックオプションの残りの手順に従い、Create stackをクリックします。

-

スタックが作成されたら、Stack detailsをクリックし、Outputsをクリックし**。

-

Gateway Load Balancer エンドポイントサービス名の値をコピーして、Security VPCで Gateway Load Balancer エンドポイントを作成するときに使用します。

2023年9月5日より前にセキュリティVPCスタックを作成した場合は、AWS Lambda関数用にPythonランタイムをバージョン3.10に、Node.jsランタイムをバージョン20.xに手動でアップデートすることをお勧めします。

AWSコンソールでPythonおよびNode.jsのランタイムバージョンを手動でアップデートするには、

- Lambdaサービスページに移動します。

- リストからLambda関数を選択します。

- [Runtime Settings] まで下にスクロールし、[Edit] をクリックします。

- 使用可能なランタイムのドロップダウンメニューから [Python 3.10] および [Node.js 20.x] を選択し、[ Save] をクリックします。

セキュリティVPCを変更する

Security VPCスタックを展開したら、Security VPC設定を次のように調整します。

環境にTransit Gatewayがまだない場合は、続行する前にTransit Gatewayを作成します。詳細はこちら。

サブネットを作成する

- Transit Gateway attachment subnet: Transit Gateway アタッチメントが必要な AZ ごとにサブネットを作成します。/ 28などの小さなCIDRブロックを使用することをお勧めします。

- Gateway Load Balancer Endpoint subnet: Gateway Load Balancer エンドポイントを持つ AZ ごとにサブネットを作成します。/ 28などの小さなCIDRブロックを使用することをお勧めします。

Transit Gateway アタッチメントを作成する

Transit Gateway アタッチメントを作成して、Workload VPCをSecurity VPCに接続します。アタッチメントを作成するときは、前のセクションで作成したアベイラビリティーゾーンで Transit Gateway アタッチメントのサブネットを選択します。詳細を表示。

AZごとに Gateway Load Balancer エンドポイントを作成する

- AWSマネジメントコンソールから、VPCダッシュボードに移動します。

- Virtual Private Cloudで、Endpointsをクリックし、Create Endpointをクリックします。

- Service categoryで、Find service by nameを選択します。

- Security VPCスタックの作成時に Gateway Load Balancer エンドポイントサービス名としてコピーした値を入力します。

- VPCの場合は、Security VPCと Gateway Load Balancer Endpointサブネットを選択します。

- ** Create Endpoint **をクリックします。

ルートテーブルを作成または変更する

VPCダッシュボードに移動し、Route Tables をクリックして、新しいルートテーブルを作成するか、既存のルートテーブルを変更します。

1. Transit Gateway アタッチメントサブネットルートテーブルを作成する

Name tag: Transit Gateway アタッチメントサブネットルートテーブル

VPC: Security VPC

環境内の AZ ごとにこのルートテーブルを作成します。

ルートを編集

| 送信先 | 対象 |

|---|---|

0.0.0.0/0 |

対応する AZで、 Gateway Load Balancer エンドポイントIDを選択します。 |

サブネットの関連付けを作成する

Transit Gateway アタッチメントサブネットルートテーブルを選択し、 Subnet Associations タブをクリックし、 Edit subnet associationsをクリックして、作成した Transit Gateway アタッチメントサブネットを選択します。AZごとに作成する Transit Gateway アタッチメントサブネットルートテーブルごとに関連付けを作成します。

2. Gateway Load Balancerエンドポイントのサブネットルートテーブルを作成する

Name tag:Gateway Load Balancer エンドポイントサブネットルートテーブル

VPC: Security VPC

環境内の AZ ごとにこのルートテーブルを作成します。

ルートを編集

| 送信先 | 対象 |

|---|---|

<WORKLOAD_VPC_CIDR> |

Transit Gateway ID |

0.0.0.0/0 |

対応する AZのNATゲートウェイID |

サブネットの関連付けを作成する

Gateway Load Balancer エンドポイントサブネットルートテーブルを選択し、 Subnet Associations タブをクリックし、 Edit subnet associationsをクリックして、ご使用の環境で対応する AZ ごとに作成した Gateway Load Balancer エンドポイントサブネットを選択します。

3. Security VPCパブリックサブネットルートテーブルを変更する

CloudFormation中に、Security VPCパブリックサブネットルートテーブルが作成されます。環境内の AZ ごとに個別のセキュリティVPCパブリックサブネットルートテーブルが必要になります。以下の手順を使用して、各Security VPCパブリックサブネットルートテーブルを変更します。

Name tag: Security VPCパブリックサブネットルートテーブル

VPC: Security VPC

環境内の各 AZ にSecurity VPCパブリックサブネットルートテーブルがあることを確認します。

ルートを編集

| 送信先 | 対象 |

|---|---|

<WORKLOAD_VPC_CIDR> |

対応する AZで、 Gateway Load Balancer エンドポイントIDを選択します。 |

0.0.0.0/0 |

インターネットゲートウェイID |

サブネットの関連付けを作成する

AZごとに作成するセキュリティVPCパブリックサブネットルートテーブルごとに関連付けを作成します。Security VPCパブリックサブネットルートテーブルを選択し、 Subnet Associationsタブをクリックし、Edit subnet associationsをクリックして、対応する AZのSecurity VPCパブリックサブネットを選択します。

Transit Gateway ルートテーブルを作成または変更する

Transit Gateway ルートテーブルを作成するには、VPCダッシュボードの下部までスクロールし、Transit Gateway Route Tables→Create Transit Gateway Route Tableの順にクリックします。

入力トラフィックのルートテーブル

Association: ワークロードVPC

| CIDR | アタッチメント | リソースの種類 | ルートの種類 |

|---|---|---|---|

0.0.0.0/0 |

Security VPC Transit Gateway アタッチメント | VPC | 静的 |

出力トラフィックのルートテーブル

Association: Security VPC

| CIDR | アタッチメント | リソースの種類 | ルートの種類 |

|---|---|---|---|

<Workload VPC IP CIDR> |

ワークロードVPC Transit Gateway アタッチメント | VPC | 伝播 |

Security VPC CloudFormationスタックを削除する

Security VPC CloudFormationスタックを削除する前に、次のことをお勧めします。

- 最小、最大、および必要な容量のAuto Scaling Group設定を0に変更します。 Network Security 仮想アプライアンスのインスタンスが自動的に削除され、 Trend Micro Cloud Oneから登録解除されます。

- Gateway Load Balancer エンドポイントを削除します。

Security VPC CloudFormationスタックを削除するには

- AWSマネジメントコンソールから、EC2ダッシュボードに移動します。

- Auto Scalingで、Auto Scaling Groupsをクリックします。

- Auto Scalingグループの横にあるチェックボックスをオンにします。Auto Scaling groups画面の下部に、選択したグループに関する情報を示す分割ペインが開きます。

- Detailsタブで、最小、最大、および必要な容量の現在の設定を0に変更します。Auto Scalingグループのステータスが

Updating capacityに変更されます。 Updating capacityステータスがクリアされたら、CloudFormationスタックを削除します。