このページのトピック

検査をバイパスしてトラブルシューティングを行う

クラウド環境でインスペクションを中断するネットワークの問題が発生した場合は、インスペクションを一時的に省略して、 Network Security をこれらの問題の原因として除外できます。検査をバイパスするには、APIコマンドを使用するか、トラフィックを Network Security エンドポイントに送信して検査するルートテーブルを手動で変更します。

APIを使用して検査をバイパスする

特定のAWSアカウントとリージョンのインスペクションをバイパスするには、次のAPIを使用します。このAPIの詳細については、 APIリファレンス のドキュメントを参照してください。

https://network.{region}.cloudone.trendmicro.com/api/nsaas/inspection-bypass

サンプルの要求:

{

"accountId": "1234567890",

"action": "bypass",

"awsRegion": "us-west-2"

}

手動での検査のバイパス

手動で検査をバイパスするには、ルートを元のステータスに戻します。 Network Security エンドポイントを対象とするすべてのルートが削除されていることを確認します。検査が有効になっているアベイラビリティーゾーン(AZ)ごとにこれらの変更を行います。

次のシナリオでは、展開の種類に基づいてルートテーブルを変更するための3つの具体的な方法を示します。これらの手順は、実際の設定によって異なる場合があります。

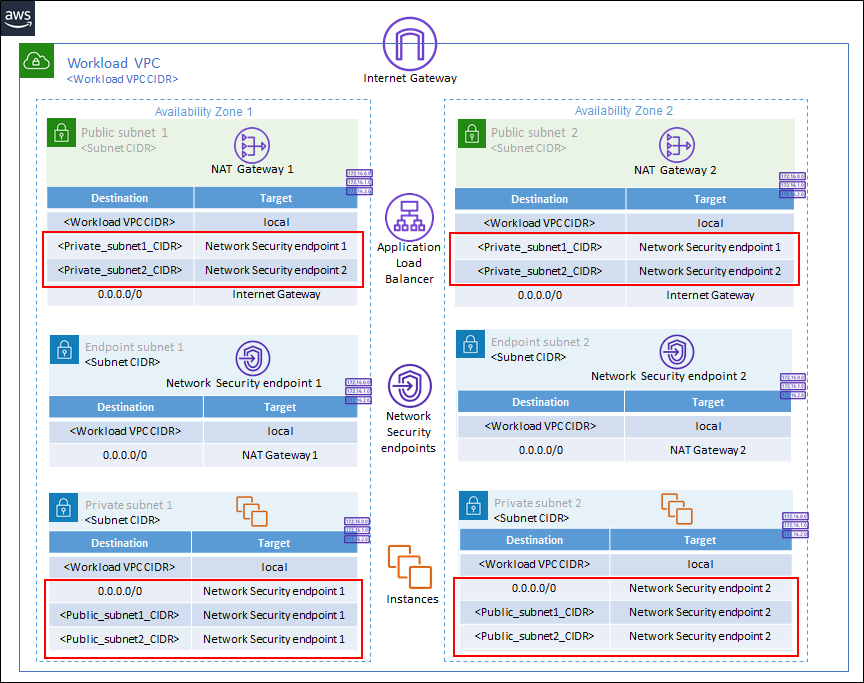

Application Load Balancerを使用する環境

展開がAWS Application Load Balancer(ALB)を使用している場合は、次のように、 Network Security エンドポイントが次のホップとして含まれているルートをすべてのパブリックおよびプライベートサブネットルートテーブルから調べて削除します。必要に応じて、他のA〜Zについて繰り返します。

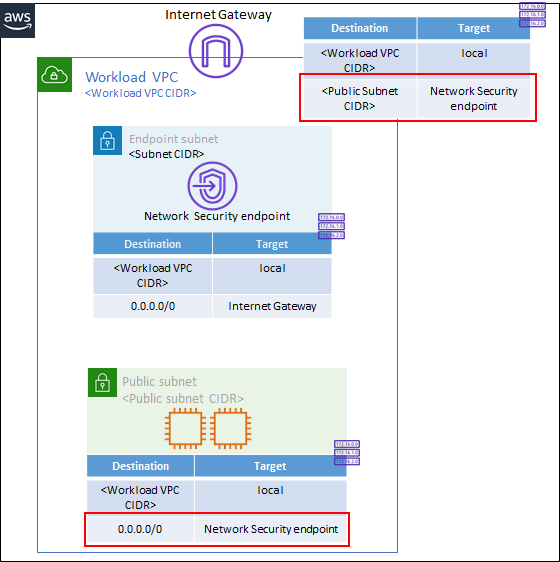

Application Load Balancerがない環境

一般向けのアセットとインターネットゲートウェイがある環境のルートを変更するには、次のように2つのテーブルのルートを削除します。

- メインワークロードのVPCルートテーブルで、Application Subnet CIDRから Network Security エンドポイントへのルートを削除します。

- アプリケーションサブネットのルートテーブルで、「0.0.0.0/0」から Network Security エンドポイントへのルートを削除します。

- 必要に応じて、他のA〜Zについて繰り返します。

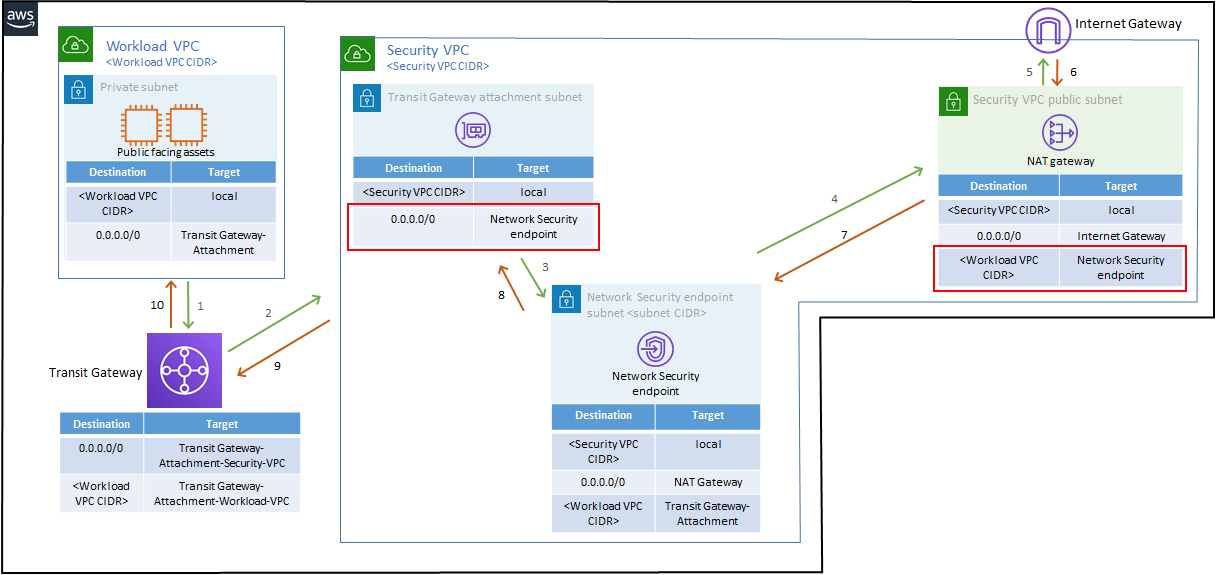

Transit Gatewayのある環境

Transit Gateway を使用してVPC間でトラフィックを送信する一元化されたアーキテクチャの環境のルートを変更するには、次の表に示すルートを削除してトラフィックをバイパスします。

- Security VPCルートテーブルで、「0.0.0.0/0」から Network Security エンドポイントへのルートを削除します。

- Security VPCパブリックサブネットルートテーブルで、 Workload VPC CIDRから Network Security エンドポイントへのルートを削除します。

- 必要に応じて、他のA〜Zについて繰り返します。

確認中

Network Security エンドポイントへのルートを削除したら、ワークロードVPCを介してトラフィックが想定どおりに流れており、バイトが検査されていないことを確認します。

分析の結果、 Network Security がネットワークの問題の原因であることが判明した場合は、 サポートにお問い合わせください。