このページのトピック

インバウンドおよびアウトバウンドトラフィックを Azure Firewallで検査する

この展開オプションでは、高度なネットワーク保護を提供するために、 Azure Firewall の背後に仮想アプライアンスのスケールセットを展開する方法について説明します。 Azure Load Balancer の背後にスケールセットを展開すると、追加の可用性レイヤが提供されるため、仮想アプライアンスで障害が発生しても中断が最小限に抑えられます。

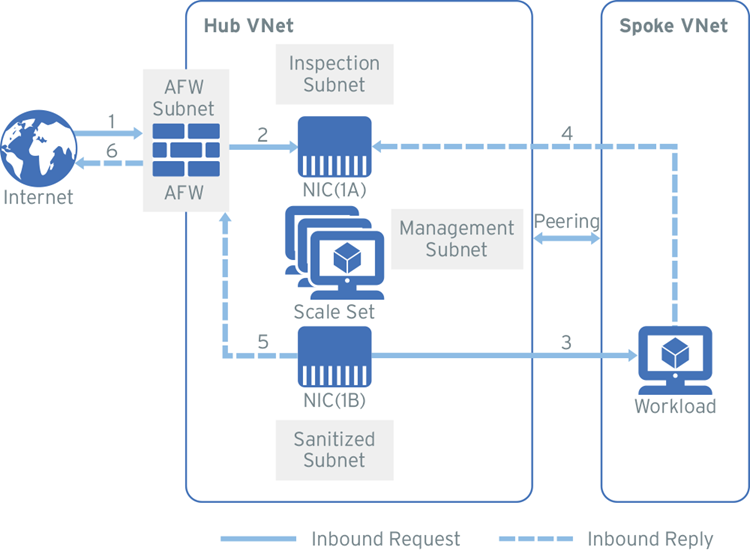

次の図は、この展開のトラフィックフローの例を示しています。

Network Security 仮想アプライアンスを展開する の手順では、 Network Security 仮想アプライアンスが標準の内部ロードバランサの背後に設定されます。インターネット接続が明示的に宣言されていない限り、このロードバランサを配置すると、初期設定でアウトバウンドインターネット接続がブロックされます。この展開には、 Network Security 仮想アプライアンスが Network Securityと通信できるように、NATゲートウェイを管理サブネットに追加してアウトバウンド接続を許可します。このオプションは、 Network Security 仮想アプライアンスが展開される前に設定されます。

次のタスクを実行して、環境を設定します。

- リソースグループを作成する

- スポーク仮想ネットワークとサブネットを作成する

- ハブの仮想ネットワークとサブネットを作成する

- ピアリングを追加してハブとスポーク-VNetを接続する

- 管理サブネットにNATゲートウェイを追加する

- Network Security 仮想アプライアンスを展開する

- ファイアウォールを設定する

- ルートテーブルを設定する

開始前の準備

- Azureの命名規則を確認します。

- Azure Monitorを設定します。ログモニタのワークスペースIDとログモニタのプライマリキーを書き留めます。

- Trend Micro Cloud One アプライアンス展開トークンを生成します。

リソースグループを作成する

環境にリソースグループが存在しない場合は作成します。

- Resource groups → + Addに移動します。

- サブスクリプションを選択し、リソースグループに名前を付けて、リージョンを選択します。

- Review + Createをクリックします。

スポーク仮想ネットワークとワークロードサブネットを作成する

- Virtual Networks → + Addに移動します。

- Basicsタブのフィールドに値を入力し、インスタンスに

Spoke-VNetという名前を付けます。 - IP Addressタブで、IPv4アドレス空間を編集し、新しいアドレスを入力します。

- + Add Subnetをクリックし、次の詳細を入力します。

- Subnet name:

Workload1-Subnet - Subnet CIDR (例): 10.1.1.x/x

- Subnet name:

- OKをクリックします。

- SecurityタブとTagsタブはスキップします。

- Review + Createをクリックし、Createをクリックします。

ワークロード仮想マシンの作成(オプション)

概念実証としてこの環境を作成する場合、または環境内に既存のワークロードがない場合は、次の手順に従います。

- Virtual machines → + Add → Virtual machineに移動します。

- Basicsタブで、必要なフィールドに入力します。NameとInbound portのルールに次のように入力します。

- Name:

WorkloadVM - Public inbound ports: なし

- Name:

- Disksタブで、OSのディスクの種類にStandard HDDを選択し、その他の設定を行います。

- Networkingタブで、次の値を入力します。

- Virtual network:

<Your Spoke-VNet> - Subnet:

WorkloadSubnet - Public inbound ports: なし

- Virtual network:

- 残りのタブに情報を入力します。

- Review + Createをクリックし、Createをクリックします。

- 展開が完了したら、プライベートIPアドレスを書き留めます。

バックエンドワークロードの例

上記の手順に従ってAzure環境でワークロードを作成した場合の2つの仮想マシンWebワークロードの設定詳細の例を次の表に示します。バックエンドワークロードを作成した後に設定する場合は、HTTPサーバをインストールします。

| ネットワークインタフェース | サブネット | IPの例 |

|---|---|---|

| WorkloadVM1 | WorkloadSubnet1 | 10.3.x.x |

| WorkloadVM2 | WorkloadSubnet2 | 10.4.x.x |

ハブインスペクションの仮想ネットワークとサブネットを作成する

インスペクション-VNet(ハブ)とサブネットを手動で設定するには、次の手順を実行します。 Network Security 仮想アプライアンスを展開するときに、すべてのサブネットを選択します。

-

Virtual Networks → + Addに移動します。

-

Basicsタブのフィールドに値を入力し、インスタンスに

Hub-VNetという名前を付けます。 -

IP AddressタブでIPv4アドレス空間を編集し、CIDRを入力します。

-

+ Add Subnetをクリックし、次の情報を入力して4つのサブネットを作成します。

サブネット名 サブネットCIDRの例 Management-subnet10.0.0.x/x Inspection-subnet10.0.1.x/x Sanitized-subnet10.0.2.x/x Loadbalancer-subnet10.0.3.x/x

注意

内部ロードバランサ(ILB)は、Azure Marketplaceから Network Security 仮想アプライアンスを展開すると作成されます。

-

Azure Firewall またはサードパーティのファイアウォールを設定している場合は、この手順を省略します。

Securityタブで、Firewall設定のEnableを選択し、ファイアウォールの詳細を入力します。- Firewall name:

AzureFirewall - Firewall subnet CIDR (例): 10.0.100.x / x

- Public IP address: Create Newクリックし、IPアドレスを追加し、RegionalまたはGlobalを選択し、OKをクリックします。

- Firewall name:

-

Review + Createをクリックし、Createをクリックします。

ピアリングを追加してハブとスポークのVNetを接続する

- Virtual networksページに移動します。

- Spoke-VNet →Peerings →+ Add をクリックします。

- ピアリング接続は、Spoke-VNetから検査VNetへの接続です。次の設定の詳細を入力し、 OK をクリックします。

- Peering connection name:

Spoke-to-Hub - Virtual network deployment model: Resource manager

- Subscription: サブスクリプション

- Virtual network:

<your Spoke VNet> - Peering connection name:

Hub-to-Spoke - Allow virtual network access from Hub-VNet to Spoke-VNet: 有効

- Allow virtual network access from Spoke-VNet to Hub_VNet: 有効

- Allow forwarded traffic from Spoke-to-Hub: 有効

- Allow virtual network access from Hub-to-Spoke: 有効

- Allow gateway transit: 無効

- Peering connection name:

管理サブネットにNATゲートウェイを追加する

インターネット接続通知 セクションで説明されているように、管理サブネットに関連付けられたNATゲートウェイを設定に追加して、 Network Security 仮想アプライアンスが Network Securityと通信できるようにします。

注意

Network Security 仮想アプライアンスの展開時にNATゲートウェイを自動的に生成するオプションがあります。Network Security 仮想アプライアンスを展開する セクションでNATゲートウェイを自動的に生成するオプションを選択するか、次の手順を使用してNATゲートウェイを手動で展開します。

- NAT gateways → + Addに移動します。

- Basicsタブで必要な情報を入力します。

- IP Addressタブで、リソースに応じてPublic IP addressesまたはPublic IP prefixesを選択します。

- Public IP address: 単一のIPアドレス

- Public IP prefixes: パブリックIPアドレスの範囲

- SubnetタブでハブVNet名を選択し、 management-subnetを選択します。

- Review + Createをクリックし、Createをクリックします。

管理サブネットを関連付けるには、NATゲートウェイの詳細ページでSubnetメニューオプションをクリックします。

Network Security 仮想アプライアンスを展開する

Network Security 仮想アプライアンスは、Azure Marketplaceから公開されています。 Network Security 仮想アプライアンスを展開するには、 Azure Portal → Marketplace → Trend Micro Cloud One™ – Network Securityに移動します。

Azure Marketplaceの展開でNetwork Applianceに仮想アプライアンスが正しく登録されていない場合は、仮想アプライアンスをTrend Micro Cloud Oneに手動で追加します。

展開を開始する前に、次の情報を収集します。

- VNetリソースグループ名。

- 管理、インスペクション(Dataporta)、サニタイズ済み(Dataportb)、およびロードバランサ サブネット。

- Trend Micro Cloud One アプライアンス展開トークン

- Log AnalyticsワークスペースIDと主キー:ログが Network Security 管理インターフェースに送信されるように、展開プロセス中にLogAnalyticsワークスペースを登録します。

注意

リソースグループ、ハブVNet、およびサブネットの正確な名前をコピーして貼り付けることをお勧めします。

- Azureにログインし、Create a resourceの順に選択します(これでMarketplaceが表示されます)。

- Trend Micro Network Securityを検索します。

- Select a planの横のドロップダウンメニューで、Scale Set VMを選択します。

- Createをクリックします。

- Basicsタブに次の情報を入力します。

- Trend Micro Cloud One アプライアンス展開トークンを入力してください。

- 選択すると、 公開ユーザキー (SSHキー)を作成します。

- Networkingタブで次の情報を選択します。

- 仮想ネットワーク。

- Inspection-VNetで作成したすべてのサブネット。

- NATゲートウェイの場合は、 ** Create new を選択して仮想アプライアンスの展開時に新しいNATゲートウェイを自動的に作成するか、すでに手動でNATゲートウェイを作成した場合はSelect existing**を選択します。

- Advancedタブで次の情報を入力または選択します。

- (推奨)Boot diagnostics設定を有効のままにします。

- 起動診断アカウントを選択するか、新しいアカウントを作成します。

- Network Security 管理ポータルにログをアップロードするには、Log AnalyticsワークスペースIDとプライマリキーを入力します。

- Review + Createをクリックし、Deployをクリックします。

Azure Firewallを設定する

Azure Firewallを作成して展開したら、次のように設定を変更します。詳細を表示。

Firewall IPの情報を記録する

ファイアウォールを作成すると、プライベートIPとパブリックIPが自動的に割り当てられます。展開プロセスで将来使用するIP情報を書き留めます。

- Firewalls → AzureFirewallに移動します。

- Public IP Configurationを選択します。

- AzureFirewallSubnetのプライベートIPアドレスとパブリックIPアドレスをメモします。

ファイアウォール ルールを設定する

AzureFirewallのNATルール(入力)とネットワークルール(出力)を設定します。

NATルールを設定する

- Firewalls → AzureFirewallに移動します。

- Rules →NAT rule collectionタブの順に選択します。

- + Add NAT rule collectionをクリックします。

- 名前と優先度を入力します。

- NATルールを設定します。

- Name:

Ingress - Protocol: TCP

- Source type: IPアドレス

- Source:

* - Destination address:

<Public IP of the AzureFirewall> - Destination ports:

80 - Translated address:

<Private IP of your Workload VM> - Translated port:

80

- Name:

- Addをクリックします。

ネットワークルールを設定する

- Network rule collectionタブに移動し、+ Add network rule collectionをクリックします。

- 名前、優先度、および処理を追加します。

- NATルールを設定します。

- Name:

Egress - Protocol: 任意

- Source type: IPアドレス

- Source:

Your entire V-Net - Destination type: IPアドレス

- Destination address:

* - Destination ports:

*

- Name:

- Addをクリックします。

ルートテーブルとルールを設定する

Network Security 仮想アプライアンスを展開したら、ルートテーブルとルートを追加および設定して仮想アプライアンスをインラインに配置し、トラフィックの検査を開始します。ファイアウォールルールは、サブネットのデフォルトゲートウェイとしてファイアウォールにルーティングされるときに、ネットワークトラフィックに適用されます。

このプロセスを完了するには、次の情報が必要です。

- 検査サブネットのプライベートIP

- サニタイズされたサブネットのプライベートIP

- AzureFirewallプライベートIP

- AzureFirewallSubnet CIDR

- Spoke-VNet CIDR

手順1:3つのルートテーブルを作成する

- Route tables に移動し、 + Addをクリックします。

- 各ルートテーブルに次の値を入力します。

- Table one:

Firewall-rt - Table two:

DataportB-rt - Table three:

Spoke-rt

- Table one:

- Review + Createをクリックし、Createをクリックします。

- 残りのテーブルについてもこの手順を繰り返します。

手順2:ルートテーブルを設定する

- Route tables画面で、 Firewall-rt テーブルを選択し、Routes → + Addの順にクリックします。

- 次の情報を入力します。

- Name:

toSpoke - Address prefix:

<CIDR of the Spoke-VNet> - Next hop type:

Virtual Appliance - Next hop address:

<IP address of the internal load balancer> - OKをクリックします。

- Name:

- ファイアウォール-rtに別のルートを追加します。

- Name:

Default - Address prefix:

0.0.0.0/0 - Next hop type:

Internet - OKをクリックします。

- Name:

- DataportB-rt 表を選択し、Routes → + Addの順にクリックします。

- Name:

Default - Address prefix:

0.0.0.0/0 - Next hop:

Virtual Appliance - Next hop address:

<Private IP of AzureFirewall> - OKをクリックします。

- Name:

- Spoke-rtテーブルを選択し、Routes →+ Add をクリックします。

- 次の情報を入力します。

- Name:

toSpoke - Address prefix:

<CIDR of the Spoke-VNet> - Next hop type:

Virtual Appliance - Next hop address:

<IP address of the internal load balancer> - OKをクリックします。

- Name:

- Spoke-rtテーブルに別のルートを追加します。

- Name:

toFirewall - Address prefix:

<CIDR of AzureFirewallSubnet> - Next hop:

Virtual Appliance - Next hop address:

<IP address of the internal load balancer> - OKをクリックします。

- Name:

- Spoke-rtテーブルに別のルートを追加します。

- Name:

Default - Address prefix:

0.0.0.0/0 - Next hop:

Virtual Appliance - Next hop address:

`<IP address of the internal load balancer> - OKをクリックします。

- Name:

手順3:ルートテーブルを関連するサブネットに関連付ける

- Spoke-rt テーブルを選択し、Subnets → + Associateをクリックします。

- Virtual network:

Spoke-VNet - Subnet:

Workload1-subnet

- Virtual network:

- Firewall-rtテーブルを選択し、Subnets →+ Associate をクリックします。

- Virtual network:

<Your Hub-VNet> - Subnet:

<AzureFirewallSubnet>

- Virtual network:

- DataportB-rt 表を選択し、Subnets → + Associateの順にクリックします。

- Virtual network:

<Your Hub-VNet> - Subnet:

<Sanitized-hub>

- Virtual network: