このページのトピック

AWSスタックの追加

- File Storage Security バックエンドは、 Lambdaで設定されたライセンスとパターンをアップデートできません。

- ライセンスがタイムアウトすると、 Lambda でファイルを検索できなくなります。

- スタックをアップデートしない場合でも、 File Storage Security の問題についてサポートおよび調査を行います。ただし、この方法はお勧めしません。

- File Storage Security の設定で問題が発生した場合は、スタックのアップデートまたは再構築が必要になることがあります。

File Storage Securityを展開した後、スタックを追加することをお勧めします。

トピック:

- スタックをいくつ追加する必要がありますか?

- スタックはどこに追加できますか?

- All-in-one Stackを追加します

- Scanner Stackを追加します

- Storage Stackを追加します

スタックをいくつ追加する必要がありますか?

Storage Stack

検索するS3バケット ごとに1つのStorage Stackが必要です。

追加できるStorage Stackの数に制限はありませんが、スタックの数が増えるとコストが高くなることに注意してください。スキャンするファイルが大量にあり、多くのS3バケットに分散している場合は、ただ1つのStorage Stackを配置し、関連するS3バケットにファイルを転送してスキャンしてから、スキャン後にバックアウトすることを検討してください。この作業の一部を自動化するサンプルLambdaを提供します。詳細については、 Cloud One File Storage Security Post Scan Action - Promote or Quarantine を参照してください。

デプロイするStorage Stackの数はパフォーマンスに影響しないため、必要な数だけデプロイします。

Scanner Stack

通常、サイズに関係なく、デプロイメント全体に必要な Scanner Stack は1つだけです。これは、 Scanner Stack が負荷の増加を処理するために自動スケーリングするためです。(パフォーマンスの詳細については、 スキャンにかかる時間はどれくらいですか?を参照してください。)Storage Stack と Scanner Stack が同じアカウント内にある場合、Storage Stackの数に制限はありません。ただし、Storage Stack と Scanner Stack が異なるアカウントで配置されている場合、Amazon SQSポリシーにより、最大50Storage Stackを1つの Scanner Stack に制限しています。 SQS ScannerQueue ( Scanner Stack内)を最大50プリンシパルに制限するAmazonポリシーによって、1:50の比率が適用されます。このポリシーの詳細については、次のAWSトピックを参照してください。ポリシーに関連するクォータ。

Account Scanner Stack

アカウントScanner Stackは、一度のデプロイでアカウント内のすべてのバケットを保護する必要があるエンタープライズユーザ向けに設計されています。アカウントのすべてのリージョンにあるすべてのS3バケットを検索できます。アカウントScanner Stackを追加するには、「アカウントScanner Stackの配置」を参照してください。

スタックはどこに追加できますか?

以下 に特に記載がない限り、AWSのどこにでもスタックを追加できます。これには、個別のAWSアカウント、個別のAWSリージョン、または同じAWSアカウントが含まれます。Storage Stackは、 Amazonリソース名(ARN)によって、それぞれのScanner Stackを認識しています。

制限、規定、および推奨事項

- スタックは、サポートされる AWSリージョン内に存在する必要があります。詳細については、 どのリージョンがサポートされていますか?を参照してください。

- Storage Stackは 検索するS3バケット と同じ領域に存在する必要があります。

- 最適なパフォーマンスを得るには、Storageと Scanner Stackを、南北アメリカなどの同じ大陸リージョンに配置する必要があります。詳細については、 複数のリージョンにわたるパフォーマンス を参照してください。

All-in-one Stackの追加

All-in-one Stackを追加するには、All-in-one Stackのデプロイ を参照してください。

Scanner Stackの追加

Scanner Stackを追加するには、次のセクションをお読みください。

手順1: Scanner Stackを追加します

以下の手順に従って、 Scanner Stack を追加します。

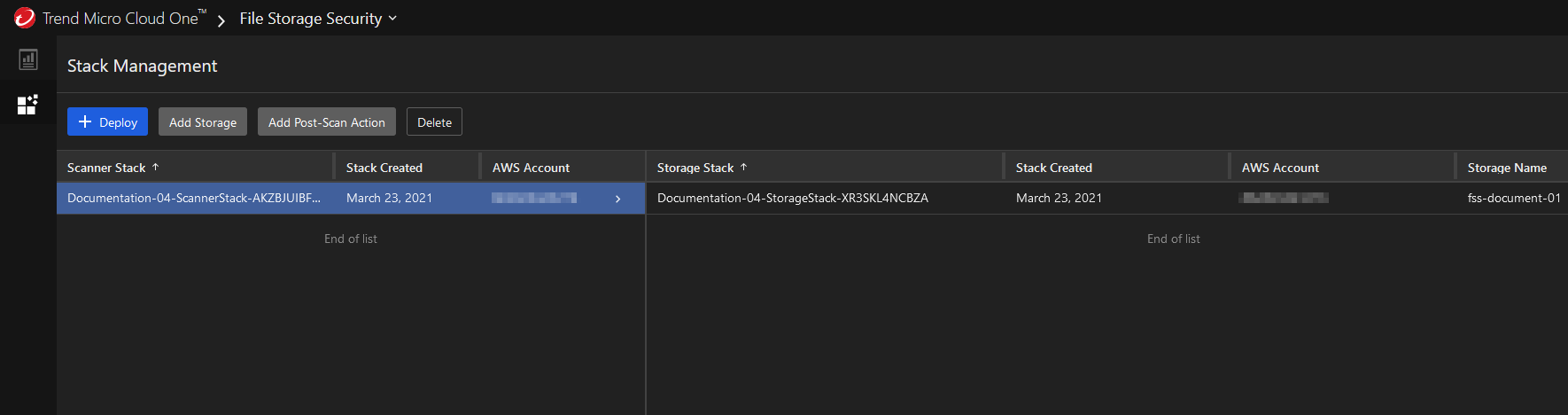

- File Storage Securityにサインインしてから、 Stack Management ページを選択します。

- AWS タブを選択します。

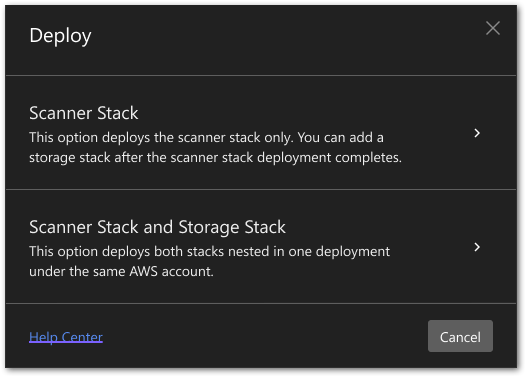

-

Deployを選択します。

Deploy ダイアログボックスが表示されます。

-

Scanner Stackを選択します。

Deploy Scanner Stack ダイアログボックスが表示されます。

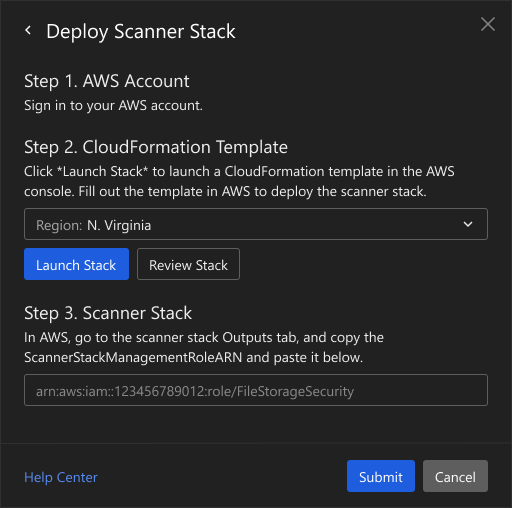

-

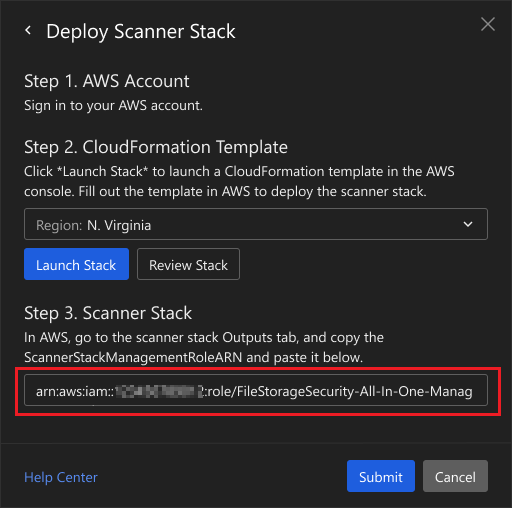

Deploy Scanner Stack ダイアログボックスで:

- Step 1:

- スキャナースタックをインストールするAWSアカウントにログインしていることを確認してください。

- Step 2:

- スキャナースタックを配置する AWSリージョン を選択します。

この領域は、

- File Storage Securityがサポートします。詳細については、 どのリージョンがサポートされていますか?を参照してください。

- (オプション)起動する前に、 Review Stack を選択して、 Scanner Stack の内容を表示します。

- スキャナースタックを配置する AWSリージョン を選択します。

この領域は、

- Launch Stackを選択します。

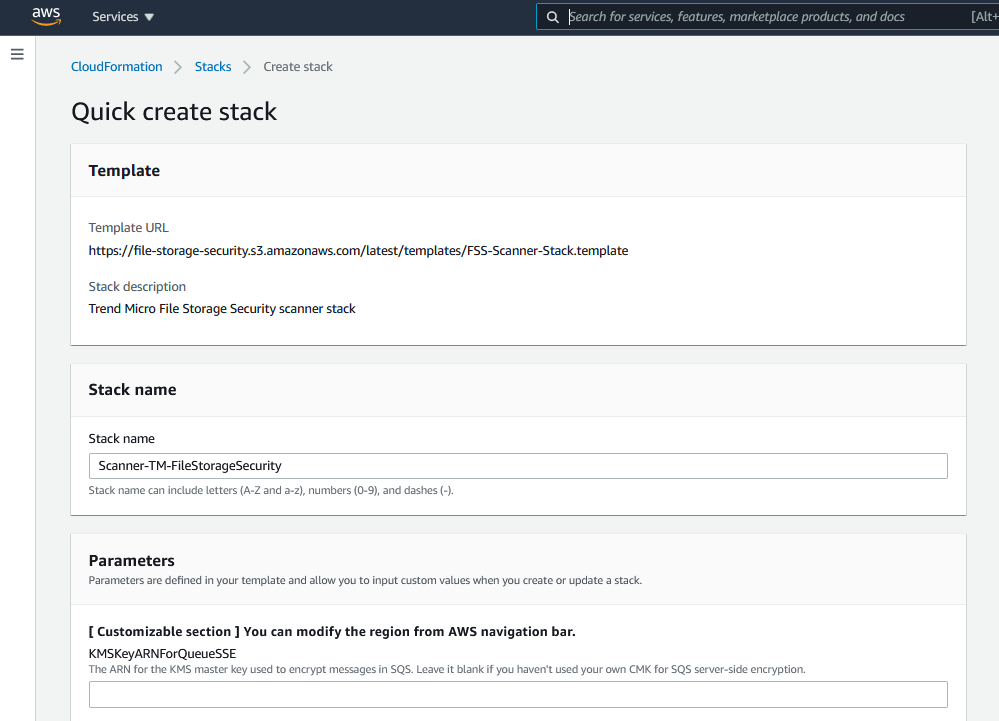

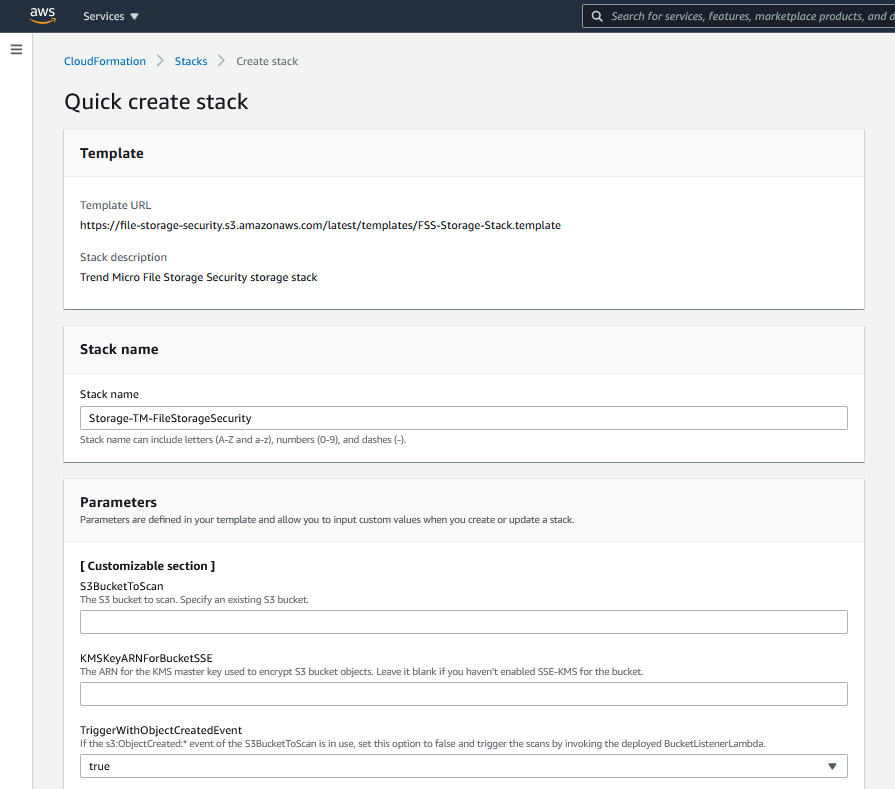

AWS Quick create stack ページにリダイレクトされます。

- Step 1:

-

Quick create stack 画面に次のように入力します。

- Stack name:スタックの名前を指定します。

例:

Scanner-TM-FileStorageSecurity - KMSKeyARNForQueueSSE:オプション。サーバ側の暗号化を有効にしている場合は、このフィールドを空白のままにするか、SQSキュー内のメッセージを暗号化するために使用するKMSマスターキーのARNを指定します。対応する Storage Stackを配置する場合は、同じKMSマスターキーを使用します。

-

KMSKeyARNsForTopicSSE:オプション。このフィールドを空白のままにするか、サーバ側の暗号化を有効にしている場合は、SNS ScanResultTopicでメッセージの暗号化に使用するKMSマスターキーのARNを指定します。対応する Storage Stackを配置する場合は、同じKMSマスターキーを使用します。複数のStorage Stackに異なるKMSマスターキーが配置されている場合は、SNS ScanResultTopicでメッセージの暗号化に使用するKMSマスターキーのARNのリストを指定します。

-

ScannerEphemeralStorage: Scanner Lambda関数の一時ディレクトリのサイズ(MB単位)。初期設定値は512ですが、512〜2048MBの任意の整数を指定できます。大規模な一時ストレージを設定して、zipファイル内のより大きなファイルを検索します。詳細については、「 エフェメラルストレージの設定」を参照してください。(プレビュー機能)

- PermissionsBoundary:オプション。作成されるすべての役割の権限の境界を設定するために使用するポリシーのARNを指定します。詳細については、AWS権限コントロールおよびIAMエンティティの権限の境界を参照してください。

- AdditionalIAMPolicies:オプション。作成するすべてのロールにアタッチするIAMポリシーARNのリストを指定します。詳細については、AWS権限コントロールを参照してください。

- Resource prefixes:オプション。これらのフィールドを空白のままにするか、リソースタイプごとにプレフィックスを指定します。詳細については、 リソースプレフィックスを参照してください。

- Deploy in VPC:オプション。これらのフィールドを空白のままにするか、VPCサブネットIDとセキュリティグループIDを指定します。詳細については、VPCにデプロイする を参照してください。

- Stack package location:このフィールドはそのままにしておきます。これは、 File Storage Securityによる内部使用のためのものです。

- Version:このフィールドはそのままにしておきます。バージョニング用です。

-

File Storage Security management account:このフィールドは現状のままにしてください。アカウント番号:

415485722356。このアカウントには、Scanner Stackの管理権限が付与されます。具体的には、このアカウントには次の権限があります。- StorageとScanner StackのLambdaログを取得します。

- スタック内のScannerLambda関数、不正プログラム対策パターンファイル層、およびライセンス層をアップデートします。

- 独自のAWS SNSトピックに組織のデータの一部を送信します。当社が収集するデータの詳細については、 データ収集の開示を参照してください。

-

Trend Micro Cloud One region:このフィールドはそのままにします。File Storage Security コンソール、イベント管理サービス、およびテレメトリーサービスなど、 Cloud One サービスのためにスキャナとストレージスタックが接続される領域を指定します。詳細については、Cloud One regionsを参照してください。

- ExternalID:このフィールドは現状のままにしてください。セキュリティのために必要です。詳細については、 外部IDを使用する理由を参照してください。

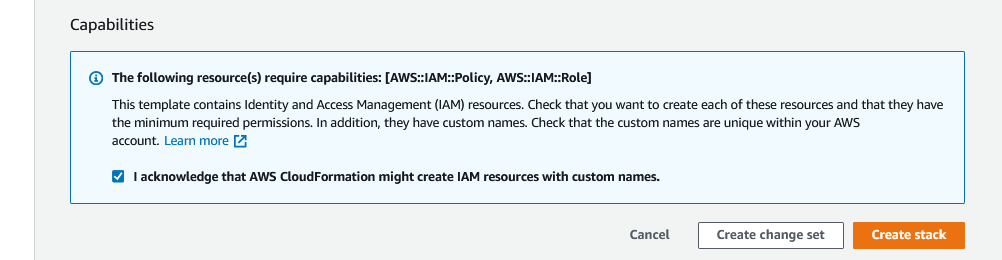

- ページの下部で、 I acknowledge [...] チェックボックスをオンにします。

- Create stackを選択します。

Scanner Stackがインストールされます。インストールには数分かかることがあります。Scanner Stackの CREATE_COMPLETE メッセージが表示されたら、すべてが配信されたことがわかります。

- Stack name:スタックの名前を指定します。

例:

これで、 Scanner Stackがインストールされました。ARNを設定する準備ができました。

手順2:Scanner StackのARNを設定する

File Storage Security コンソールで、Scanner StackのAmazonリソース名(ARN)を設定する必要があります。

- AWSで、 CloudFormation >Scanner Stackに移動します(まだ移動していない場合)。

- メイン画面で、[ Outputs ]タブを選択します。

-

ScannerStackManagementRoleARN の値をコピーして、 File Storage Security コンソールに貼り付けます。

ダイアログボックスが表示されない場合は、 Deploy > Scanner Stack を再度選択して表示します。

-

Submitを選択します。

これで、Scanner StackのARNが指定されました。

次の手順(ストレージの追加)

この時点で、 Scanner Stack は完全にインストールされていますが、どのStorage Stackにも関連付けられていないため、スキャンは実行されません。Scanner Stack を Storage Stack に関連付けてスキャンを機能させるには、 Storage Stackを追加する必要があります。

Storage Stackの追加

Storage Stackを追加するには、次のセクションをお読みください。

- マルチスタックアーキテクチャ

- 手順1: Storage Stackを追加します

- 手順2: Storage StackのARNを設定する

- 手順3:(オプション)スキャナキュー暗号化を有効にする場合のKMSキーポリシーのアップデート

- 手順4:(オプション)SNS ScanResultTopic暗号化を有効にする場合はKMSキーポリシーを更新する

- 手順5:(オプション)SNS ScanResultTopic暗号化を有効にし、KMSキーARNが Scanner Stack にまだ設定されていない場合は、 Scanner Stack をアップデートする

- 手順6: Storage Stack のインストールをテストする

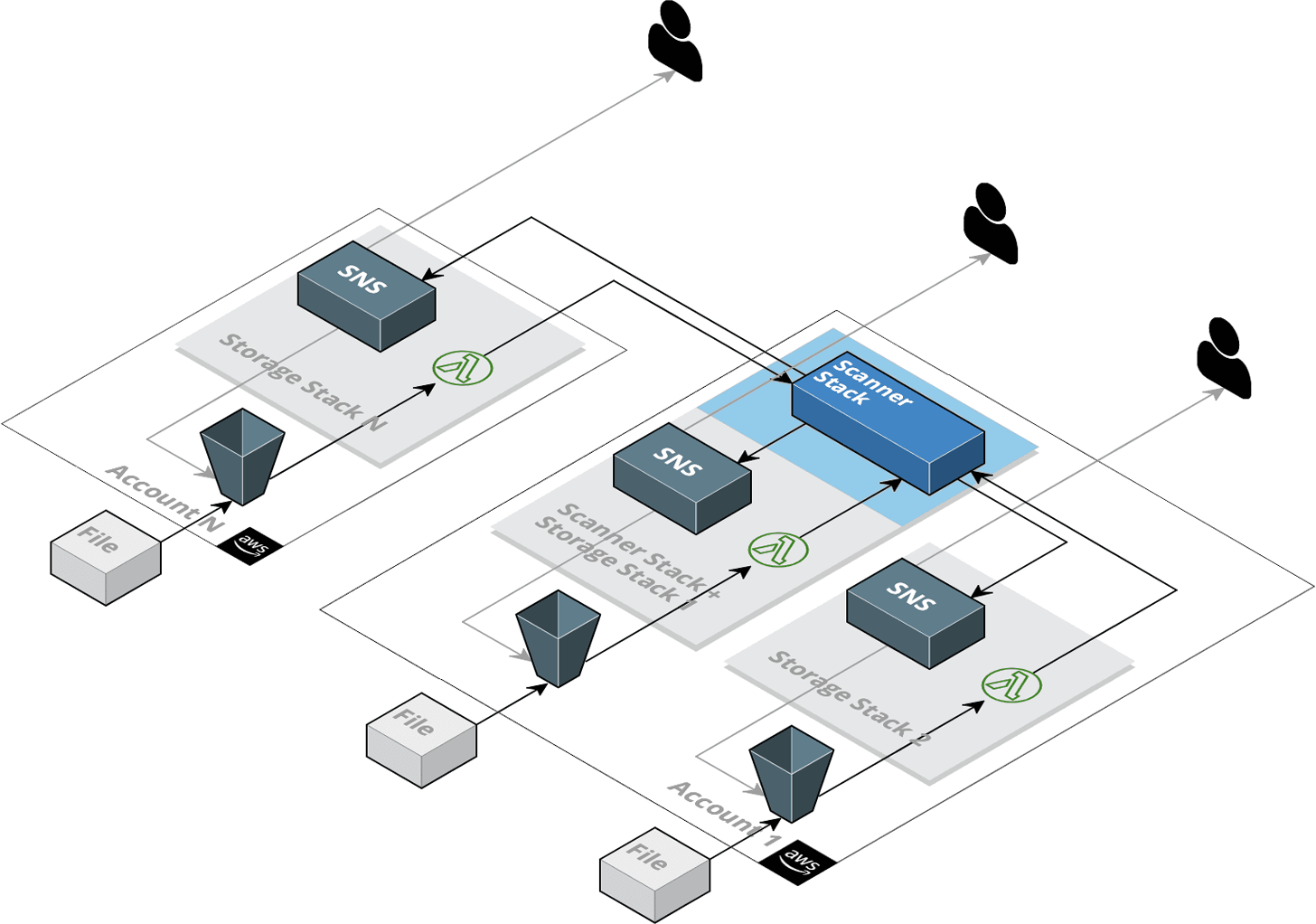

マルチスタックアーキテクチャ

次の図は、一般的なマルチスタックアーキテクチャを示しています。複数のAWSアカウントに分散された複数のStorage Stackがあり、すべてが同じ検索サービスに接続されていることがわかります。

すべての検索が1つのAWSアカウントで完了しているため、監査や設定などのセキュリティ処理の管理が容易になります。

手順1: Storage Stackを追加します

マルチスタックアーキテクチャを確認したら、 Storage Stackを追加する準備が整います。以下の手順に従ってください。

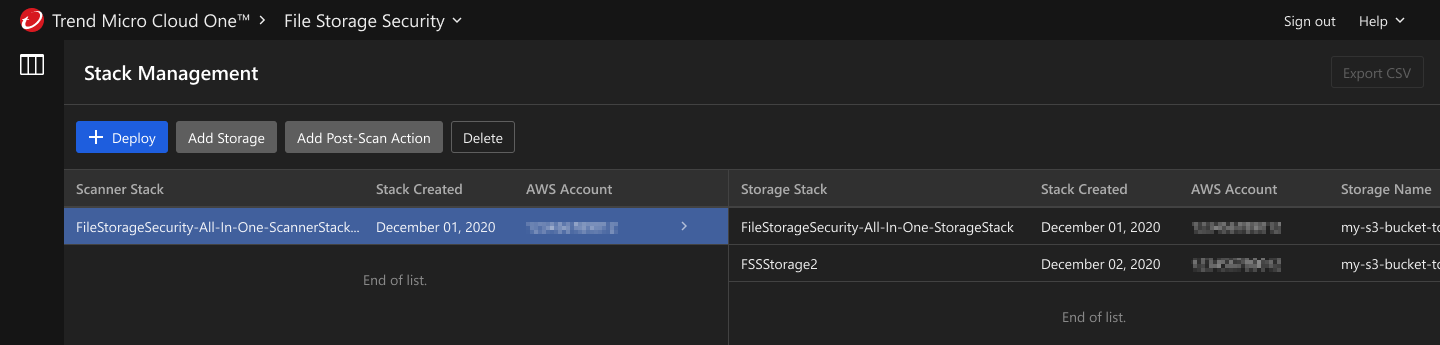

- File Storage Securityにサインインしてから、 Stack Management ページを選択します。

-

左側で、 Scanner Stack を選択して、新しい Storage Stackに関連付けます。

-

Add Storageを選択します。

Add Storage ダイアログボックスが表示されます。

-

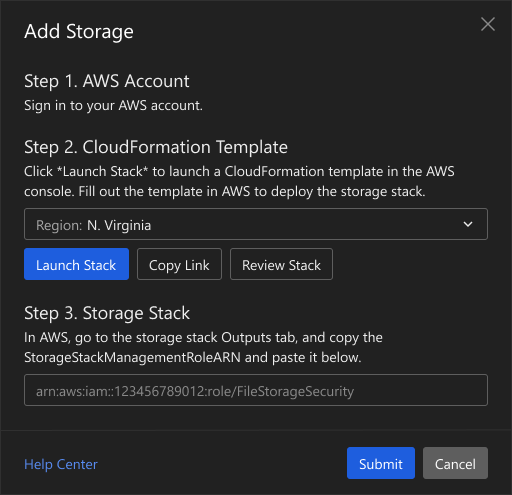

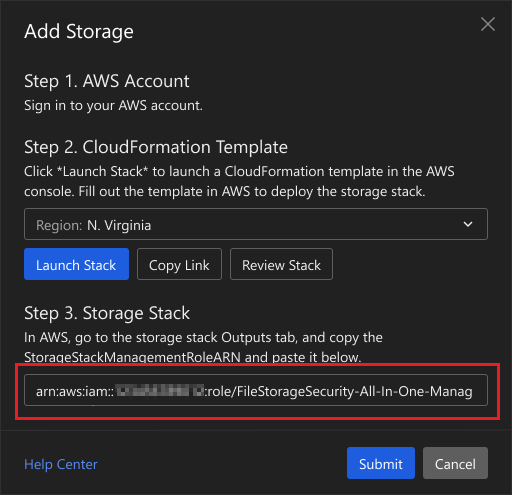

Add Storage ダイアログボックス:

- Step 1:

- Storage StackをインストールするAWSアカウントにログインしていることを確認してください。

- Step 2:

- 検索するS3バケット に対応する AWSリージョン を選択します。サポートされているリージョンについては、 サポートされているリージョンは何ですか。を参照してください。

- (オプション)起動する前に、 Review Stack を選択して、 Storage Stack の内容を表示します。

- (オプション)[ Share Link ]を選択して、AWSのStorage StackのCloudFormationテンプレートへのリンクを取得します。このリンクは、同じAWSアカウントまたは別のアカウントの下でStorage Stackを追加する必要があるユーザと共有できます。

- Launch Stackを選択します。

AWS Quick create stack ページにリダイレクトされます。

- Step 1:

-

Quick create stack 画面に次のように入力します。

- Stack name:スタックの名前を指定します。

例:

FSSStorage2 -

S3BucketToScan: S3に表示されているとおりに 検索するS3バケットの名前を指定します。指定できるバケットは1つのみです。 例:

my-s3-bucket-to-scan-02 -

ObjectFilterPrefix:オプション。検索するオブジェクトのプレフィックスを指定します。検索中のバケットの

s3:ObjectCreated:*イベントが部分的に使用されている場合は、使用されていないプレフィックスを指定するか、 TriggerWithObjectCreatedEventを使用します。 - KMSKeyARNForBucketSSE:オプション。SSE-KMSを有効にしている場合は、このフィールドを空白のままにするか、S3バケットオブジェクトの暗号化に使用するKMSマスターキーのARNを指定します。

- KMSKeyARNForTopicSSE:オプション。このフィールドを空白のままにするか、SNS暗号化を有効にしている場合は、SNS ScanResultTopicの暗号化に使用するKMSマスターキーのARNを指定します。

- TriggerWithObjectCreatedEvent:オプション。検索バケットの

s3:ObjectCreated:*イベントが使用中の場合は、falseに設定します。検索を後で実行する方法の詳細については、「 s3:ObjectCreated:* event in use」を参照してください。 - ReportObjectKey:オプション。これを有効にすると、検索されたオブジェクトのオブジェクトキーが File Storage Security バックエンドサービスに報告されます。File Storage Security は、イベントAPIの応答に不正なオブジェクトのオブジェクトキーを表示できます。

-

ScanOnGetObject:オプション。これを有効にすると、オブジェクトの取得時にオブジェクトが検索されます。詳細については、「 Scan on getObject request」を参照してください。 (プレビュー機能)

-

ScanResultTagFormat: 検索対象オブジェクトにタグ付けされた検索結果タグの形式です。各FSSタグをスタンドアロンタグとして追加するには、

Separated tagsを選択します。すべてのFSSタグを1つのタグに追加するには、Merged tagを選択します。タグ付け機能を無効にするには、No tagを選択します。詳細については、タグの表示を参照してください。 - ScannerAWSAccount:このフィールドは現状のままにしてください。関連付けられているScanner StackがインストールされているAWSアカウントの名前が自動的に入力されます。

- ScannerSQSURL:このフィールドは現状のままにしてください。これには、関連するScanner Stackで使用される Simple Queue Service (SQS)の完全なURLが自動的に入力されます。

- ScannerLambdaAliasARN:このフィールドはそのままにします。関連する Scanner StackのScannerLambdaエイリアスARNが自動的に入力されます。

- KMSKeyARNForQueueSSE:オプション。サーバ側の暗号化を有効にしている場合は、このフィールドを空白のままにするか、SQSキュー内のメッセージを暗号化するために使用するKMSマスターキーのARNを指定します。対応する Scanner Stackで使用したものと同じKMSマスターキーを使用します。

- PermissionsBoundary:オプション。作成されるすべての役割の権限の境界を設定するために使用するポリシーのARNを指定します。詳細については、AWS権限コントロールおよびIAMエンティティの権限の境界を参照してください。

- AdditionalIAMPolicies:オプション。作成するすべてのロールにアタッチするIAMポリシーARNのリストを指定します。詳細については、AWS権限コントロールを参照してください。

- Resource prefixes:オプション。これらのフィールドを空白のままにするか、リソースタイプごとにプレフィックスを指定します。詳細については、 リソースプレフィックスを参照してください。

- Storage stack dead-letter queue:オプション。これらのフィールドを空白のままにするか、各リソースのARNを指定します。詳細については、「Storage Stackのデッドレターキュー」を参照してください。

- Deploy in VPC:オプション。これらのフィールドを空白のままにするか、VPCサブネットIDとセキュリティグループIDを指定します。詳細については、VPCにデプロイするを参照してください。

- Stack package location:そのままこのフィールドにします。これは、 File Storage Securityによる内部使用のためのものです。

- Version:このフィールドはそのままにしておきます。バージョニング用です。

-

File Storage Security management account:このフィールドは現状のままにしてください。アカウント番号:

415485722356。Storage Stackを管理する権限をこのアカウントに付与します。具体的には、このアカウントには次の権限があります。- StorageとScanner StackのLambdaログを取得します。

- スタック内のScannerLambda関数、不正プログラム対策パターンファイル層、およびライセンス層をアップデートします。

- 独自のAWS SNSトピックに組織のデータの一部を送信します。当社が収集するデータの詳細については、 データ収集の開示を参照してください。

-

Trend Micro Cloud One region:このフィールドはそのままにします。File Storage Security コンソール、イベント管理サービス、およびテレメトリーサービスなど、 Cloud One サービスのためにScannerとStorage Stackが接続される領域を指定します。詳細については、Cloud One regionsを参照してください。

- ExternalID:このフィールドは現状のままにしてください。セキュリティのために必要です。詳細については、 外部IDを使用する理由を参照してください。

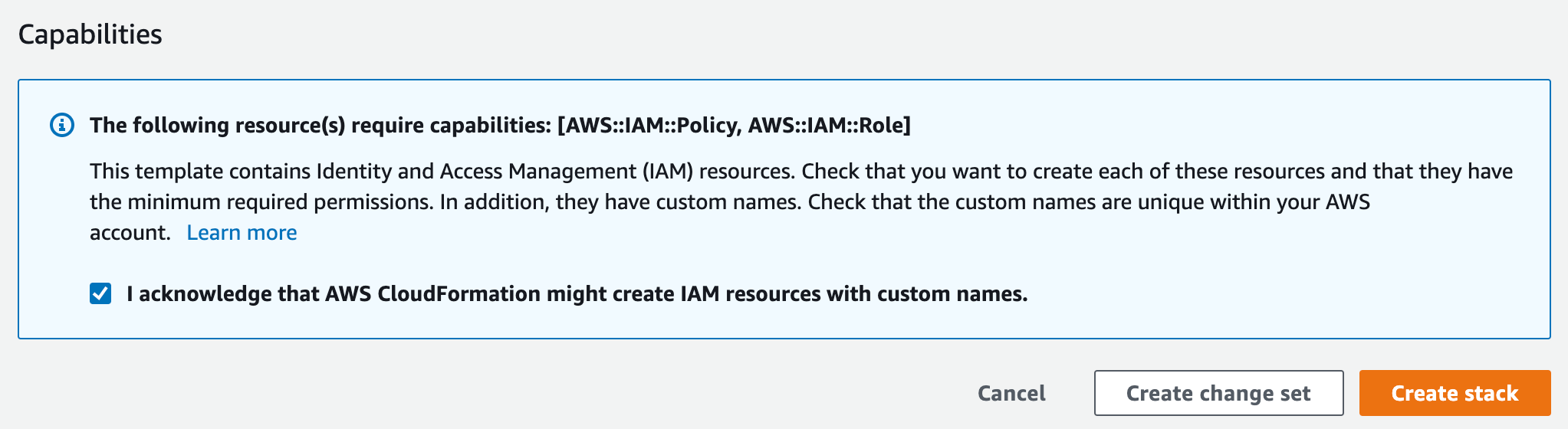

- ページの下部で、 I acknowledge [...] チェックボックスをオンにします。

-

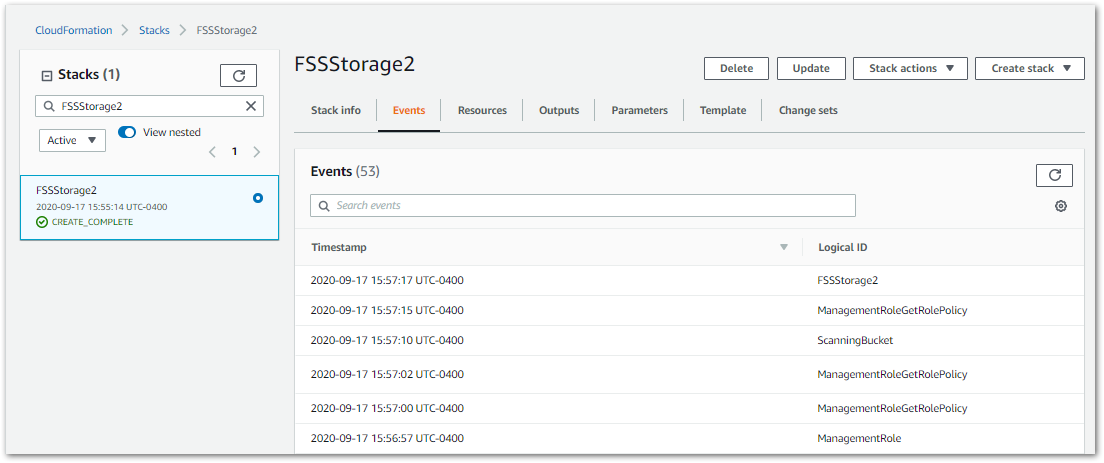

Create stackを選択します。

スタックがインストールされます。インストールには数分かかることがあります。Storage Stackの CREATE_COMPLETE メッセージが表示されたら、すべてが配信されたことがわかります。

- Stack name:スタックの名前を指定します。

例:

これで、 Storage Stackがインストールされました。ARNを設定する準備ができました。

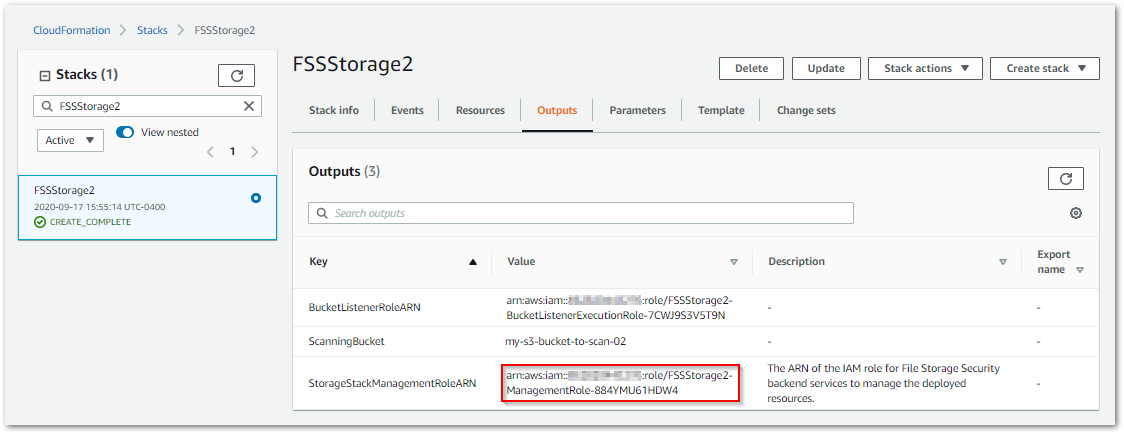

手順2:Storage StackのARNを設定する

Storage StackのAmazonリソース名(ARN)は、 File Storage Security コンソールで設定する必要があります。ARNは、Storage Stackを指定されたScanner Stackに関連付けます。

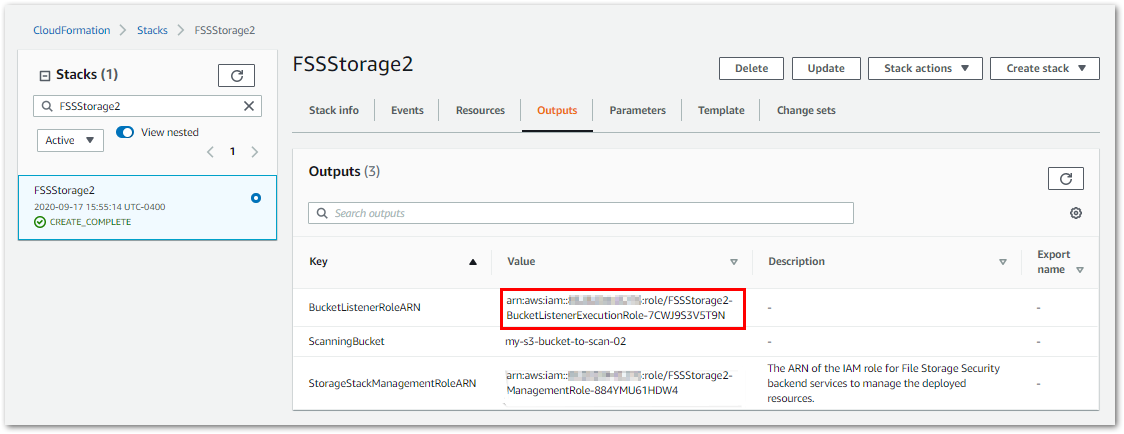

- AWSで、 CloudFormation >Storage Stackに移動します(まだない場合)。

-

メイン画面で、[ Outputs ]タブを選択します。

-

StorageStackManagementRoleARN の値をコピーして、 File Storage Security コンソールに貼り付けます。

ダイアログボックスが表示されない場合は、 Add Storage をもう一度選択して表示します。

-

Submitを選択します。

これでStorage StackのARNが指定されました。Scanner Stack は、 Storage Stackを認識するようになりました。これで、 Storage Stack のインストールをテストする準備が整いました。

手順3 :(オプション)スキャナキュー暗号化を有効にする場合のKMSキーポリシーのアップデート

この手順は、Storage StackをScanner Stackとは別のAWSアカウントに配置する場合にのみ必要です。また、SQSキューのサーバ側の暗号化も有効にする必要があります。

KMSキーのキーポリシーを更新するには、AWSコンソールで検索キューの暗号化を使用する必要があります。

- AWSで、 CloudFormation >Storage Stackに移動します(まだない場合)。

-

メイン画面で、[ Outputs ]タブを選択します。

-

BucketListenerRoleARN の値をコピーします。鍵ポリシーを更新する際に必要になります。

- Key Management Service > Customer managed key(存在しない場合)Scanner Stackを別のアカウントに配置している場合は、別のAWSアカウントに切り替える必要があります。

-

Edit Key Policyをクリックし、新しい Statement オブジェクトを挿入します。

json { "Sid": "Grant bucketListener permission", "Effect": "Allow", "Principal": { "AWS": <BucketListenerRoleARN> }, "Action": [ "kms:Decrypt", "kms:GenerateDataKey" ], "Resource": "*" } -

Save changesを選択します。

手順4:(オプション)SNS ScanResultTopic暗号化を有効にする場合はKMSキーポリシーを更新する

この手順は、Storage StackをScanner Stackとは別のAWSアカウントに配置する場合にのみ必要です。SNS scanResultTopicのサーバ側の暗号化も有効にする必要があります。

AWSコンソールでSNS ScanResultTopicの暗号化に使用するKMSキーのキーポリシーを更新する必要があります。

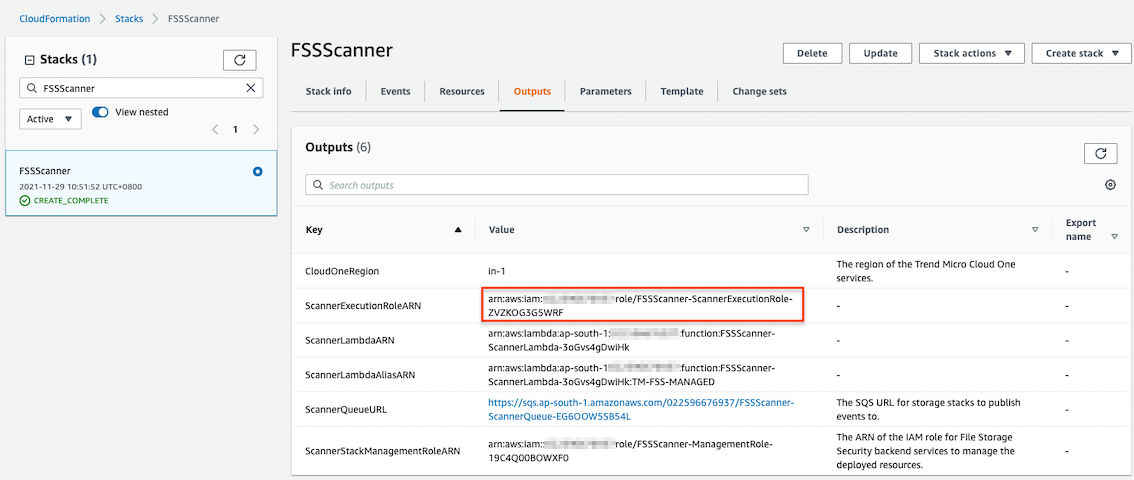

- AWSで、 CloudFormation > Scanner Stackに移動します。

-

メイン画面で、[ Outputs ]タブを選択します。

-

ScannerExecutionRoleARN 値をコピーします。これは、キーポリシーをアップデートするために必要です。

- Key Management Service > Customer managed keyのキーに移動します。 Storage Stackを含む同じAWSアカウントに属している必要があります。

-

キーポリシーを編集し、新しい Statement オブジェクトを挿入します。

json { "Sid": "Grant Scanner permission", "Effect": "Allow", "Principal": { "AWS": <ScannerExecutionRoleARN> }, "Action": [ "kms:Decrypt", "kms:GenerateDataKey" ], "Resource": "*" } -

Save changesを選択します。

手順5:(オプション)SNS ScanResultTopic暗号化を有効にしていて、KMSキーARNが Scanner Stack にまだ設定されていない場合は、 Scanner Stack をアップデートする

この手順が必要なのは、Scanner Stackとは別のAWSアカウントでStorage Stackをデプロイし、Scanner StackのCloudFormationテンプレートのKMSKeyARNsForTopicSSEフィールドにKMSキーのARNを設定していない場合のみです。SNS scanResultTopicのサーバ側の暗号化も有効にする必要があります。

-

AWSで、 CloudFormation > Scanner Stackに移動します。

-

メイン画面で、[ Update ](右上)を選択します。

-

[Use current template]を選択します。

-

KMSKeyARNsForTopicSSE フィールドで、次のいずれかを実行します。

- このフィールドが空白の場合は、SNS ScanResultTopic暗号化に使用するKMSキーのARNを追加します

- このフィールドが空白でない場合は、KMSキーのARNをARNのカンマ区切りリストとしてこのフィールドに追加します。

-

残りのすべてのフィールドはそのままの状態にしてください。

-

Nextを選択します。

-

[ Configure stack options ]画面で、[ Next ]の順に選択します。

[ Stack failure options ]セクションで、 [ Preserve successfully provisioned resources ]が選択されていないことを確認します。一部のリソースはこのオプションをサポートしていません。 AWS CLIを使用してスタックをアップデートする場合は、 --disable-rollback オプションが選択されていないことを確認してください。

-

Review _your_stack_name_ページで:

- 設定を確認します。

- Capabilitiesで、 I Acknowledge [...] チェックボックスの両方をオンにします。

- Update stackを選択します。

スタックが更新されました。All-in-one Stackをアップデートしている場合は、そのネストされたスタックもアップデートされます。

プレビューユーザの場合、Storage Stack内に含まれていたScanningBucketは削除されます。

手順6: Storage Stack のインストールをテストする

Storage Stack のインストールをテストするには、検索するS3バケットに eicar ファイルを追加して、不正プログラム検出を生成する必要があります。詳細については、最初の検出を生成するを参照してください。

保護されているバケットのリストを確認する方法

ファイルストアAPIを使用すると、保護されているバケットと保護されていないバケットを確認できます。